Modern regulatory and certification audits are becoming continuous verification processes, not episodic events. For many organizations, this shift creates a significant operational challenge: audit evidence is often collected late, scattered across disparate systems, and assembled under immense pressure. This reactive approach is inefficient, risky, and fails to meet the standards of today’s auditors and regulators. The core problem is treating evidence collection as a documentation task rather than an engineering and governance discipline. This guide explains what audit evidence is, why it is a critical component of modern compliance, and how to build a systematic, verifiable approach to its management. Readers will learn the properties of strong evidence, common management failures, and the principles for designing a system that ensures continuous audit readiness.

What Is Audit Evidence

Le prove d'audit sono le informazioni verificabili che un revisore utilizza per determinare se i controlli, i processi e i sistemi di un'organizzazione sono conformi a uno standard, a una normativa o a una policy specifica. Sono la prova oggettiva richiesta a supporto di un'opinione di audit. In pratica, le prove trasformano le affermazioni di un'organizzazione da semplice dichiarazione a dimostrazione, rispondendo alla domanda fondamentale dell'auditor: "Come potete provare che questo controllo sta funzionando in modo efficace?"

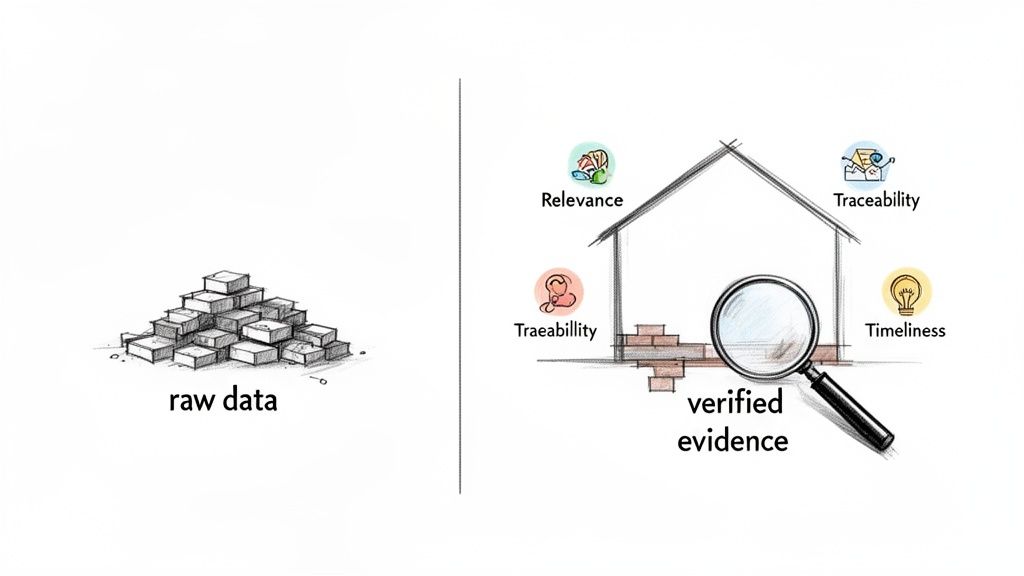

Molti professionisti confondono erroneamente dati grezzi o documentazione con prove d'audit. Un documento di policy, un log di sistema o uno screenshot sono solo input. Diventano prove solo quando il loro contesto, la loro integrità e la loro connessione a un requisito di controllo specifico sono stabiliti e verificati. Per esempio, un file di configurazione di un server è un dato; lo stesso file, collegato a una richiesta di modifica approvata, a un test post-implementazione superato e a log di accesso che mostrano una deployment autorizzata, diventa una prova d'audit solida.

Perché un'informazione possa qualificarsi come prova d'audit, deve possedere diverse proprietà fondamentali. Gli auditor valutano le informazioni fornite rispetto a questi criteri per determinarne la sufficienza e l'adeguatezza.

- Relevance: La prova deve avere una connessione diretta e logica con il controllo o l'affermazione specifica che viene testata. La prova di un test di disaster recovery riuscito, ad esempio, non è rilevante per un audit sui controlli di onboarding dei dipendenti.

- Reliability: La fonte e la natura della prova devono essere affidabili. I log generati dal sistema da una fonte protetta e immutabile sono intrinsecamente più affidabili di un foglio di calcolo mantenuto manualmente, che può essere facilmente modificato.

- Traceability: Deve esistere una chiara catena di audit per la prova stessa, che dimostri la sua origine, la catena di custodia e l'integrità. Un auditor deve poter verificare che la prova non sia stata manomessa dalla sua creazione.

- Timeliness: La prova deve essere aggiornata e pertinente al periodo specifico soggetto a revisione. Le prove di un periodo di audit precedente in genere non sono sufficienti a dimostrare l'efficacia operativa attuale di un controllo.

È cruciale distinguere tra prove, documentazione, log e attestazioni. La documentazione, come policy e procedure, descrive le operazioni previste. I log sono registrazioni grezze con timestamp di eventi di sistema prive di contesto intrinseco. Le attestazioni sono dichiarazioni di conferma da parte di individui. Le prove d'audit sono la sintesi curata di questi e altri elementi che, collettivamente e in modo verificabile, dimostrano che un controllo sta funzionando come previsto.

Why Audit Evidence Is Critical in Modern Compliance

Nell'attuale contesto normativo, avere semplicemente "dei documenti" non è più sufficiente per superare un audit. Lo spostamento verso la supervisione continua e framework come DORA e NIS2 significa che gli audit stanno evolvendo in processi di verifica continui, non in eventi annuali. Le prove d'audit di alta qualità sono la base di questo nuovo modello.

Questa evoluzione pone l'onere della prova direttamente sull'organizzazione soggetta a revisione. Non basta più affermare che un controllo è in atto; l'organizzazione deve fornire prove oggettive e verificabili della sua operatività consistente ed efficace per tutto il periodo di audit. Questa esigenza di responsabilità dimostrabile è centrale nella governance moderna. Senza un approccio sistematico alla gestione delle prove d'audit, un'organizzazione non può soddisfare questo onere e si espone a rilievi, sanzioni e danni reputazionali. Prove solide dimostrano che la compliance è una disciplina operativa integrata, non un progetto dell'ultimo minuto. Sotto la lente regolatoria, un corpo di prove d'audit ben gestito è la difesa primaria, trasformando affermazioni soggettive in fatti oggettivi e verificabili.

Types of Audit Evidence

Gli auditor si basano su diverse categorie di prove per formare una conclusione completa sull'efficacia dell'ambiente di controllo. Un programma di compliance maturo deve generare e gestire prove per tutti i tipi rilevanti per fornire un quadro convincente e completo. Ogni tipo serve a uno scopo distinto nel dimostrare che i controlli non solo sono progettati correttamente, ma operano anche in modo coerente.

Documentary Evidence

Le prove documentarie stabiliscono l'intento e formalizzano la governance. Includono le policy, le procedure, gli standard e i report che definiscono come un'organizzazione intende operare. Queste prove dimostrano che esiste un sistema di gestione formale e che le responsabilità sono state definite. Esempi includono un'Information Security Policy approvata per un audit ISO 27001, una metodologia formale di valutazione del rischio, o una Data Protection Impact Assessment (DPIA) come richiesto dal GDPR. Pur essendo essenziali, i documenti da soli dimostrano solo che esiste un piano, non che esso venga eseguito.

Technical Evidence (logs, configurations, access records)

Le prove tecniche consistono in dati generati dai sistemi che forniscono prova diretta di come i controlli sono configurati e stanno operando. Questa forma di evidenza è spesso considerata altamente affidabile perché generata da macchine e meno soggetta a alterazioni manuali. Esempi includono esportazioni di configurazione del firewall, log di accesso immutabili da un identity provider centrale, report di scansioni di vulnerabilità, o impostazioni di sistema da un ambiente cloud. Per un auditor, rivedere l'insieme di regole vive di un firewall è più persuasivo che leggere semplicemente la policy di sicurezza di rete.

Process Evidence

Le prove di processo dimostrano che una procedura documentata è stata seguita coerentemente nella pratica. Colmano il divario tra le prove documentarie (il "cosa") e le prove tecniche (il "come"). Questa categoria include registrazioni di attività operative, come ticket di change management completati con tutte le approvazioni richieste, report di revisione degli accessi firmati, o verbali di un post-mortem di gestione incidenti. Per esempio, per dimostrare un controllo di revisione degli accessi, un'organizzazione avrebbe bisogno della policy di controllo accessi (documentaria), di un elenco delle autorizzazioni utente correnti (tecnica), e dei record della revisione trimestrale firmati dai responsabili di reparto (processo).

Third-Party Evidence

Le prove di terze parti sono generate da un'entità esterna indipendente e vengono utilizzate per verificare i controlli relativi a fornitori, vendor e service provider. In un ambiente interconnesso, gestire il rischio della supply chain è critico, e questo tipo di evidenza dimostra la due diligence. Esempi comuni includono un report SOC 2 Type II da un cloud hosting provider, un certificato di conformità ISO 27001 per un fornitore software chiave, o il report di una società esterna di penetration testing. Questa evidenza conferma che gli standard di sicurezza e compliance di un'organizzazione si estendono ai suoi partner.

Common Problems in Audit Evidence Management

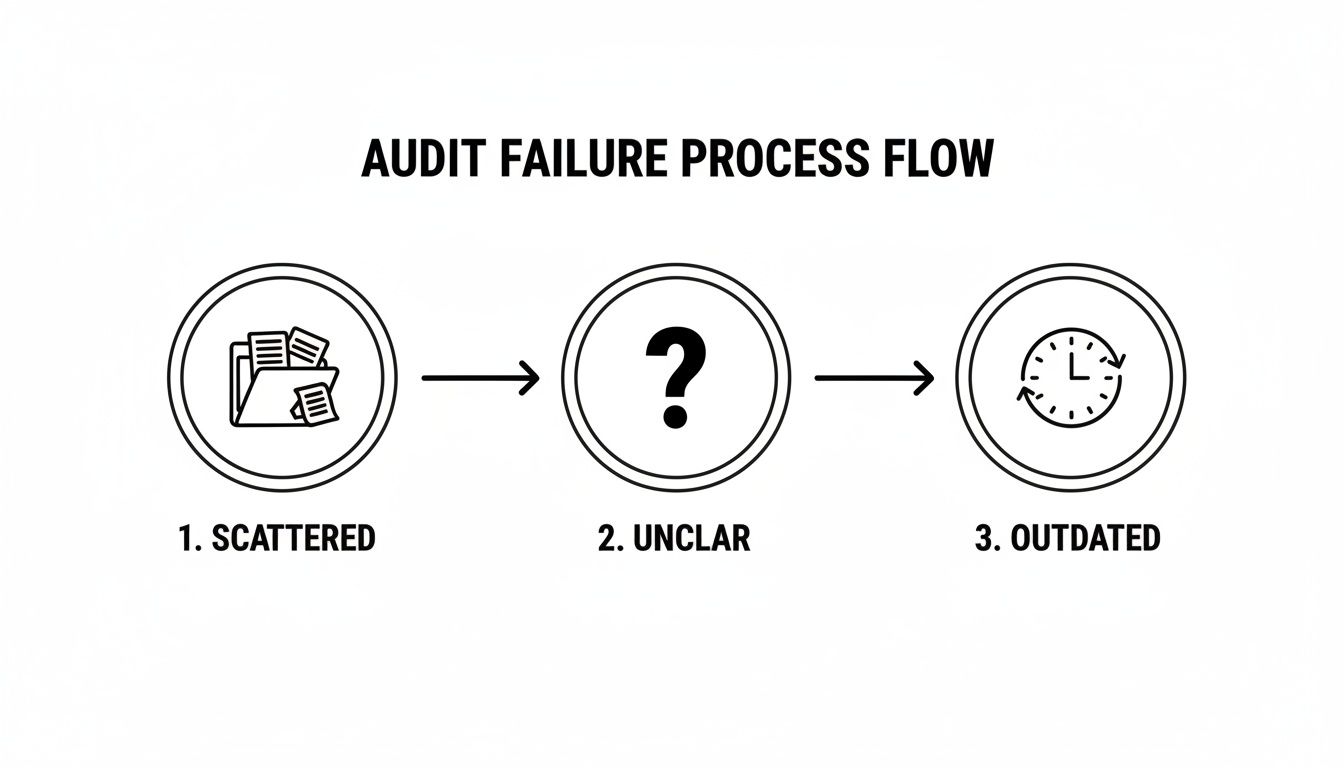

Molte organizzazioni faticano nella gestione delle prove d'audit non perché manchino i controlli, ma perché i loro processi per raccogliere e presentare le prove sono fondamentalmente difettosi. Dal punto di vista di un auditor, questi errori operativi sono comuni e segnalano immediatamente un approccio reattivo e immaturo alla compliance. La causa principale è solitamente trattare la raccolta delle prove come un progetto da completare prima di un audit, invece che come una funzione operativa continua.

Il fallimento più frequente è avere le prove sparse tra caselle email, drive di rete personali e vari sistemi di ticketing. Questa disorganizzazione rende impossibile stabilire una chiara catena di custodia, porta a sottomissioni incoerenti o incomplete e costringe a ricerche frenetiche all'ultimo minuto quando un auditor richiede prove.

Un altro problema critico è l'assenza di chiara proprietà e responsabilità. Quando nessuna persona è responsabile del mantenimento delle prove per un controllo specifico, esse inevitabilmente diventano obsolete o vengono perse. La richiesta di prove da parte di un auditor viene accolta con confusione interna, ritardando l'audit ed erodendo la fiducia.

Riutilizzare prove di audit precedenti senza una valida convalida è un errore grave. Un auditor necessita di prova dell'efficacia di un controllo durante il periodo di audit corrente. Presentare un file di configurazione del server dello scorso anno non è solo irrilevante, ma mina anche la credibilità di tutte le altre prove fornite.

Infine, molte organizzazioni non mantengono una traccia completa dell'audit per la prova stessa. Senza una storia tracciabile che mostri chi ha fornito la prova, quando è stata raccolta e come la sua integrità è stata mantenuta, la prova è solo un'affermazione. Un auditor non può considerarla una prova verificabile. Queste lacune operative creano rischi significativi e spesso portano direttamente a rilievi o non-conformità.

How to Manage Audit Evidence Effectively

La gestione efficace delle prove d'audit è una disciplina di ingegneria e governance, non un compito di documentazione. L'obiettivo è progettare un sistema in cui prove affidabili e verificabili siano un output naturale e continuo delle attività quotidiane. Questo approccio sistematico elimina la frenesia dell'ultimo minuto che caratterizza molte preparazioni all'audit. Richiede di considerare la gestione delle prove come una funzione operativa centrale.

Il principio fondamentale è la centralizzazione. Tutte le prove d'audit dovrebbero risiedere in un unico repository controllato. Questo elimina il caos delle informazioni sparse e stabilisce una singola fonte di verità per i proprietari dei controlli, il management e gli auditor. La centralizzazione è imprescindibile per garantire l'integrità delle prove, gestire il controllo degli accessi e fornire una vista coerente dello stato di compliance.

Inoltre, ogni pezzo di evidenza deve essere mappato direttamente a uno o più controlli o requisiti normativi specifici. Questo crea un collegamento chiaro e tracciabile dalla policy alla prova. Quando un auditor seleziona un controllo, il sistema dovrebbe presentare immediatamente tutte le evidenze rilevanti e aggiornate. Questa struttura evita ambiguità e dimostra un approccio deliberato e organizzato alla compliance.

Le prove sono dinamiche, quindi il sistema deve applicare un versioning rigoroso. Un auditor ha bisogno di verificare lo stato di un controllo durante il periodo di audit, non solo il suo stato corrente. Ogni prova deve avere un chiaro proprietario responsabile di garantirne accuratezza e tempestività. Questa assegnazione di proprietà e responsabilità elimina la confusione e assicura che le prove vengano gestite attivamente.

Infine, il sistema di gestione deve mantenere una completa audit trail a livello di azione. Ogni interazione con una prova—il suo upload, la revisione o la sostituzione—deve essere registrata in modo immutabile. Questa meta-prova dimostra la catena di custodia e l'integrità della prova primaria, fornendo all'auditor la certezza che le informazioni presentate sono affidabili e non sono state manomesse.

Audit Evidence Across Compliance Frameworks

Sebbene framework di compliance come GDPR, ISO 27001 e NIS2 abbiano focus diversi, i principi sottostanti su ciò che costituisce una solida prova d'audit rimangono costanti. Un sistema efficace di gestione delle prove d'audit consente a un'organizzazione di dimostrare l'efficacia dei controlli in modo efficiente, indipendentemente dal framework specifico sottoposto a verifica. Un singolo elemento di prova tecnica, come un report di scansione delle vulnerabilità, può spesso servire come prova per requisiti che ricorrono in più standard.

GDPR

Sotto il General Data Protection Regulation (GDPR), le organizzazioni devono dimostrare la conformità a principi come la minimizzazione dei dati e la limitazione delle finalità. Per fornire prove GDPR sufficienti sulla conservazione dei dati, per esempio, un auditor si aspetterebbe di vedere la policy di retention approvata (documentaria), i log di sistema che provano che i dati oltre il periodo di retention sono stati eliminati automaticamente (tecnica), e i record delle revisioni periodiche che confermano l'efficacia della policy (processo).

ISO 27001

Gli audit ISO 27001 sono strutturati attorno alla verifica dei controlli elencati nell'Annex A o definiti all'interno del sistema di gestione della sicurezza delle informazioni (ISMS) dell'organizzazione. Per un controllo come A.5.18, Access rights review, un auditor richiede un pacchetto di prove completo: la policy di controllo accessi, esportazioni tecniche delle autorizzazioni utente correnti e i record firmati dell'ultimo ciclo di revisione che dimostrino che gli accessi sono stati validati dai proprietari di processo. Abbiamo una guida dettagliata su preparing for an ISO 9001 audit che copre principi simili.

NIS2

La Direttiva NIS2 enfatizza la gestione del rischio informatico e la resilienza operativa. Per fornire adeguate prove regolatorie sulle capacità di gestione degli incidenti, un'organizzazione deve produrre il suo piano formale di incident response (documentaria), i log dagli strumenti di sicurezza (es. SIEM, EDR) che mostrano azioni di rilevamento e risposta per un evento reale o simulato (tecnica), e un report post-incident con azioni tracciate per il miglioramento (processo).

From Evidence Collection to Audit Readiness

Esiste una distinzione fondamentale tra la raccolta di prove e il raggiungimento dello stato di audit readiness. La prima è un'attività reattiva, spesso svolta sotto pressione prima di un audit. La seconda è uno stato operativo continuo, il risultato di un sistema ben progettato in cui la prova verificabile è generata come parte naturale delle attività quotidiane. Un'organizzazione veramente audit-ready non ha bisogno di "prepararsi" nel senso convenzionale, perché le prove richieste sono sempre aggiornate, organizzate e disponibili.

Raggiungere questo stato richiede un cambiamento di mentalità: passare dal considerare gli audit come eventi dirompenti a considerarli verifiche di routine di un sistema funzionante. La gestione efficace delle prove d'audit è un problema di progettazione del sistema, non un problema di documentazione. Quando un'organizzazione progetta i suoi processi per produrre di default prove affidabili, tracciabili e ricche di contesto, l'audit diventa una semplice conferma dell'integrità operativa. Per ulteriori approfondimenti, leggi il nostro articolo su compliance as a continuous system.

L'audit readiness, quindi, è la capacità di produrre prove sufficienti, affidabili e tempestive per qualsiasi controllo in qualsiasi momento. È uno stato di preparazione perpetua costruito su una base di responsabilità, trasparenza e disciplina operativa.

Audit readiness is a system design problem, not a documentation problem.