Enterprise Risk Management (ERM) è un approccio strutturato e sistematico per identificare, valutare e gestire i rischi che potrebbero influire sugli obiettivi strategici di un'organizzazione. Sostituisce un approccio condivimentato—in cui i singoli dipartimenti gestiscono i propri rischi in isolamento—con un quadro unificato. Questo fornisce alla leadership una visione completa e coerente dell'intero profilo di rischio, permettendo decisioni strategiche più informate.

La gestione del rischio aziendale come sistema, non come checklist

Molte organizzazioni approcciano l'enterprise risk management come un esercizio guidato dalla conformità e dal check-boxing. Compilano registri dei rischi, conducono una valutazione annuale e archiviano i rapporti risultanti. Questa metodologia è fondamentalmente difettosa. Non sfrutta lo scopo primario dell'ERM: funzionare come un sistema continuo e dinamico che informa la pianificazione strategica e migliora la resilienza operativa.

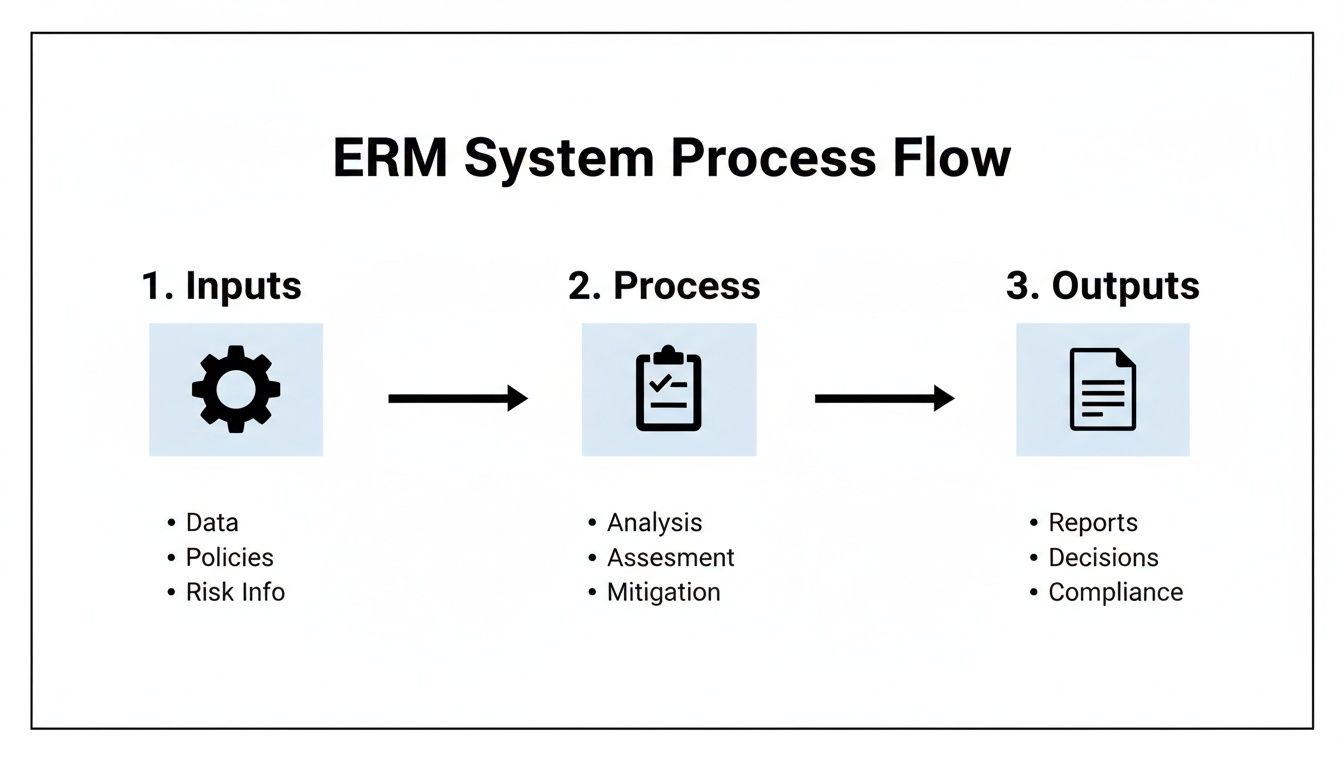

Una checklist è statica—una fotografia in un momento specifico. Un sistema, al contrario, è dinamico. Comprende input, processi, controlli e cicli di feedback che lavorano in concerto per raggiungere un obiettivo specifico, come mantenere la stabilità operativa entro un appetito di rischio definito.

Pensare per sistemi, non per silos

Considerare l'ERM come un sistema cambia radicalmente il suo ruolo all'interno del business. Si evolve da una funzione amministrativa difensiva in una disciplina centrale di ingegneria e governance. Questa mentalità è particolarmente critica in ambienti IT regolamentati dove sicurezza, conformità e rischi operativi sono interconnessi.

Un approccio a silos nella gestione del rischio crea significativi punti ciechi. Per esempio, un team di sicurezza IT potrebbe mitigare una vulnerabilità tecnica. Senza una visione sistemica, però, l'organizzazione potrebbe non riuscire a collegare quell'evento tecnico al suo potenziale impatto sull'integrità del reporting finanziario o sulla conformità a normative come DORA o NIS2.

Un solido sistema ERM connette questi punti dati disparati. Fornisce alla leadership una visione tracciabile e basata su evidenze di come un singolo evento di rischio può propagarsi attraverso l'impresa. Questo trasforma la gestione del rischio da un'attività reattiva e frammentata in una capacità operativa prevedibile e difendibile.

Lo scopo di un programma ERM formale

Lo scopo ultimo di un programma ERM formale è costruire e mantenere la resilienza operativa. Lo ottiene incorporando decisioni consapevoli del rischio nella cultura e nei processi operativi dell'organizzazione. Invece di limitarsi a catalogare i rischi in un foglio di calcolo, un approccio basato sui sistemi si concentra sul progettare, implementare e verificare l'efficacia dei controlli volti a mitigare quei rischi.

Questo approccio sistematico produce diversi risultati aziendali critici:

- Decisioni informate: La leadership può allocare risorse con fiducia, sapendo che le decisioni si basano su una chiara comprensione dei rischi chiave e dell'efficacia verificata dei controlli esistenti.

- Operazioni prevedibili: Identificando e mitigando sistematicamente le minacce, l'organizzazione riduce la frequenza e l'impatto di interruzioni inaspettate, portando a prestazioni più stabili e affidabili.

- Conformità difendibile: Durante un audit, un sistema ERM ben documentato serve come prova dimostrabile di due diligence. Dimostra che la gestione del rischio è un processo operativo integrale, non un ripensamento superficiale. Puoi approfondire questo concetto nella nostra guida a compliance as a continuous system.

Comprendendo perché l'ERM deve funzionare come un sistema, le organizzazioni possono andare oltre la semplice burocrazia e costruire un quadro resiliente che protegge e abilita i loro obiettivi strategici.

Le quattro fasi del ciclo di vita dell'ERM

Un programma efficace di Enterprise Risk Management non è un processo reattivo per gestire le minacce man mano che emergono. È un sistema continuo e ripetibile progettato per anticiparle, valutarle e gestirle proattivamente. Questo è tipicamente strutturato come un ciclo di vita in quattro fasi che identifica, valuta, mitiga e monitora sistematicamente i rischi.

Questo non è un progetto una tantum ma un ciclo continuo che dovrebbe essere integrato nel ritmo operativo dell'organizzazione.

Framework leader come COSO e ISO 31000 forniscono un vocabolario e una struttura comuni per implementare questo ciclo di vita. Sebbene le loro terminologie specifiche possano differire, il principio centrale è consistente: stabilire un sistema formale, top-down per gestire il rischio. Questa struttura è la base di un'operazione governabile, difendibile e resiliente.

Esaminiamo il ciclo di vita ERM attraverso le sue quattro fasi core. Ogni fase ha un obiettivo chiaro e un insieme definito di attività che fanno avanzare il processo.

Le quattro fasi del ciclo di vita ERM

| Stage | Objective | Key Activities |

|---|---|---|

| 1. Risk Identification | To discover and document potential risks before they can affect strategic objectives. | Analyse business processes, system architectures, and third-party dependencies. Create and maintain a comprehensive risk register. |

| 2. Risk Assessment | To prioritise risks by analysing their potential likelihood and impact. | Score and rank risks (qualitatively or quantitatively). Focus resources on the most severe threats. |

| 3. Risk Mitigation | To design and implement controls that reduce risk to an acceptable level. | Decide on a treatment strategy: Mitigate, Transfer, Avoid, or Accept. Assign clear ownership for control implementation. |

| 4. Risk Monitoring | To create a continuous feedback loop that keeps the ERM system current and effective. | Review the risk landscape for new threats. Assess control effectiveness. Provide evidence that the system is working. |

Questa tabella illustra come l'ERM passi dalla scoperta all'azione in una sequenza logica e strutturata. È questo approccio sistematico che rende il processo governabile e, fondamentale, verificabile in sede di audit.

Fase 1: Identificazione del rischio

La fase iniziale è la risk identification. Questa non è una sessione informale di brainstorming ma un processo sistematico per trovare e documentare qualsiasi rischio potenziale che potrebbe ostacolare il raggiungimento degli obiettivi organizzativi. L'ambito deve essere comprensivo, coprendo processi aziendali, architetture di sistema, fornitori terzi e il panorama normativo in evoluzione.

Una identificazione efficace richiede input da personale a tutti i livelli dell'organizzazione, dagli ingegneri di prima linea alla leadership senior. L'output primario è un registro dei rischi completo—un log centrale di tutti i rischi identificati. Ogni voce deve descrivere chiaramente l'evento potenziale e il suo contesto.

Questo diagramma illustra il flusso ad alto livello di un sistema ERM, dagli input agli output.

Questo dimostra come l'ERM funzioni come un processo strutturato per trasformare dati grezzi sul rischio (input) in intelligence azionabile e prove verificabili (output).

Fase 2: Valutazione del rischio

Una volta identificati i rischi, la loro significatività deve essere determinata tramite la risk assessment. Questa fase comporta l'analisi di due dimensioni per ogni rischio: la probabilità del suo verificarsi e il potenziale impatto se si materializzasse. L'analisi può essere qualitativa (es. alto, medio, basso) o quantitativa (es. assegnare valori finanziari), ma l'obiettivo è sempre permettere la prioritizzazione.

Questa fase è critica per un'allocazione efficiente delle risorse. Assegnando punteggi e classificando i rischi, la leadership può concentrare attenzione e investimenti sulle minacce che rappresentano il pericolo maggiore per l'organizzazione, invece di trattare tutte le potenziali questioni con la stessa urgenza.

Fase 3: Mitigazione del rischio

La risk mitigation è la fase in cui l'analisi del rischio si traduce in azione. Comprende la progettazione e l'implementazione di controlli per ridurre la probabilità o l'impatto di un rischio a un livello ritenuto accettabile dall'appetito di rischio definito dall'organizzazione. Qui le policy di alto livello vengono convertite in procedure operative tangibili.

Esistono quattro strategie standard per trattare un rischio:

- Mitigate: Implementare controlli per ridurre il rischio. È l'approccio più comune.

- Transfer: Spostare l'impatto finanziario del rischio a una terza parte, tipicamente tramite assicurazione o contratti di outsourcing.

- Avoid: Interrompere l'attività che genera il rischio.

- Accept: Riconoscere formalmente il rischio e decidere di non intraprendere azioni, tipicamente quando il costo della mitigazione supera il potenziale impatto.

Ogni strategia di mitigazione deve essere documentata e ciascun controllo deve avere un proprietario designato per garantire una chiara linea di responsabilità.

Fase 4: Monitoraggio del rischio

La fase finale, risk monitoring, stabilisce il ciclo di feedback che rende l'ERM un ciclo continuo. Comporta la scansione ambientale continua per nuove minacce, la verifica dell'efficacia dei controlli esistenti e il mantenimento dell'accuratezza del registro dei rischi. Questa è la fase in cui si raccolgono le evidenze per dimostrare che il sistema ERM sta funzionando come progettato.

Tuttavia, è qui che molte organizzazioni falliscono. Secondo le recenti ERM trends from Diligent, oltre due terzi delle organizzazioni affrontano barriere significative in questa fase, come team a silos e una mancanza di dati di rischio integrati.

Questo rappresenta un problema serio. Mentre le violazioni da terze parti sono raddoppiate fino al 30% degli incidenti, solo il 18% dei leader ERM si sente fiducioso nella propria capacità di identificare rischi emergenti. Questo divario evidenzia l'importanza critica di una funzione di monitoraggio robusta per mantenere la resilienza in un panorama di minacce dinamico.

Collegare l'ERM agli audit come DORA e NIS2

Un programma di enterprise risk management solido non è semplicemente una buona pratica; è la base della conformità difendibile. Per normative come DORA e la Direttiva NIS2, un sistema ERM maturo fornisce la struttura necessaria—e le evidenze—per affrontare con successo un audit. Trasforma un'ispezione potenzialmente avversaria in una verifica semplice dei controlli già gestiti come parte delle operazioni quotidiane.

Gli auditor tipicamente non iniziano esaminando una singola configurazione tecnica. Iniziano richiedendo la valutazione del rischio dell'organizzazione. Il programma ERM funge da roadmap, fornendo una visione top-down di come l'organizzazione identifica e gestisce il proprio panorama di rischio. Questo li aiuta a comprendere il perché dietro specifici controlli di sicurezza.

Senza una struttura ERM formale, rispondere alle richieste di audit diventa un esercizio caotico e reattivo. I team si affrettano a trovare documenti, giustificare decisioni storiche e costruire una narrazione di conformità a posteriori. Un sistema ERM funzionante previene questo integrando la raccolta delle evidenze nelle operazioni di routine.

Trasformare le attività ERM in prove d'audit

La connessione tra le attività ERM e la preparazione all'audit è diretta e pratica. Gli auditor per regolamenti come DORA sono incaricati di verificare che un'organizzazione possa resistere, rispondere e riprendersi da interruzioni correlate all'ICT. Le evidenze richieste per dimostrare questa resilienza sono un output diretto di un ciclo di vita ERM sano.

Considera questi collegamenti diretti:

- Third-Party Risk Management: DORA mette sotto forte scrutinio i rischi originati dai fornitori ICT terzi. Le valutazioni dei fornitori, le revisioni contrattuali e le attività di monitoraggio continuo prodotte da un programma ERM forniscono la documentazione precisa che un auditor richiede.

- Incident Response Planning: Un sistema ERM maturo identifica la interruzione operativa come rischio chiave e impone un piano di risposta agli incidenti come controllo mitigante. Il piano documentato, combinato con i registri dei test e i report post-incidente, funge da prova diretta della preparazione.

- Control Testing: La fase di "monitoring" del ciclo di vita ERM comporta il testing dell'efficacia operativa dei controlli. I risultati di questi test—come report di penetration test, output di scansioni di vulnerabilità o revisioni interne—sono le evidenze oggettive che gli auditor cercano.

Questo non è un esercizio teorico. Il cyber risk è stata la principale preoccupazione di enterprise risk management per tre anni consecutivi, con il 37% dei risk manager che la cita come la preoccupazione primaria. Con quasi il 75% delle aziende che ha sperimentato almeno un evento di rischio critico nell'ultimo anno—prevalentemente cyberattacchi o guasti IT—i regolatori richiedono prove dimostrabili di resilienza. Maggiori dettagli sono disponibili nelle risk management statistics on secureframe.com. Per i CISO, sfruttare l'ERM per fornire queste evidenze è una responsabilità centrale.

Vedere gli audit come verifica del sistema

Quando l'ERM è posizionato come nucleo della governance, un audit diventa un evento meno conflittuale. Non è più un test soggettivo da superare o non superare. Diventa invece una verifica oggettiva che il sistema che l'organizzazione dichiara di operare sta funzionando come progettato.

La domanda primaria di un auditor non è "Sei sicuro?" ma piuttosto "Puoi dimostrare di gestire il rischio secondo le tue politiche?" Un programma ERM ben mantenuto fornisce una risposta chiara, logica e supportata da evidenze.

Questa mentalità è potente. Allinea il lavoro quotidiano della gestione del rischio direttamente con il lavoro richiesto per la preparazione all'audit, spostando il focus dalle corse dell'ultimo minuto a uno stato di prontezza continua.

La chiave è stabilire una linea chiara e tracciabile da una policy di alto livello, a uno specifico rischio, a un controllo implementato e, infine, all'evidenza che prova che il controllo è efficace. Costruire un sistema per gestire questa tracciabilità è fondamentale. Puoi imparare di più su come achieve demonstrable control for NIS2 in our guide. Questo approccio sistematico definisce la conformità moderna.

Stabilire ruoli e responsabilità chiari nell'ERM

L'efficacia di un sistema ERM è determinata dalle persone che lo gestiscono. La tecnologia può supportare il processo, ma non può sostituire una chiara proprietà e responsabilità.

Un modello ben consolidato per strutturare questi compiti è le Three Lines of Defense. Questo modello fornisce una separazione semplice ma efficace delle funzioni, assicurando che la gestione del rischio sia una responsabilità integrata con adeguati check and balance.

Questa struttura evita il comune modo di fallimento in cui il rischio, essendo responsabilità di tutti, diventa responsabilità di nessuno. Stabilisce una chiara gerarchia per la proprietà del rischio, la supervisione e l'assicurazione indipendente.

La prima linea: Operazioni di business e IT

La first line of defense è composta dai team e dagli individui che possiedono e gestiscono i rischi direttamente come parte delle loro responsabilità quotidiane. Questo include ingegneri, product manager e capi dipartimento le cui decisioni operative creano o mitigano il rischio.

Il loro ruolo è identificare, valutare e controllare i rischi all'interno dei loro specifici domini, operando entro l'appetito di rischio stabilito dall'organizzazione. Sono responsabili dell'implementazione e del funzionamento efficace dei controlli. Qui risiede la responsabilità per la mitigazione del rischio.

La seconda linea: Risk Management e Compliance Oversight

La second line of defense fornisce supervisione indipendente della prima linea. La sua funzione non è possedere i rischi ma assicurarsi che la prima linea li gestisca efficacemente. Questo è il dominio delle funzioni dedicate a risk management, compliance e information security.

Questi team sviluppano i framework, le policy e gli standard che la prima linea deve rispettare. Mettono in discussione le assunzioni, monitorano i livelli di rischio e garantiscono che le pratiche di gestione del rischio siano coerenti in tutta l'organizzazione.

La seconda linea funge da organismo di governance. Fornisce supervisione obiettiva, verifica le attività di gestione del rischio della prima linea e fornisce alla leadership l'assicurazione che l'intero sistema ERM stia operando come progettato.

Le responsabilità chiave includono:

- Framework Development: Progettare il framework ERM, le policy e le procedure.

- Monitoring and Reporting: Aggregare i dati di rischio provenienti dall'intero business per fornire alla direzione una vista consolidata.

- Expertise and Guidance: Agire come esperti di materia, fornendo gli strumenti e le conoscenze che la prima linea necessita per eseguire le proprie responsabilità.

La terza linea: Assicurazione indipendente

La third line of defense è la funzione di internal audit. Fornisce il più alto livello di assicurazione obiettiva e indipendente al board e alla leadership senior.

A differenza delle prime due linee, l'internal audit non partecipa alle attività quotidiane di gestione del rischio. Invece, verifica periodicamente il sistema ERM per accertare che sia la prima che la seconda linea stiano operando efficacemente e in conformità con le policy stabilite. Funziona come verifica finale dell'integrità del programma ERM.

Una semplice ownership matrix è uno strumento potente per operacionalizzare questa struttura. Questo documento mappa esplicitamente gli individui a rischi, controlli e policy specifici, eliminando ambiguità. Per ogni controllo imposto da una normativa come NIS2, esiste un proprietario nominato responsabile della sua implementazione e della produzione di evidenze. Questo rende la responsabilità tracciabile e, cosa fondamentale, difendibile durante un audit.

Costruire un sistema per evidenze e tracciabilità

Un programma ERM efficace crea una linea chiara e ininterrotta di tracciabilità da una policy di alto livello fino all'evidenza operativa che prova la conformità. Questo non è un onere amministrativo; è la disciplina fondamentale che rende una postura di conformità difendibile sotto scrutinio d'audit.

Senza un approccio sistematico alla gestione delle evidenze, anche i controlli meglio progettati sono semplicemente affermazioni non comprovate.

Affrettarsi a raccogliere evidenze immediatamente prima di un audit è indice di un processo fallito. Le evidenze devono essere trattate come un output primario del flusso di lavoro ERM. Questo richiede la costruzione di un sistema in cui le evidenze sono raccolte, gestite e conservate come parte delle operazioni di routine, non come un'attività reattiva e ad-hoc.

Qui è essenziale distinguere tra uno strumento e un sistema. Uno strumento potrebbe essere un repository di file sicuro. Un sistema è un processo governabile che collega quei file a policy, controlli e proprietari specifici, garantendone l'integrità e la pertinenza nel tempo.

Dalla policy alla prova

L'obiettivo è creare un percorso logico che un auditor possa seguire senza assistenza. Questo viaggio inizia con una dichiarazione di policy di alto livello e si conclude con prove concrete e datate che dimostrano che la policy è operativa.

Il percorso è sequenziale e logico:

- Policy Statement: L'organizzazione stabilisce una regola (es. “All critical systems must have a tested disaster recovery plan”).

- Control Implementation: Viene progettato un controllo per far rispettare la policy (es. “A full disaster recovery test will be conducted and documented annually”).

- Evidence Collection: L'output del controllo viene catturato (es. il signed DR test report from Q4).

- Traceable Linkage: L'evidenza (il report) è esplicitamente collegata al controllo, che è a sua volta collegato alla policy.

Questa collegamento è ciò che trasforma una collezione di documenti in un pacchetto d'audit difendibile. Un sistema operativo di gestione delle evidenze è essenziale per creare queste connessioni e gestire il ciclo di vita delle evidenze stesse. Puoi esplorare gli aspetti pratici di managing different types of audit evidence in our guide.

Una postura di conformità difendibile non si costruisce sulla qualità delle policy ma sulla qualità delle evidenze che dimostrano che quelle policy sono operative. La tracciabilità è il ponte che le connette.

Questo approccio strutturato è particolarmente critico quando si gestiscono rischi di terze parti. Per le organizzazioni IT in Nord America ed Europa, i rischi di information security sono la principale preoccupazione per il 32% dei professionisti ERM. Inoltre, il 41% di queste organizzazioni ha sperimentato un evento di rischio critico originato da un vendor, eppure il 48% continua a usare fogli di calcolo per la gestione del rischio di terze parti.

Questo approccio manuale è inadeguato per dimostrare il controllo, specialmente quando le piattaforme progettate per questo scopo possono gestire il processo con raccolta di evidenze sicura e versionata. Puoi discover more insights in the research on procurementtactics.com.

Evidenza di controllo vs. Evidenza d'audit

È anche importante distinguere tra l'evidenza operativa generata dai controlli e il pacchetto di evidenze curato per un audit. Sono correlati ma servono scopi diversi. Uno è un artefatto operativo; l'altro è una dimostrazione di conformità.

| Characteristic | Control Evidence (Operational) | Audit Evidence (Prepared) |

|---|---|---|

| Purpose | To prove a control is functioning correctly at a point in time. | To demonstrate compliance with a specific requirement over a period. |

| Frequency | Continuous or periodic (e.g., daily logs, quarterly reports). | Collected and curated for a specific audit period. |

| Audience | Internal teams, control owners, system managers. | External or internal auditors. |

| Format | Often raw, technical, or fragmented (logs, screenshots, config files). | Organised, contextualised, and presented clearly. |

| Scope | Narrow and specific to a single control execution. | Broad, often covering multiple controls and evidence points. |

Comprendere questa distinzione aiuta a progettare un sistema che catturi efficacemente la prova operativa semplificando al contempo il processo di assemblaggio per un audit.

I tratti distintivi delle evidenze affidabili

Non tutte le evidenze sono create uguali. Per essere credibili a un auditor, le evidenze devono possedere certe caratteristiche e il sistema che le gestisce deve farle rispettare.

Ogni pezzo di evidenza deve essere:

- Immutable

- Versioned

- Securely stored

Una traccia di audit immutabile è un requisito non negoziabile. Questo significa che ogni azione relativa a un artefatto di evidenza—upload, accesso, modifica, cancellazione—viene registrata in un log append-only che non può essere alterato. Questo dà agli auditor fiducia nell'integrità delle evidenze presentate.

Un chiaro controllo delle versioni è ugualmente importante. Policy, sistemi e controlli evolvono. Un sistema di gestione delle evidenze deve essere in grado di dimostrare non solo lo stato corrente ma anche lo stato durante un periodo di audit precedente, provando una gestione coerente nel tempo.

Infine, uno storage sicuro e cifrato con controllo di accesso basato sui ruoli è fondamentale. Protegge la confidenzialità e l'integrità delle evidenze sensibili e garantisce che solo individui autorizzati possano accedervi o gestirle.

Errori comuni dell'ERM e come evitarli

Anche un programma ERM ben progettato può fallire in implementazione. Il successo dipende meno dall'eleganza del framework e più dall'evitare i trappole comuni che trasformano un sistema dinamico in un esercizio burocratico statico. Identificare queste trappole è il primo passo verso la costruzione di un sistema ERM che fornisca resilienza genuina.

Uno degli errori più frequenti è trattare l'ERM come un progetto una tantum. Un team conduce una valutazione iniziale del rischio, popola un registro e poi lo archivia fino al ciclo di audit successivo. Questo approccio perde il punto fondamentale. Il panorama del rischio non è statico; pertanto, il sistema ERM non può esserlo. Deve essere un processo vivo che si adatta a nuove minacce, cambiamenti aziendali e requisiti normativi in evoluzione.

Concentrarsi sulla documentazione invece che sui risultati

Un altro fallimento comune è permettere che il processo si concentri sulla produzione di artefatti piuttosto che sulla riduzione del rischio. L'obiettivo non è creare un registro dei rischi perfetto o un documento di policy splendidamente formattato. L'obiettivo è implementare controlli efficaci che riducano dimostrabilmente l'esposizione dell'organizzazione alle minacce.

Il successo di un sistema ERM dovrebbe essere misurato dal suo impatto sulla stabilità operativa e sulla difendibilità, non dal volume della sua documentazione. Un programma ERM è un mezzo per un fine—operazioni resilienti—non un fine in sé.

Questa trappola spesso porta a una proprietà ambigua. Un rischio viene registrato in un repository centrale, ma poiché nessun singolo individuo è responsabile dell'implementazione e del monitoraggio dei controlli associati, la responsabilità si diffonde e alla fine scompare.

Confondere uno strumento con un sistema

Forse la trappola più significativa è la convinzione che uno strumento GRC risolverà da solo la sfida ERM. Uno strumento può supportare un processo, ma non sostituisce il processo. Procurare software senza un sistema sottostante ben definito di governance, responsabilità e ownership è una ricetta per un fallimento costoso. Uno strumento non può definire l'appetito di rischio di un'organizzazione, assegnare ownership o coltivare una cultura della consapevolezza del rischio.

Per evitare questi fallimenti comuni, le organizzazioni dovrebbero:

- Define the Process First: Design the ERM lifecycle, roles, and responsibilities before evaluating technology. The tool must be selected to support the established system, not dictate it.

- Enforce Clear Accountability: Use a simple ownership matrix to map every control to a named individual. Ambiguity is the enemy of effective risk management.

- Adopt an Engineering Mindset: Treat ERM as a technical and governance discipline. Build a continuous feedback loop where monitoring informs assessment, and mitigation effectiveness is continuously verified.

Comprendendo queste trappole comuni, i leader possono progettare un sistema ERM che sia dinamico, responsabile e basato sulle evidenze—uno che guidi decisioni informate e fornisca resilienza dimostrabile.

Domande frequenti sulla gestione del rischio aziendale

Le seguenti sono domande comuni sull'implementazione di un programma pratico di enterprise risk management, con risposte focalizzate su ciò che funziona negli ambienti IT regolamentati dove le evidenze di controllo sono fondamentali.

In cosa ERM è diverso da GRC?

ERM (Enterprise Risk Management) e GRC (Governance, Risk, and Compliance) sono spesso usati in modo intercambiabile, ma sono concetti distinti.

GRC è il quadro generale di capacità che permette a un'organizzazione di operare eticamente, gestire i propri affari e soddisfare i propri obblighi normativi. ERM è un componente specifico e critico all'interno di quel più ampio framework GRC. È il processo sistematico che identifica, valuta e gestisce le minacce agli obiettivi strategici dell'organizzazione.

In sostanza, GRC definisce la strategia complessiva di come l'organizzazione è governata, mentre ERM è il motore operativo che esegue la componente di gestione del rischio di quella strategia. ERM fornisce i dati e le evidenze legate al rischio di cui la funzione GRC ha bisogno per prendere decisioni di governance informate.

Quali sono i primi passi per una PMI per stabilire l'ERM?

Per una piccola o media impresa, i primi passi per stabilire un programma ERM sono centrati su governance e strategia, non tecnologia.

- Assign Ownership: Designate a single individual who is accountable for the ERM program. This person does not need to be dedicated full-time, but clear ownership is non-negotiable. Without it, the initiative will fail.

- Define Risk Appetite: The leadership team must formally agree on the types and levels of risk the organisation is willing to accept in pursuit of its objectives. This statement provides the strategic boundaries for all subsequent risk management activities.

- Create a Risk Register: Begin with a simple, centralised risk register to document identified risks. Focus initially on the top 10-15 risks that pose the most significant threat to key business objectives. Avoid the temptation to identify every conceivable risk at the outset.

Questo lavoro fondamentale stabilisce i necessari sistemi umani e l'allineamento strategico. La tecnologia dovrebbe essere considerata solo dopo che questi elementi sono al loro posto.

Come possiamo misurare oggettivamente l'efficacia dell'ERM?

Misurare l'efficacia dell'ERM non riguarda la colorazione soggettiva di una heat map del rischio. La misurazione oggettiva si basa su evidenze e risponde a una singola domanda: i nostri controlli funzionano efficacemente?

Un programma ERM efficace non è quello con il numero minore di rischi identificati; è quello con la massima qualità delle evidenze che dimostrano che i suoi controlli operano come progettato.

Per misurare oggettivamente l'efficacia dell'ERM, monitora metriche come:

- Control Test Success Rate: What percentage of critical controls passed their most recent scheduled test? This is a direct, quantitative measure of control effectiveness.

- Audit Finding Reduction: Track the number and severity of internal and external audit findings over time. A consistent downward trend is a strong indicator of a maturing ERM program.

- Mean Time to Respond/Recover (MTTR): Measure the time it takes to detect, respond to, and recover from operational incidents. Improvements in these metrics are a direct result of effective risk management and increased resilience.