Governance, Risk, and Compliance (GRC) è una disciplina strutturata per allineare le attività operative di un'organizzazione con i suoi obiettivi di business, gestendo al contempo il rischio e rispettando i requisiti normativi. Spesso viene fraintesa come un insieme di funzioni separate e burocratiche. In pratica, il GRC è un sistema integrato progettato per garantire operazioni resilienti e prevedibili, non semplicemente per soddisfare liste di controllo per gli audit.

L'obiettivo è costruire un quadro coerente che colleghi governance, gestione del rischio e conformità in un unico sistema funzionale. Questo approccio sposta l'attenzione dalle attività reattive guidate dagli audit a controlli sistemici e proattivi.

Il GRC come disciplina di ingegneria

Una implementazione efficace del GRC richiede di trattarlo come una disciplina ingegneristica, focalizzata sulla progettazione, costruzione e verifica di sistemi che funzionino in modo affidabile sotto pressione operativa. Questa prospettiva sposta un'organizzazione dal reagire agli audit con checklist all'incorporare proattivamente controlli operativi nei suoi processi fondamentali.

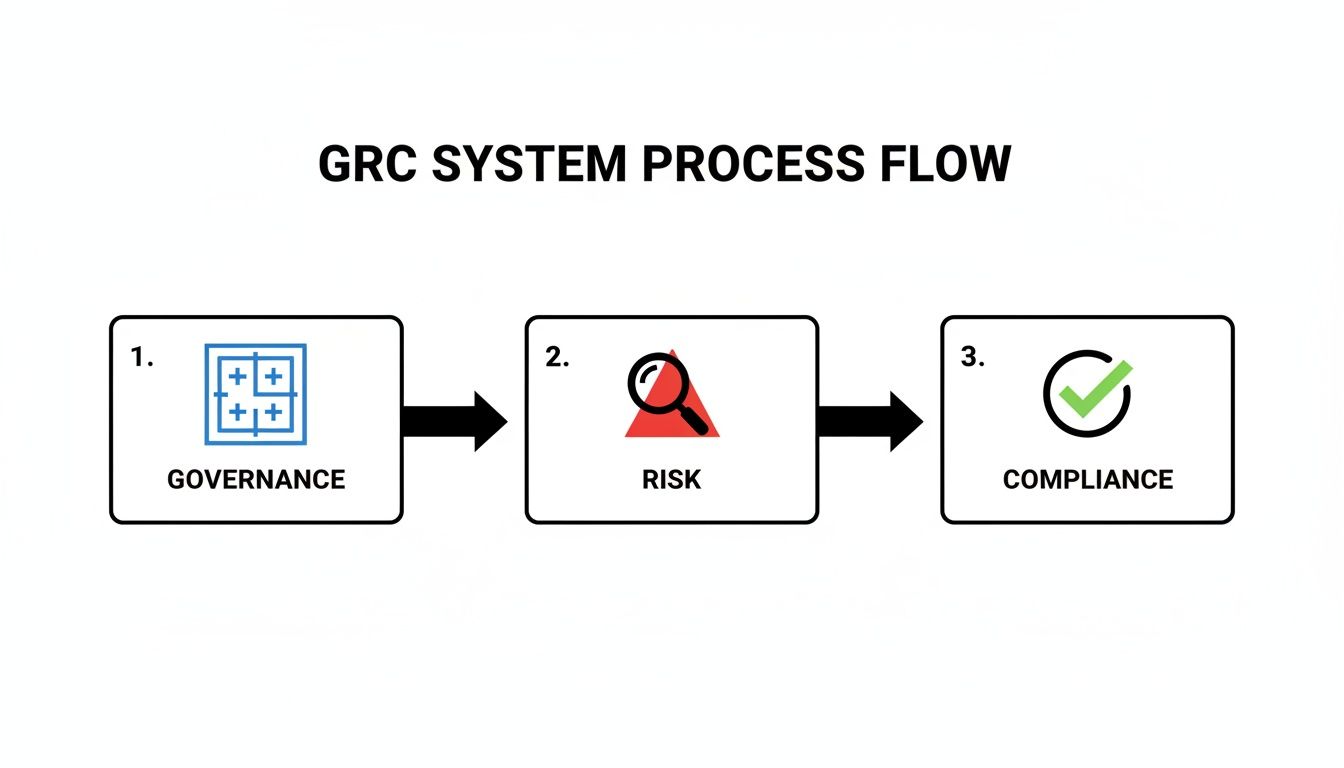

I tre componenti del GRC non sono silos organizzativi separati; sono funzioni interconnesse all'interno di un unico sistema progettato per garantire che l'organizzazione operi come previsto, in particolare in ambienti regolamentati.

I componenti fondamentali del GRC

Ogni componente ha uno scopo distinto, ma il loro valore si realizza solo quando operano come un sistema unificato.

-

Governance stabilisce il quadro operativo. Definisce le politiche, gli standard e i processi che guidano il processo decisionale e assegna responsabilità. È il progetto architettonico per il controllo organizzativo.

-

Risk Management è la funzione diagnostica. È il processo continuo di identificazione, valutazione e mitigazione delle minacce che potrebbero impedire all'organizzazione di raggiungere i propri obiettivi. Identifica i potenziali punti di guasto e informa dove sono necessari i controlli.

-

Compliance è la funzione di verifica. Produce le prove verificabili che dimostrano che l'organizzazione aderisce sia alle politiche interne sia alle normative esterne. Chiude il ciclo verificando che i controlli progettati nel quadro di governance stiano operando efficacemente.

Un quadro GRC funzionale collega questi componenti in un ciclo di feedback continuo. La governance definisce le politiche, il risk management individua le minacce a quelle politiche e la compliance verifica che i controlli stiano mitigando tali minacce. Senza questa integrazione, un'organizzazione si trova con attività scollegate che risultano inefficaci durante un audit formale o un incidente di sicurezza.

Questo approccio basato sull'ingegneria è un requisito per regolamentazioni moderne come DORA e NIS2. Questi quadri impongono una resilienza dimostrabile, che può essere raggiunta solo tramite una progettazione sistematica, non con sforzi di conformità dell'ultimo minuto. Quando il GRC è trattato come componente centrale dell'architettura di sistema, cessa di essere un centro di costo e diventa una base per la stabilità operativa e il controllo.

La meccanica di un sistema GRC funzionante

Un programma di Governance, Risk, and Compliance (GRC) è un sistema pratico che traduce politiche di alto livello in controlli specifici e verificabili. La sua efficacia dipende dalla relazione tracciabile tra politiche, controlli, evidenze e responsabilità. Questa catena di tracciabilità è essenziale sia per la resilienza operativa sia per dimostrare la conformità durante un audit.

Le politiche sono dichiarazioni formali di intenti, che rappresentano decisioni strategiche prese dalla leadership. Tuttavia, una politica è solo un documento finché non viene implementata tramite uno o più controlli verificabili. I controlli sono i meccanismi specifici che applicano le politiche nell'ambiente operativo. Senza questa connessione, una politica non ha effetto pratico. Un sistema GRC funzionante rende esplicito questo collegamento e, cosa critica, lo rende verificabile.

Il flusso del processo è logico: la governance definisce le politiche, la valutazione del rischio identifica le minacce a tali politiche e le attività di compliance forniscono le prove che i controlli stanno gestendo quei rischi in modo efficace.

Questo dimostra che la compliance non è una funzione isolata ma l'output verificabile di un processo GRC strutturato.

Dalla politica all'azione: i controlli

I controlli sono il nucleo operativo di qualsiasi sistema GRC. Sono generalmente classificati in tre categorie, e comprendere le loro funzioni distinte è critico per progettare un quadro di controllo robusto.

-

Controlli preventivi: Sono progettati per prevenire il verificarsi di un evento indesiderato. Esempi includono regole di firewall che bloccano il traffico non autorizzato o policy di Identity and Access Management (IAM) che limitano le autorizzazioni ai sistemi critici. Il loro scopo è la difesa proattiva.

-

Controlli detective: Sono progettati per identificare e segnalare che un evento indesiderato si è verificato. Esempi includono sistemi di monitoraggio dei log che segnalano tentativi di accesso falliti ripetuti o strumenti di gestione della configurazione che rilevano modifiche non autorizzate. Forniscono visibilità e abilitano una risposta tempestiva.

-

Controlli correttivi: Sono progettati per rimediare all'impatto di un incidente dopo che è stato rilevato. Esempi includono un processo automatizzato che isola un sistema compromesso dalla rete o una procedura documentata per ripristinare i dati da backup.

Un'architettura di sicurezza matura stratifica tutti e tre i tipi di controlli per creare un modello di difesa in profondità. Se un controllo preventivo falla, un controllo detective dovrebbe identificare il fallimento e un controllo correttivo dovrebbe mitigare l'impatto.

Una politica di alto livello deve essere tradotta in controlli specifici, e ogni controllo deve essere progettato per generare evidenze specifiche della sua operatività.

Mappare le politiche ai controlli e alle evidenze

| Policy Statement | Technical Control | Required Evidence |

|---|---|---|

| "All access to production systems must be logged and reviewed." | Enable audit logging on all production servers and databases. | Server OS logs (e.g., syslog, Windows Event Logs); database audit logs; firewall logs showing access patterns. |

| "All access to production systems must be logged and reviewed." | Implement a Security Information and Event Management (SIEM) system to aggregate logs. | SIEM configuration file; dashboard screenshots showing log sources; alert rules for suspicious activity. |

| "All access to production systems must be logged and reviewed." | Conduct and document quarterly access reviews for all production system administrators. | Signed access review reports; screenshots from the identity management tool showing user roles; tickets documenting access removal. |

Questa tabella illustra la linea diretta di tracciabilità dall'intento ("registrare tutti gli accessi") all'implementazione (abilitare i log) e infine alla prova (i log e i report di revisione). Questo è il livello di tracciabilità richiesto dagli auditor.

Il ruolo centrale delle evidenze

L'output più critico di qualsiasi controllo è l'evidenza.

L'evidenza è la prova verificabile e immutabile che un controllo non solo è progettato correttamente ma funziona efficacemente nel tempo. Dal punto di vista di un auditor, l'evidenza è la base primaria per la valutazione.

Il ruolo di un auditor non è fidarsi dei documenti di policy ma verificare le evidenze operative. Senza evidenze chiare e tracciabili, un controllo non può essere considerato efficace dal punto di vista della conformità.

L'evidenza trasforma un'affermazione soggettiva ("i nostri sistemi sono sicuri") in un fatto oggettivo e dimostrabile. Per questo l'intero ciclo di vita dell'evidenza—generazione, raccolta, conservazione e presentazione—è fondamentale. Un sistema ben progettato assicura che ogni log, report e file di configurazione possa essere ricondotto direttamente al controllo specifico che convalida.

Per un'esplorazione più approfondita di questo modello operativo, fai riferimento al nostro articolo su come costruire compliance as a continuous system.

Questa tracciabilità completa, da un requisito di alto livello a una voce di log specifica, è la base non negoziabile di un sistema GRC. È ciò che distingue una disciplina ingegneristica strutturata da un esercizio di carta e ciò che, in ultima analisi, rende un'organizzazione resiliente e verificabile.

Navigare il panorama normativo moderno

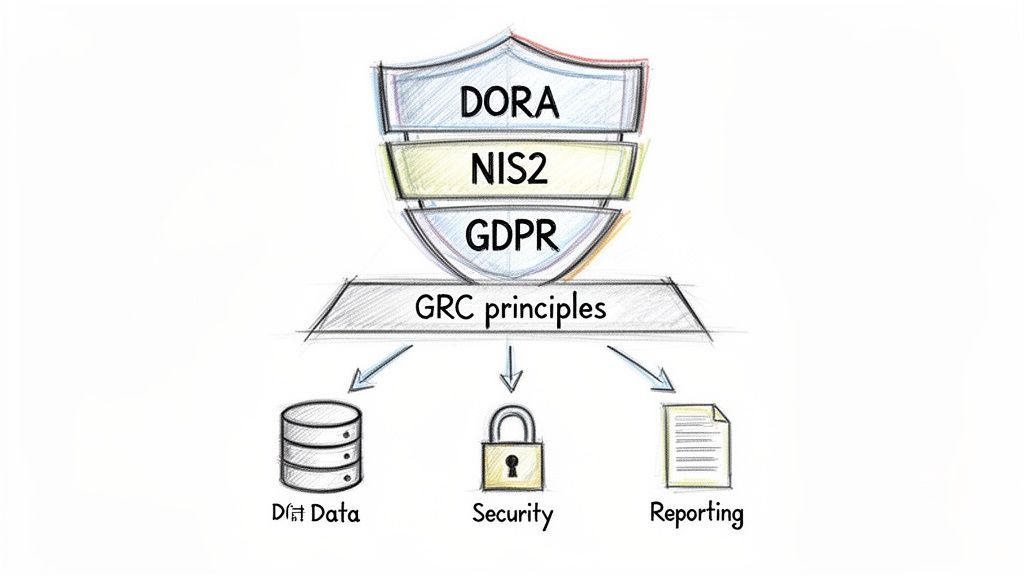

L'attuale contesto per governance, risk, and compliance è definito da un numero crescente di normative interconnesse e spesso sovrapposte. Quadri come il Digital Operational Resilience Act (DORA), la direttiva NIS2 e il General Data Protection Regulation (GDPR) hanno obiettivi distinti ma sono costruiti su principi comuni. Comprendendo questi principi fondamentali, un'organizzazione può progettare un unico sistema GRC efficiente che soddisfi più requisiti regolamentari.

Invece di concentrarsi sul testo legale specifico di ciascuna normativa, è più pratico concentrarsi sulle loro richieste operative. Ad esempio, il requisito di DORA per una "dimostrabile resilienza operativa" si traduce direttamente in attività ingegneristiche specifiche: test rigorosi di risposta agli incidenti, gestione sistematica del rischio dei terzi e la capacità di produrre evidenze che dimostrino che queste attività sono svolte in modo coerente.

Allo stesso modo, l'attenzione di NIS2 sulla sicurezza delle reti e il mandato del GDPR per la protezione dei dati personali richiedono entrambi chiare strutture di governance, valutazioni del rischio documentate e controlli robusti che producano evidenze verificabili. Sebbene i controlli specifici possano differire, i principi GRC richiesti per verificarne l'efficacia sono identici.

Identificare i principi comuni

Trattare ogni normativa come un progetto separato porta a duplicazioni di sforzo e attriti operativi. Una strategia più efficace è identificare i principi comuni che stanno alla base di queste normative e costruire un sistema GRC unificato per affrontarli.

La maggior parte delle normative IT moderne si basa su tre requisiti universali:

- System Security: L'implementazione e la manutenzione di misure tecniche e organizzative per proteggere sistemi e reti.

- Data Protection: La garanzia di riservatezza, integrità e disponibilità per i dati sensibili, in particolare i dati personali.

- Transparent Reporting: L'obbligo di segnalare incidenti di sicurezza, violazioni dei dati e risultati dei test alle autorità di regolamentazione entro scadenze specificate.

Questi requisiti formano la base di un programma centralizzato di governance, risk, and compliance. Progettando controlli che soddisfino questi principi core, un'organizzazione può soddisfare contemporaneamente le richieste di più framework.

L'impatto della complessità normativa

Questa complessità ha un impatto misurabile sulle organizzazioni. Lo PwC Global Compliance Study indica che quasi 90% delle organizzazioni segnala che l'aumento della complessità della conformità influisce negativamente sulla loro capacità di gestire i sistemi IT. I dati mostrano anche che il 44% delle organizzazioni investe nella conformità principalmente per reagire alle richieste normative, mentre il 42% si concentra sul mantenersi aggiornato con i cambiamenti normativi. Cybersecurity e privacy dei dati sono le principali priorità di conformità, citate ciascuna dal 51% delle organizzazioni.

L'obiettivo non è ottenere la conformità a DORA, NIS2 o GDPR come iniziative separate. L'obiettivo è ingegnerizzare un unico sistema operativo coerente che sia, per progettazione, resiliente e verificabile. Soddisfare i requisiti dei vari framework diventa una conseguenza naturale della progettazione di questo sistema.

Questo approccio sposta l'attenzione dal gestire checklist di conformità all'ingegnerizzare un'operazione fondamentalmente solida. Un sistema GRC ben progettato, fondato su solidi principi di enterprise risk management, fornisce una base stabile. Man mano che emergono nuove normative, i processi core non devono essere ricostruiti. È così che un'organizzazione passa da uno stato di conformità reattiva a uno di controllo continuo e verificabile.

Fallimenti comuni del GRC e come mitigarli

Molti programmi GRC falliscono in pratica, non a causa di un singolo evento, ma per un fraintendimento fondamentale del GRC come sistema continuo piuttosto che come serie di progetti distinti.

La trappola del progetto: trattare la conformità come un evento una tantum

Un fallimento comune è trattare la conformità come un progetto con una data di inizio e di fine definita, che culmina in un audit. Questo approccio perde lo scopo della conformità, che non è un certificato ma uno stato continuo di integrità operativa.

Questa mentalità basata sul progetto porta alla "corsa agli audit"—un periodo di intensa raccolta di evidenze dell'ultimo minuto. Questo ciclo è inefficiente, stressante e spesso lascia lacune che gli auditor possono identificare. Un sistema GRC funzionale consente a un'organizzazione di essere audit-ready per impostazione predefinita, non solo nel giorno dell'audit.

Confondere uno strumento con un sistema

Un altro errore frequente è equiparare l'acquisto di uno strumento GRC con l'implementazione di un sistema GRC. Uno strumento è un abilitante; non può creare un processo dove non esiste o imporre responsabilità da solo. Un sistema è il quadro integrato di processi, controlli e responsabilità che uno strumento è progettato per supportare.

Senza una proprietà chiaramente definita e workflow operativi, una piattaforma GRC può diventare un deposito di dati statici con poco valore pratico. La responsabilità deve essere ingegnerizzata nel processo assegnando ogni controllo a un individuo o team specifico responsabile della sua operatività e della fornitura di evidenze.

La funzione primaria di un sistema GRC è creare e far rispettare la responsabilità. Se un controllo non può essere ricondotto a un proprietario nominato responsabile della sua evidenza, il programma ha un difetto critico di progettazione.

Questa mancanza di chiara proprietà è una ragione comune per cui gli stessi rilievi di audit si ripetono. Quando nessuno è direttamente responsabile delle prestazioni di un controllo, la raccolta delle evidenze è trattata come un compito secondario che spesso viene trascurato sotto la pressione operativa.

Il pericolo degli sforzi in silo

Infine, il GRC fallisce quando le funzioni di governance, rischio e compliance operano in isolamento. Quando il team di sicurezza gestisce i controlli tecnici senza coordinarsi con la compliance, o il team di rischio conduce valutazioni che non informano le politiche di governance, il risultato è una visione frammentata della postura di rischio dell'organizzazione.

Questo approccio disgiunto crea punti ciechi operativi e sforzi ridondanti. Ad esempio, il team IT potrebbe risolvere un incidente di sicurezza, ma se il team di compliance non è coinvolto, le evidenze richieste per la segnalazione normativa potrebbero non essere raccolte correttamente. Una vista operativa unificata è necessaria per decisioni efficaci.

L'IT Risk and Compliance Benchmark Report evidenzia le conseguenze nel mondo reale. Uno studio ha rilevato che il 47% delle aziende ha fallito un audit formale due-cinque volte negli ultimi tre anni, indicando una lotta sistemica con la coerenza operativa. Un altro ha riscontrato che le organizzazioni che gestiscono il rischio in modo reattivo sono significativamente più propense a subire una violazione dei dati.

Evitare questi fallimenti richiede di trattare governance risk and compliance come una disciplina di ingegneria. Questo richiede processi sistematici, responsabilità inequivocabili e un quadro operativo unificato—non solo strumenti scollegati e sforzi dell'ultimo minuto.

Integrare AI e tecnologia nel tuo sistema GRC

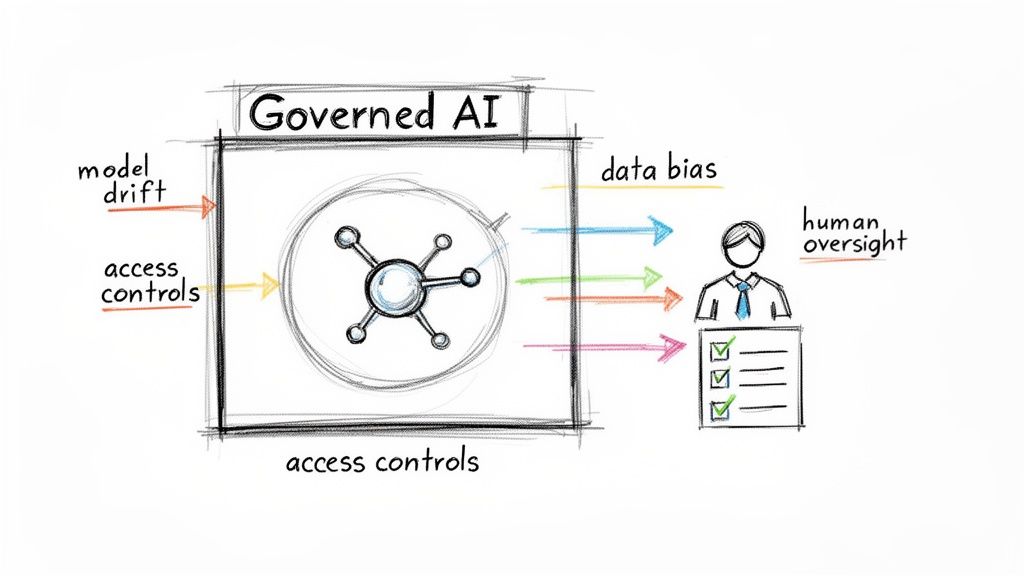

Quando si introduce nuova tecnologia, come l'intelligenza artificiale, in un ambiente regolamentato, il quadro GRC esistente deve essere esteso, non sostituito. La tecnologia è un altro componente all'interno del sistema. I sistemi AI devono essere governati con la stessa disciplina applicata a qualsiasi altra infrastruttura critica.

È un errore comune vedere l'AI come un agente autonomo. È un componente del sistema che introduce nuovi rischi operativi, e questi rischi richiedono controlli specifici e ben progettati per garantire stabilità e responsabilità. I principi core del GRC—governance chiara, gestione del rischio documentata e conformità verificabile—devono essere applicati in modo sistematico.

Governare i nuovi rischi tecnologici

L'adozione dell'AI presenta sfide uniche che un quadro GRC maturo deve affrontare. Oltre ai rischi IT tradizionali, l'AI introduce variabili come il model drift, bias dei dati e processi decisionali opachi. Questi non sono solo problemi tecnici; rappresentano potenziali fallimenti di governance.

Devono essere progettati controlli specifici per gestire questi rischi:

- Model Drift: Si verifica quando le prestazioni di un modello AI degradano perché i nuovi dati divergono dai dati di addestramento originali. È necessario un monitoraggio continuo per rilevarlo. Le evidenze includono report sulle metriche di performance e log di ricalibrazione.

- Data Bias: Devono essere stabiliti processi rigorosi di validazione dei dati prima e durante l'addestramento del modello per identificare e mitigare i bias. Le evidenze includono documentazione sulle fonti dei dati, metriche di equità e registrazioni dei test sul bias.

- Opaque Decision-Making: Richiedere una documentazione completa per tutti i modelli in produzione, dettagliando la loro architettura, le dipendenze dai dati e le limitazioni note. Per decisioni ad alto impatto, una persona deve essere responsabile della revisione e dell'approvazione degli output generati dall'AI.

La tecnologia non sostituisce la necessità di governance; la amplifica. La responsabilità per l'output di un sistema rimane sempre in capo a un essere umano, indipendentemente dal livello di automazione. La responsabilità non è negoziabile.

Il divario di governance nelle tecnologie emergenti

L'adozione rapida di nuove tecnologie spesso supera lo sviluppo di quadri di governance maturi, creando un significativo gap di rischio. AI governance statistics mostrano che mentre la maggioranza delle organizzazioni usa l'AI, solo una piccola frazione ha integrato completamente la governance dell'AI nei propri quadri operativi. Un fallimento comune è la mancanza di controlli di accesso sufficienti per i sistemi AI, identificata come fattore contributivo in molte violazioni di sicurezza correlate all'AI.

Questo divario di governance rappresenta un'esposizione critica. Integrare la tecnologia in un sistema GRC è un esercizio di applicazione dei principi consolidati. Richiede documentazione chiara per i modelli AI, severi controlli di accesso per gli ambienti di sviluppo e produzione e verifica indipendente degli output. La supervisione umana non è un'aggiunta opzionale; deve essere progettata nel sistema fin dall'inizio per garantire che ogni componente serva gli obiettivi dell'organizzazione senza introdurre rischi non gestiti.

Costruire una cultura di continuous audit readiness

L'obiettivo finale di un programma di governance, risk, and compliance di successo è rendere l'audit formale un non-evento. Dovrebbe essere una verifica periodica di un sistema che già opera come progettato in modo continuativo.

Questo richiede un cambiamento nella mentalità organizzativa, dalla preparazione reattiva e basata su progetti per gli audit a una cultura di continuous audit readiness. Questo stato non si raggiunge per caso; è il risultato diretto dell'ingegnerizzazione di un sistema in cui responsabilità, processo e generazione di evidenze sono integrati nelle operazioni quotidiane. Quando i controlli operano continuamente e le evidenze sono un sottoprodotto naturale del lavoro di routine, lo stress e la distruzione legati a un audit imminente sono eliminati.

Stabilire responsabilità sistematiche

La readiness continua inizia con una chiarezza assoluta sulla proprietà. Ogni controllo deve avere un proprietario designato che sia esplicitamente responsabile della sua operatività e delle evidenze che lo comprovano. Una matrice di assegnazione delle responsabilità (RACI chart) è uno strumento semplice ed efficace per stabilire questo.

Questo non è un esercizio burocratico; è una pratica fondamentale che mappa ogni controllo a un individuo o team specifico. Rimuove l'ambiguità e garantisce che le persone che svolgono il lavoro siano anche responsabili di dimostrarne l'efficacia. Senza una proprietà chiara, emergono gap di responsabilità che inevitabilmente portano a gap di evidenze durante un audit.

Un audit non è una prova della capacità di un team di trovare documenti sotto pressione. È una verifica della capacità di un sistema di produrre evidenze delle sue normali operazioni quotidiane. Se le evidenze sono difficili da produrre, ciò indica un difetto nel sistema stesso.

Implementare workflow continui

Una volta stabilita la proprietà, il passo successivo è costruire workflow per la raccolta continua delle evidenze. Questo comporta l'integrazione della generazione delle evidenze direttamente nei processi operativi esistenti, piuttosto che trattarla come un compito manuale separato.

Ad esempio, un ticket di change management dovrebbe essere configurato per catturare automaticamente tutte le approvazioni e i log di deployment necessari. Quando progettato in questo modo, il ticket stesso diventa un pacchetto di evidenze completo per quel cambiamento, senza richiedere sforzi manuali aggiuntivi.

Questo approccio basato sui workflow garantisce che le evidenze siano raccolte in tempo reale, contestualmente collegate all'attività operativa e formattate in modo coerente. Automatizzando questo processo, un'organizzazione costruisce una trail di audit affidabile e tracciabile nel tempo, non solo in un punto singolo. Puoi saperne di più su questo nella nostra guida alla collecting and managing audit evidence.

Gli strumenti giusti sono importanti per questo. Una piattaforma operativa dovrebbe fornire chiarezza, tracciabilità e un mezzo efficiente per gestire le evidenze. Supporta il sistema rendendo semplice per i proprietari dei controlli inviare prove e per i manager verificarne la completezza.

In ultima analisi, costruire una cultura di readiness continua trasforma il GRC da un esercizio periodico e costoso in un asset strategico. Dimostra che la governance di un'organizzazione non è solo un insieme di politiche ma una realtà operativa vivente che contribuisce a un business più prevedibile e resiliente.

Domande frequenti sul GRC

Ecco risposte pratiche a domande comuni sull'implementazione di un sistema di Governance, Risk, and Compliance. L'attenzione è sulla chiarezza operativa, non sulla teoria accademica.

Qual è la differenza tra GRC e Integrated Risk Management?

I termini sono spesso usati in modo intercambiabile, ma si riferiscono a concetti diversi.

GRC è una disciplina operativa. È il quadro per implementare politiche, gestire rischi specifici e raccogliere evidenze per dimostrare la conformità.

Integrated Risk Management (IRM) è un concetto più ampio e strategico. Mira a fornire alla leadership una visione completa e aggregata del rischio proveniente da tutte le parti dell'azienda—including IT, finance, and operations—to inform strategic decision-making.

In sostanza, un programma GRC funzionale è una componente critica di una strategia IRM, ma non ne rappresenta l'interezza.

Siamo una piccola organizzazione. Da dove dovremmo iniziare con il GRC?

Per organizzazioni più piccole o meno mature, il punto di partenza più efficace è con i fondamenti della governance. Non iniziate con registri di rischio complessi o strumenti GRC.

Iniziate documentando politiche chiare e semplici per aree operative critiche, come controllo degli accessi, change management e gestione dei dati.

Successivamente, assegnate un proprietario a ogni politica. Usate una matrice semplice per mappare la responsabilità di ogni politica a un individuo specifico. Questa struttura di base di regole documentate e responsabilità chiare fornisce il fondamento necessario per successive valutazioni del rischio e attività di conformità.

L'obiettivo iniziale è costruire un sistema di responsabilità. Una politica chiara con un proprietario designato è più preziosa di un sofisticato registro dei rischi che non viene poi messo in pratica. Senza una governance chiara, gli sforzi di rischio e conformità mancano di direzione e autorità.

Come si misura il successo di un programma GRC?

Il successo di un programma GRC non si misura con un punteggio di conformità o una certificazione. Si misura dal suo impatto sulle operazioni.

Un programma di successo porta a uno stato di continuous audit readiness, dove un audit esterno diventa una verifica di routine piuttosto che un evento dirompente.

Indicatori di un programma di successo includono:

- Una riduzione dei rilievi di audit ripetuti nel tempo.

- La capacità di produrre evidenze per qualsiasi controllo su richiesta, senza sforzi dell'ultimo minuto.

- Cicli di audit più rapidi, prevedibili e che consumano meno risorse interne.

- Una linea chiara e tracciabile da un requisito normativo fino a un pezzo specifico di evidenza operativa.

In definitiva, un sistema maturo di governance, rischio e conformità rende l'organizzazione più prevedibile e resiliente, che è il suo valore aziendale primario.

Building a system for continuous audit readiness requires a toolkit designed for clarity, execution, and traceability. AuditReady provides an operational platform to manage policies, controls, and evidence, helping you move from reactive scrambles to a state of verifiable control. Streamline your preparation for frameworks like DORA and NIS2. Learn more and sign up.