A document management system (DMS) non è un armadio digitale. Per le organizzazioni regolamentate, è un componente fondamentale di una strategia di governance, rischio e conformità—un sistema di record che fornisce prove verificabili di integrità, controllo e responsabilità.

Distinguere i Sistemi di Record dallo Storage Generico

È un errore comune confondere lo storage cloud a uso generale con un sistema di gestione documentale. Piattaforme come Google Drive o Dropbox sono progettate per la collaborazione e la condivisione di file; non sono state ingegnerizzate per le esigenze strutturali degli audit regolamentari. La loro funzione è lo storage, non la gestione sistematica e controllata di prove verificabili.

Per un CISO o un professionista della conformità, questa distinzione è critica. In un contesto regolamentato, l'integrità di un documento va oltre il suo contenuto. Comprende l'intero ciclo di vita: chi lo ha accesso, cosa è stato modificato, quando è avvenuta l'azione e sotto quale autorità. Le piattaforme di cloud storage standard non possono fornire questo livello di prova non ripudiabile perché mancano dei controlli intrinseci necessari.

Il DMS come Sistema di Record

Un DMS progettato ad hoc è ingegnerizzato per funzionare come sistema di record. Tratta i documenti non come file, ma come asset gestiti, ciascuno legato a controlli, politiche e responsabilità specifiche. L'obiettivo passa dal semplice stoccaggio a dimostrare come un processo sia stato eseguito sotto controllo.

Un sistema di record fornisce una singola fonte autorevole di dati che è auditabile e tracciabile. Per la conformità, questo significa che il DMS deve garantire l'integrità e il ciclo di vita delle prove che detiene, assicurando che possano resistere al controllo regolamentare.

Questa capacità è ciò che permette a un'organizzazione di dimostrare la conformità, non semplicemente dichiararla. Il sistema stesso applica le regole di governance definite. La relazione tra queste funzioni è ulteriormente dettagliata nei concetti di governance, risk, and compliance.

Principi Fondamentali per la Prontezza all'Audit

Per essere efficace in un contesto regolamentato, un DMS deve essere costruito su una base di controllo, tracciabilità e resilienza. Questi principi separano un vero sistema di gestione documentale da una semplice soluzione di storage.

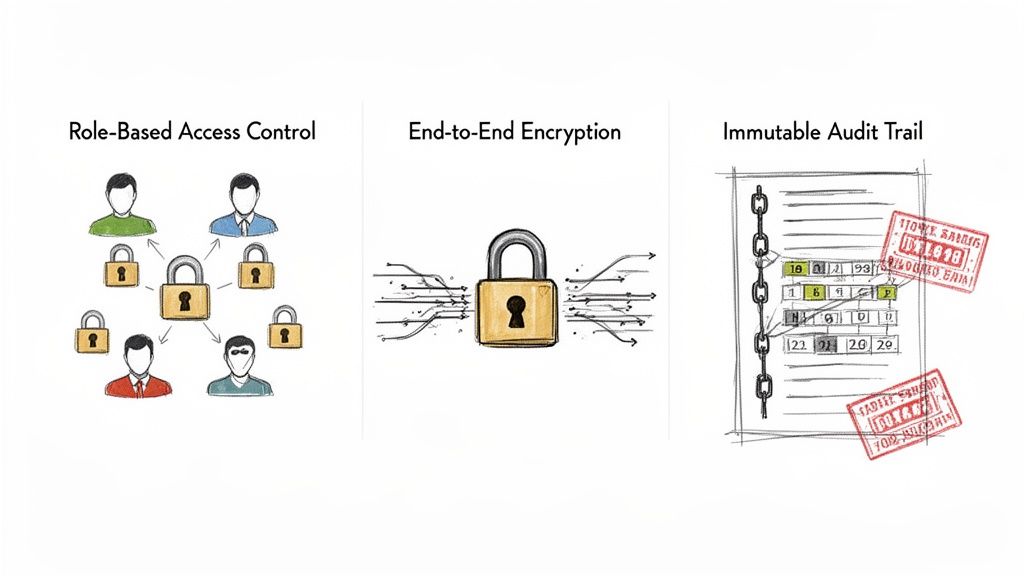

- Controllo Sistematico: I privilegi di accesso e modifica sono applicati in base a ruoli e responsabilità definiti, non a permessi discrezionali degli utenti.

- Tracciabilità Immutabile: Ogni azione eseguita su un documento è registrata in un log completo e immodificabile, creando una traccia di audit verificabile.

- Resilienza Operativa: Il sistema è progettato per supportare la continuità operativa, funzionando in modo affidabile durante incidenti o audit ad alto rischio.

L'indagine di un auditor non si limita all'esistenza di un documento. Il processo di verifica esamina se i processi che circondano quel documento sono controllati, ripetibili e auditabili. Un vero DMS fornisce l'infrastruttura tecnica per offrire questa garanzia, conducendo un'organizzazione dalla semplice tenuta amministrativa dei registri a una governance provabile.

Valutare le Capacità Core per Governance e Controllo

Perché un DMS funzioni come uno strumento di conformità affidabile, i suoi controlli devono essere verificabili. Queste non sono funzionalità su una checklist; sono i meccanismi core che permettono una governance robusta e difendibile. Un auditor non chiederà semplicemente se le politiche esistono; esaminerà la capacità del sistema di far rispettare quelle politiche. Una governance efficace si basa su regole chiare e applicabili, e il sistema stesso deve essere il principale meccanismo di applicazione.

Applicare il Principio del Minimo Privilegio con Role-Based Access Control

Role-Based Access Control (RBAC) è la base di un processo di gestione delle evidenze sicuro. Il suo scopo è applicare il principio del minimo privilegio, assicurando che gli individui possano accedere solo alle informazioni e alle funzioni essenziali per le loro responsabilità definite.

Per esempio, un responsabile della conformità potrebbe richiedere accesso in sola lettura alle evidenze di audit attraverso più reparti ma deve essere impedito di modificarle o cancellarle. Allo stesso modo, un amministratore di sistema può gestire i ruoli utente ma dovrebbe essere limitato dall'accedere al contenuto sensibile dei documenti stessi. Questa separazione deliberata dei compiti è un controllo obbligatorio in ambienti regolamentati. Mitiga i rischi associati sia all'errore umano che alle minacce interne, creando un quadro logico trasparente e verificabile per un auditor. La struttura dei permessi diventa un'implementazione diretta delle politiche di governance dell'organizzazione.

Proteggere l'Integrità dei Dati con la Crittografia End-to-End

Le prove devono essere protette durante tutto il loro ciclo di vita—sia quando sono archiviate (at rest) sia durante la trasmissione sulle reti (in transit). Un DMS competente impiega standard crittografici forti, come AES-256, per rendere i dati illeggibili a soggetti non autorizzati.

La crittografia in transito protegge le informazioni mentre si spostano tra il client dell'utente e il server, impedendo l'intercettazione. La crittografia at rest mette in sicurezza i file memorizzati, mitigando i rischi da furto fisico o da una violazione dell'infrastruttura di storage sottostante.

Un sistema che cifra le prove prima che vengano scritte nello storage offre un grado di garanzia più elevato. Questa architettura assicura che i dati non siano mai esposti in uno stato non cifrato all'interno dell'ambiente di produzione—un dettaglio critico per soddisfare regolamentazioni stringenti sulla protezione dei dati come il GDPR.

Questa protezione a doppio livello è un controllo fondamentale. Senza di essa, il sistema non può essere considerato un repository sicuro per prove di conformità sensibili.

Garantire la Non-Ripudiabilità con Tracce di Audit Immutabili

La immutable audit trail è probabilmente la capacità più critica per la prontezza all'audit. È un log append-only, immodificabile, che registra ogni azione compiuta nel sistema. Ogni visualizzazione, caricamento, modifica, esportazione e cambiamento di permessi viene catturato con un timestamp e l'identità dell'utente responsabile.

Il termine "immutabile" è fondamentale. Un log che può essere alterato o cancellato non ha valore come prova oggettiva. Una vera traccia di audit immutabile fornisce non-repudiation—un utente non può ragionevolmente negare di aver compiuto un'azione che il sistema ha registrato. Questa capacità è indispensabile per indagini forensi e fornisce agli auditor prove concrete e verificabili di tutta l'attività di sistema. La traccia di audit funge da fonte di verità definitiva, collegando ogni pezzo di evidenza a una chiara storia di azioni e responsabilità. Per capire cosa costituisce una prova robusta, vedi la nostra guida dettagliata sulla raccolta e gestione delle audit evidence.

DMS vs. ECM vs. GRC: Selezionare il Sistema Appropriato

Nel software enterprise, la terminologia può diventare ambigua. Distinguere tra sistemi come DMS, ECM e GRC non è un esercizio semantico per i leader IT e della conformità—è una necessità funzionale per costruire un framework di conformità che funzioni sotto scrutinio. Sebbene tutti e tre i sistemi gestiscano informazioni, il loro scopo e la loro profondità tecnica differiscono significativamente. Selezionare il sistema sbagliato può causare lacune critiche nelle prove d'audit o l'adozione di uno strumento eccessivamente complesso rispetto al compito richiesto.

Ambito di un Document Management System (DMS)

Un Document Management System (DMS) è progettato con una funzione specifica: proteggere l'integrità delle prove auditabili. La sua architettura è costruita per fornire risposte definitive alle domande di un auditor riguardo al ciclo di vita di un documento. Un DMS agisce come sistema di record per asset critici di conformità—politiche, report chiave, contratti e prove procedurali. Ogni funzionalità, dal controllo degli accessi alla cronologia delle versioni, è ingegnerizzata per garantire l'autenticità e la storia inconfutabile di ogni pezzo di evidenza.

Ambito di Enterprise Content Management (ECM)

Una piattaforma Enterprise Content Management (ECM) serve un mandato organizzativo molto più ampio. Il suo scopo è gestire il flusso di contenuti non strutturati attraverso l'impresa, incluse email, materiali di marketing, wiki interne e file di progetto collaborativi. Sebbene un ECM possa includere alcune funzionalità simili a un DMS, il suo design core privilegia la collaborazione e l'accessibilità dell'informazione rispetto ai controlli rigidi e di qualità evidenza richiesti per un audit regolamentare. Il suo ambito è orizzontale, spaziando sull'intera impresa, piuttosto che verticale e profondo nell'integrità di specifici artefatti di conformità.

Un ECM aiuta un'organizzazione a gestire la sua conoscenza. Un DMS aiuta un'organizzazione a dimostrare i suoi controlli. In un audit, questa distinzione è fondamentale.

Ambito di Governance, Risk, and Compliance (GRC)

Le piattaforme Governance, Risk, and Compliance (GRC) operano a un livello di astrazione più elevato. Uno strumento GRC non si occupa dei documenti in sé ma di mappare le politiche organizzative ai rischi e ai controlli. Funziona come un cruscotto centrale per registri dei rischi, tracciamento della conformità rispetto a framework come ISO 27001 o NIS2, e gestione dei programmi di audit interno. Un sistema GRC indicherà che un controllo è in atto ma tipicamente si affida al collegamento con repository di prove esterni. Gli manca i meccanismi granulari e integrati per gestire direttamente il ciclo di vita delle prove. La piattaforma GRC è per la supervisione strategica; il DMS è per l'esecuzione e la prova.

Confronto di Ambito e Funzione DMS vs ECM vs GRC

Questa tabella chiarisce lo scopo primario e l'ambito operativo delle piattaforme DMS, ECM e GRC per aiutare i leader a selezionare il sistema appropriato per le loro esigenze.

| System Type | Primary Function | Core Focus | Typical Use Case in Audits |

|---|---|---|---|

| DMS | Securely manage the lifecycle of specific documents. | Integrity, versioning, and non-repudiation of evidence. | Proving a specific policy was approved on a certain date and has not been altered. |

| ECM | Organise and facilitate access to all enterprise content. | Collaboration, knowledge sharing, and workflow automation. | Finding internal project documents related to a new product launch. |

| GRC | Map risks to controls and track compliance status. | High-level oversight, risk management, and reporting. | Showing an auditor the status of all controls mapped to the NIS2 framework. |

Questi sistemi non sono mutuamente esclusivi; in un'organizzazione matura, sono complementari. La piattaforma GRC gestisce la strategia, l'ECM gestisce il contenuto generale e il DMS mette in sicurezza le prove auditabili. Per qualsiasi team che affronti un audit, quest'ultimo è non negoziabile.

Selezionare un DMS per Audit Regolamentari ad Alto Rischio

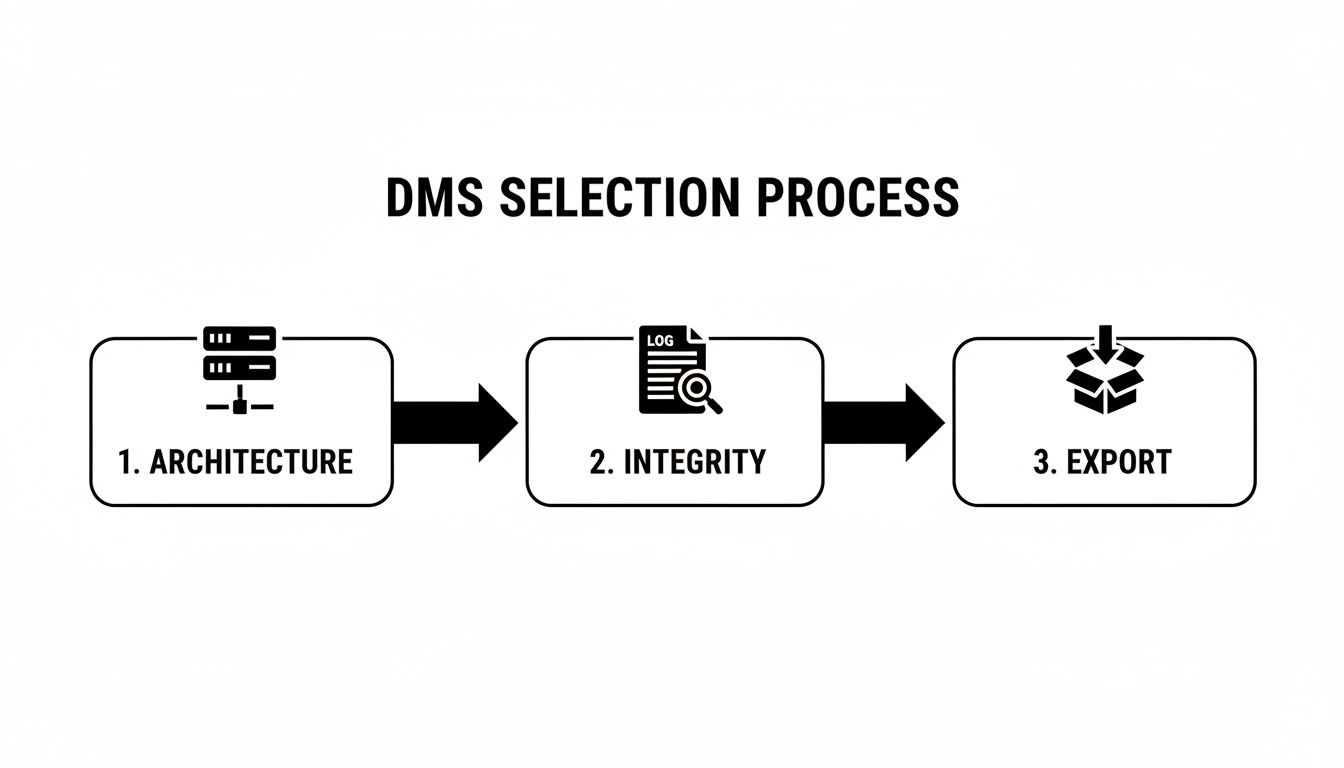

La selezione di un document management system software per un ambiente regolamentato è una valutazione ingegneristica, non un compito di procurement generale. Il processo deve dare priorità a prove verificabili rispetto alle affermazioni di marketing, concentrandosi sull'architettura del sistema, l'integrità dei dati e il comportamento operativo sotto stress. La domanda principale non è cosa un vendor dichiara che il sistema può fare, ma cosa un auditor può verificare in modo indipendente. Questo richiede un esame dettagliato dell'architettura sottostante per valutarne l'idoneità a uno scrutinio ad alto rischio.

Il Ruolo Critico dell'Architettura Multi-Tenant

Un requisito fondamentale per qualsiasi DMS moderno focalizzato sulla conformità è una vera architettura multi-tenant. In questo modello, i dati di ciascun cliente sono isolati logicamente in un proprio contenitore sicuro, spesso con database separati e chiavi di crittografia differenziate. Questo non è una preferenza tecnica ma un controllo fondamentale contro il mescolamento dei dati e l'accesso non autorizzato. Un sistema single-tenant o scarsamente isolato introduce rischi indefendibili, in cui una violazione nell'ambiente di un cliente potrebbe compromettere altri. Verificare che un vendor impieghi un design multi-tenant robusto con rigida segregazione dei dati è un criterio primario di valutazione.

Questo standard architetturale è diffuso nel settore. I sistemi di gestione documentale basati cloud sono ampiamente adottati nel mercato enterprise nordamericano perché costruiti sui modelli multi-tenant sicuri richiesti per gli audit moderni. Il segmento di deployment cloud ora rappresenta oltre il 67.2% del mercato globale DMS, una cifra guidata dalla necessità di scalabilità e sicurezza per soddisfare regolamentazioni stringenti sulla privacy. Ulteriori dettagli sono disponibili nella latest DMS market analysis.

Integrità by Design: Log Immutabili e Gestione dei Dati

Oltre all'architettura, devono essere scrutinizzati i processi core di gestione dei dati del sistema. La fiducia di un auditor si basa sull'integrità delle prove, che inizia con il modo in cui il sistema registra ogni azione. Un immutable, append-only log è essenziale. Ciò significa che la traccia di audit non può essere alterata o cancellata—neppure dagli amministratori di sistema. Crea un registro non ripudiabile di ogni visualizzazione, modifica ed esportazione, fornendo prova oggettiva del ciclo di vita delle evidenze. Qualsiasi sistema che permette la modifica dei log è fondamentalmente inadatto agli scopi di conformità.

L'impegno di un vendor verso la disciplina ingegneristica è evidente in questi dettagli architetturali. I sistemi che trattano la traccia di audit come un record immodificabile dimostrano una chiara comprensione di cosa costituisce prova verificabile.

Valutare le Capacità di Esportazione delle Evidenze

Durante un audit, la capacità di esportare pacchetti di evidenze completi e coerenti è una capacità operativa critica. Questa funzione è più di un semplice download di file. Un DMS di livello compliance deve essere in grado di eseguire esportazioni asincrone di tutti i documenti rilevanti, delle loro storie di versione complete e delle corrispondenti voci della traccia di audit. Il processo di esportazione deve funzionare in background senza degradare le prestazioni del sistema. L'output deve essere un pacchetto organizzato e autocontenuto—come un file ZIP o un PDF indicizzato—che un auditor possa navigare senza richiedere accesso al sistema live. Questa capacità assicura che le scadenze regolamentari stringenti possano essere rispettate con prove chiare e difendibili. Comprendere i requisiti di un complessivo ISO 9001 audit aiuta a chiarire perché queste funzioni di esportazione sono così critiche. Un sistema con opzioni di esportazione flessibili fornisce anche una difesa cruciale contro il vendor lock-in, garantendo che le evidenze di un'organizzazione rimangano sempre di sua proprietà.

Un Approccio Sistemi-centrico all'Implementazione e alla Migrazione

Implementare o migrare a un nuovo document management system software è un progetto di ingegneria, non un compito amministrativo. Questa prospettiva richiede un approccio deliberato e a fasi che dia priorità alla responsabilità e all'integrità del sistema. Un processo di implementazione non strutturato introduce rischi significativi di conformità.

Il primo passo è stabilire la governance sul progetto stesso. Questo comporta definire lo scopo, gli obiettivi e le responsabilità. Una matrice di ownership è uno strumento efficace per questo, mappando ruoli come proprietario dei dati, amministratore del sistema e approvatore della conformità a individui specifici.

Definire lo Scopo e Mappare i Controlli

Con la responsabilità stabilita, il progetto procede alla classificazione dei dati. Non tutti i documenti hanno lo stesso peso regolamentare. Il team deve categorizzare le informazioni per distinguere tra evidenze di conformità ad alto rischio, registri operativi e file aziendali generali. Questa classificazione informa la fase successiva: mappare le politiche organizzative ai controlli tecnici del nuovo sistema. Per esempio, una politica che richiede la revisione trimestrale dei diritti di accesso deve essere direttamente collegata alla configurazione RBAC del DMS e alle sue capacità di reporting. Questo esercizio frequentemente rivela discrepanze tra le dichiarazioni di politica e la reale applicazione.

Una valutazione formale delle lacune è l'ultimo passo di verifica prima che la migrazione inizi. Questo processo identifica eventuali disallineamenti tra i requisiti di conformità e le capacità del DMS. Affrontare queste lacune prima della migrazione previene l'ereditarietà di problemi vecchi e la creazione di nuovi.

Preservare l'Integrità Durante la Migrazione

La migrazione dei dati è la fase più complessa e dove l'integrità delle prove è più a rischio. La sfida principale non è semplicemente spostare file ma preservare la continuità delle cronologie delle versioni e delle tracce di audit. Un semplice trasferimento dell'ultima versione di un file distrugge il suo contesto storico, rendendolo inutile ai fini di un audit.

Qualsiasi strategia di migrazione deve perciò affrontare:

- Version History: La storia completa delle versioni di ogni documento deve essere trasferita e correttamente collegata all'interno del nuovo sistema.

- Audit Trail Continuity: Il log di audit del sistema precedente deve essere preservato e associato ai documenti migrati, anche se non può essere direttamente importato nel log immutabile del nuovo sistema.

Questo assicura che la catena di custodia di tutte le evidenze rimanga ininterrotta. Il diagramma sotto illustra i principi core che dovrebbero guidare il processo di selezione, che sono anche fondamentali per una migrazione di successo.

Il flusso logico è chiaro: l'architettura di un sistema, i suoi meccanismi per l'integrità dei dati e le sue capacità di esportazione delle evidenze sono i tre pilastri di una valutazione solida.

Trattando l'implementazione come una rigorosa disciplina ingegneristica, un'organizzazione assicura che la nuova piattaforma funzioni come un framework di gestione delle evidenze tracciabile fin dalla sua nascita. L'obiettivo non è solo spostare file ma transitare a un sistema dove i controlli sono dimostrabili e la responsabilità è incorporata.

Una migrazione riuscita produce più di un nuovo strumento; genera un sistema di record rafforzato. Questo approccio metodico trasforma un progetto ad alto rischio in un aggiornamento strategico della postura di conformità dell'organizzazione, assicurando che il nuovo document management system software rafforzi la sua capacità di soddisfare le richieste regolamentari.

Mettere alla Prova il Tuo DMS: Resilienza e Conformità nella Pratica

Il vero valore di un document management system software si dimostra non dalla lista delle sue funzionalità, ma dalle sue prestazioni sotto pressione. Un DMS passa da controllo teorico a strumento pratico in scenari come la preparazione per un audit regolamentare, la raccolta di evidenze da terze parti e l'esecuzione di una simulazione di risposta a incidenti. In ogni caso, il sistema fornisce la struttura e la tracciabilità che lo scrutinio ad alto rischio richiede.

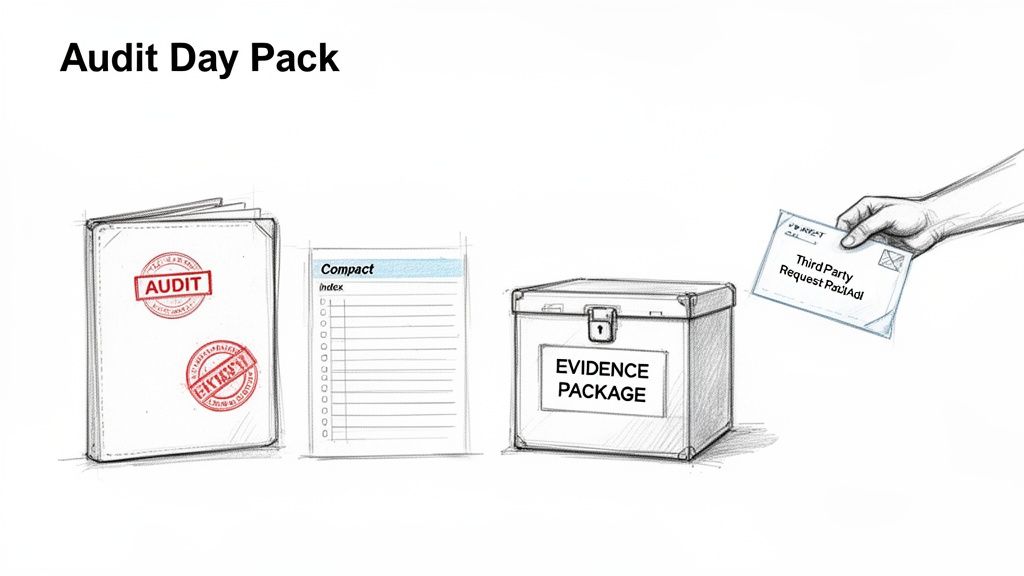

Preparare l'Audit Day Pack

Quando un organo di vigilanza annuncia un audit, il compito primario è assemblare un corpo di evidenze completo e coerente. Un DMS progettato ad hoc facilita la creazione di un ‘Audit Day Pack’—un pacchetto esportabile e autocontenuto contenente tutti i documenti richiesti, gli indici e i log. Questo non è un semplice export di dati. Un sistema ben progettato permette la generazione di un pacchetto che include:

- Le Evidenze: Tutte le politiche, procedure e report richiesti, con le loro storie di versione complete e immodificabili.

- Un Indice Chiaro: Una mappa organizzata che collega ogni pezzo di evidenza al controllo regolamentare specifico che soddisfa.

- Log Immutabili: Le tracce di audit che provano chi ha accesso alle evidenze e quando.

Questo pacchetto esportabile fornisce ai regolatori le informazioni necessarie in un formato navigabile, dimostrando controllo organizzato senza concedere accesso al sistema di produzione live. Questo approccio trasforma la preparazione all'audit da un evento reattivo e ad alta tensione in un processo gestito e ripetibile.

Gestire in Sicurezza le Evidenze di Terze Parti

Le organizzazioni si affidano a vendor terzi, e gli auditor richiederanno prove della loro conformità. Tuttavia, concedere ai vendor l'accesso diretto a un DMS interno è un rischio di sicurezza inaccettabile. Un sicuro document management system software affronta questa sfida attraverso portali esterni controllati. Per esempio, un sistema può permettere a un responsabile della conformità di inviare a un vendor un link di upload unico e a tempo limitato. Il vendor può quindi inviare le proprie evidenze in uno spazio designato e isolato all'interno del DMS senza richiedere un account o ottenere visibilità su altre parti del sistema.

Questo metodo mantiene un confine di sicurezza ristretto assicurando al contempo che le evidenze di terze parti siano acquisite in modo controllato. Al momento dell'upload, tali documenti diventano soggetti alle stesse versioning, controlli di accesso e logging di audit delle evidenze interne, preservando la catena di custodia.

Questa capacità è sempre più importante man mano che la sicurezza della supply chain riceve maggiore attenzione regolamentare. Il mercato DMS statunitense nel settore IT è previsto raggiungere USD 5,766.7 million entro il 2032, spinto da esigenze di conformità stringenti. Ulteriori informazioni sono disponibili nelle DMS market trends on fortunebusinessinsights.com.

Eseguire Simulazioni di Incident Response

Framework di resilienza operativa come DORA richiedono non solo l'esistenza di un piano di risposta agli incidenti, ma anche la sua regolare verifica. Queste simulazioni sono eventi auditabili e le evidenze raccolte devono resistere al controllo. Durante un incidente simulato, il DMS funge da repository centrale per tutti gli artefatti correlati, inclusi log degli incidenti, registri delle comunicazioni, report tecnici e after-action review. Il controllo delle versioni del sistema garantisce che venga mantenuto un registro pulito e cronologico mentre lo sforzo di risposta evolve. La capacità di raccogliere, versionare e riportare queste evidenze in modo strutturato dimostra una capacità matura di risposta agli incidenti e prova che i processi definiti sono efficaci sotto stress operativo.

Domande Frequenti

Queste domande comuni sorgono quando le organizzazioni dei settori regolamentati valutano i sistemi di gestione documentale. Le risposte si concentrano su sistemi, evidenze e responsabilità.

Qual è la differenza tra un DMS e lo Cloud Storage?

Questa è una distinzione critica tra un semplice repository di storage e un sistema di record controllato. Strumenti di cloud storage come Dropbox o Google Drive sono progettati per l'accesso e la condivisione di file. Un document management system software, al contrario, è ingegnerizzato per la governance. Gestisce i documenti come asset auditabili, tracciandone l'intero ciclo di vita. Un vero DMS applica controlli come Role-Based Access Control (RBAC) e cattura ogni azione in una immutable audit trail. È così che si genera prova verificabile—il requisito centrale degli enti regolatori.

Come supporta un DMS framework di conformità come GDPR o NIS2?

Un DMS fornisce l'infrastruttura tecnica per comprovare le affermazioni di conformità. Non garantisce la conformità da solo, ma fornisce gli strumenti per dimostrarla.

- GDPR: I controlli di accesso del sistema (RBAC) e le funzionalità di crittografia sono implementazioni tecniche dirette dei principi di protezione dei dati. I log immutabili forniscono prove di chi ha accesso ai dati personali, quando e per quale scopo, aiutando a dimostrare il trattamento lecito.

- NIS2: Un DMS è usato per gestire le evidenze dei piani di risposta agli incidenti, delle politiche di sicurezza e delle valutazioni del rischio della supply chain. Garantisce che questi documenti critici siano controllati, versionati e prontamente disponibili per le autorità di vigilanza.

Il sistema traduce le politiche scritte in controlli tecnici applicabili e verificabili.

Un DMS non sostituisce una solida politica di governance, ma è uno strumento essenziale per la sua esecuzione. Fornisce il meccanismo per applicare le regole e le prove per dimostrare che sono state seguite.

Un DMS può automatizzare i compiti di conformità?

Un DMS automatizza l'applicazione delle regole, non la responsabilità per esse. Per esempio, un sistema può far rispettare automaticamente le politiche di retention segnaland o un documento per revisione o archiviazione alla fine del suo ciclo di vita. Automatizza anche il logging di ogni azione utente, eliminando la tenuta manuale dei registri soggetta a errori. Tuttavia, la supervisione umana rimane essenziale. Gli individui sono responsabili di definire le politiche, rivedere gli output del sistema e prendere decisioni finali di governance. Il sistema è uno strumento che esegue le procedure con precisione e crea una traccia completa di evidenza; la responsabilità resta con i professionisti della conformità e del rischio che lo gestiscono.

Cosa dovremmo prioritizzare quando migriamo a un nuovo DMS?

Quando si migra a un nuovo document management system software, la priorità principale è preservare la catena di custodia per tutte le evidenze esistenti. Questo non è un semplice trasferimento di file. La storia completa delle versioni per ogni documento deve essere migrata e tutti i log di audit storici devono essere preservati. Perdere questo contesto rende le evidenze indefendibili in un audit. La migrazione deve essere trattata come un progetto ingegneristico strutturato con una chiara matrice di ownership, assicurando che l'integrità dei dati sia il focus centrale dall'inizio alla fine.

AuditReady è una toolkit operativo per le evidenze costruito per ambienti regolamentati, che aiuta i team a prepararsi per audit sotto framework come DORA, NIS2 e GDPR. Si concentra su chiarezza, tracciabilità ed esecuzione—non sul punteggio in stile GRC. Scopri di più e ottieni accesso beta gratuito su https://audit-ready.eu/?lang=en.