ESG due diligence non è un esercizio di responsabilità aziendale. Nell'IT regolamentato, è una valutazione sistematica dei rischi ambientali, sociali e di governance incorporati nei sistemi operativi e nelle catene di fornitura. È un componente integrante della gestione del rischio core, particolarmente dove framework come DORA e NIS2 impongono requisiti per la resilienza e il controllo dei terzi. Il processo si concentra su evidenze, tracciabilità e responsabilità.

Definire l'Ambito della Due Diligence ESG

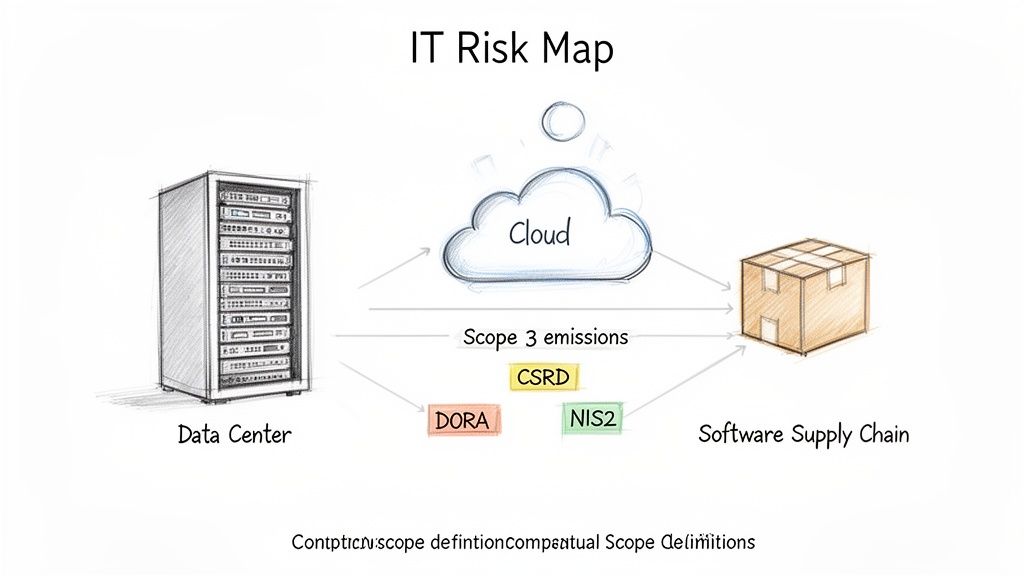

L'efficacia di un processo di due diligence ESG dipende da un ambito chiaramente definito e giustificabile. Per i CISO e i professionisti della compliance, ciò richiede di tradurre principi ESG generali in rischi IT specifici e misurabili. I modelli generici sono insufficienti. L'ambito deve affrontare le realtà operative di data center, infrastrutture cloud e la supply chain del software.

Il processo inizia identificando i rischi materiali unici per lo stack tecnologico di un'organizzazione e per gli obblighi normativi. Serve un metodo sistematico per mappare i mandati esterni ai sistemi e controlli interni.

Dai Mandati Normativi ai Rischi IT

La richiesta di una due diligence ESG strutturata nel settore IT europeo è sempre più guidata da direttive come la Corporate Sustainability Reporting Directive (CSRD). Questa regolamentazione impone divulgazioni ESG complete per circa 49,000 organisations a partire dal 2025-2026.

Questo ha conseguenze immediate per le imprese dipendenti dalla tecnologia. I data center e i servizi cloud sono consumatori significativi di energia, responsabili fino al 2-3% del consumo elettrico globale e sono una fonte primaria di emissioni Scope 3.

Un ambito funzionale deve quindi affrontare domande specifiche e fondate sulle normative:

- Ambientale: Qual è l'impronta di carbonio del nostro principale provider cloud? Quali sono le metriche verificate di Power Usage Effectiveness (PUE) per i nostri data center on-premise?

- Sociale: Quali sono le pratiche lavorative dei nostri fornitori di hardware? Come verifichiamo che le nostre dipendenze software non provengano da entità sanzionate?

- Governance: Come garantiamo che i nostri modelli AI siano sviluppati e distribuiti senza introdurre bias inaccettabili? Quali sono i meccanismi di supervisione a livello di consiglio per le nostre politiche ESG?

Un ambito ben definito converte queste questioni di alto livello in criteri verificabili. Per maggior dettaglio sulla strutturazione di questo approccio, la nostra guida su come costruire una cyber risk strategy and governance framework fornisce un modello rilevante.

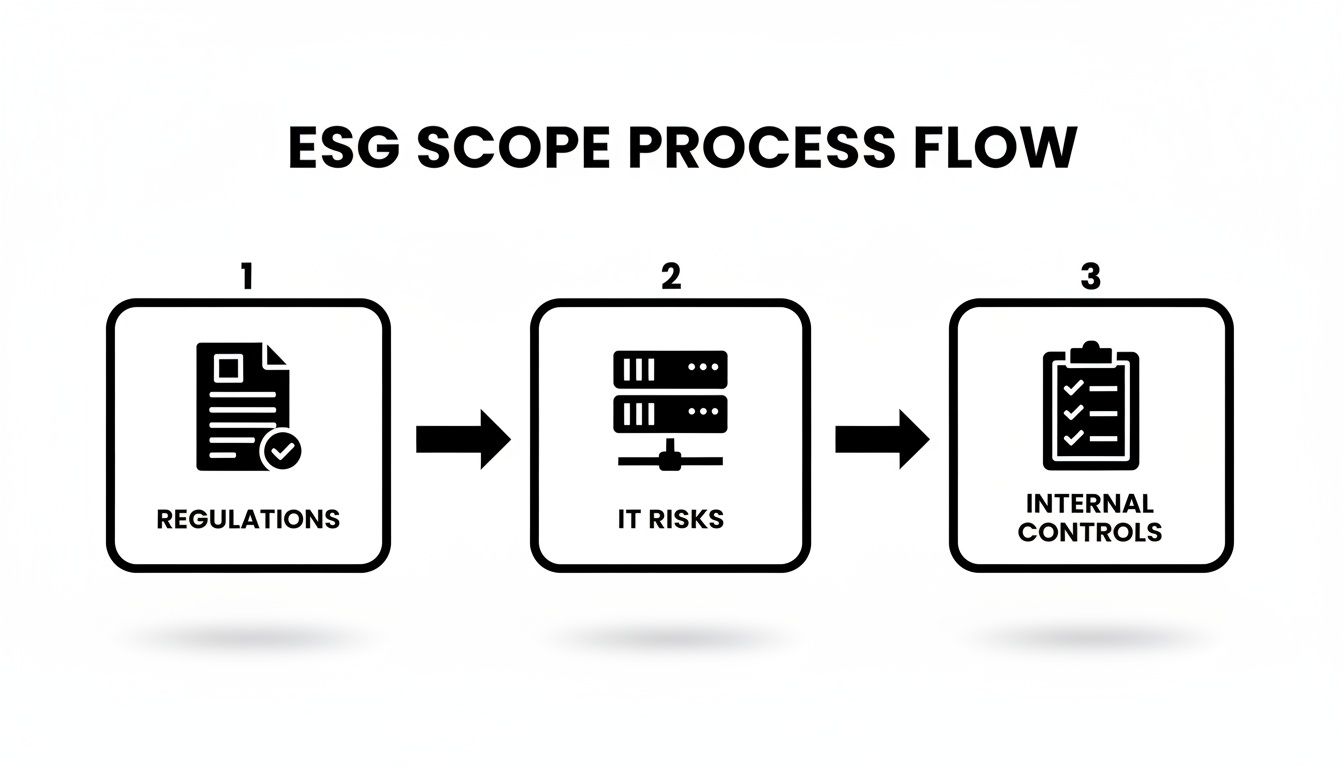

Questo flusso di processo illustra come i driver normativi informino i rischi IT, che a loro volta determinano i controlli interni necessari.

Il percorso è diretto: gli obblighi di conformità informano la gestione pratica del rischio. ESG non è una funzione isolata; è una componente fondamentale della governance operativa.

Stabilire la Materialità e i Confini

Non tutti i fattori ESG hanno lo stesso peso. La materialità è il principio che concentra l'attenzione su questioni che hanno un impatto significativo sulle performance operative e finanziarie dell'organizzazione, nonché sul suo ambiente esterno.

Un fallimento comune del processo è un ambito eccessivamente ampio che tenta di affrontare ogni possibile questione ESG. Un processo difendibile si concentra su un insieme limitato di rischi materiali profondamente evidenziati, piuttosto che su un ampio insieme di rischi trattati superficialmente.

Per stabilire confini chiari, sono necessarie diverse azioni concrete:

- Identificare i Sistemi ad Alto Impatto: Individuare gli asset IT più critici, come gli ambienti cloud primari, i fornitori software chiave e l'infrastruttura dati fisica.

- Mappare le Sovrapposizioni Normative: Analizzare dove direttive come DORA, NIS2 e GDPR si intersecano con le problematiche ESG. Per esempio, i requisiti di gestione del rischio di terze parti di DORA si allineano direttamente con la due diligence della supply chain sotto i pilastri "Social" e "Governance" di ESG.

- Definire i Criteri di Rischio: Stabilire criteri chiari e inequivocabili per ciò che costituisce un rischio accettabile o non accettabile, come un PUE massimo per i data center o un requisito che i fornitori posseggano specifiche certificazioni lavorative.

La seguente tabella delinea questo in termini pratici.

Aree Chiave di Interesse per la Due Diligence ESG Specifica per l'IT

| ESG Domain | IT-Specific Focus Area | Regulatory Driver Example |

|---|---|---|

| Environmental | Data center energy efficiency (PUE), cloud provider carbon footprint, hardware lifecycle management, e-waste policies. | CSRD requirements for Scope 3 emissions reporting. |

| Social | Supply chain labor practices (hardware & software), ethical AI development, employee data privacy. | Supply Chain Act (LkSG) for vendor due diligence; AI Act for ethical algorithm deployment. |

| Governance | Board-level oversight of ESG risks, transparency in AI decision-making, data ethics policies, third-party risk management. | DORA requirements for ICT third-party risk management; NIS2 focus on management accountability. |

Questa tabella illustra la connessione tra i domini ESG di alto livello e le operazioni IT concrete guidate da regolamenti specifici.

Definendo un ambito preciso, un'organizzazione costruisce una base pronta per l'audit. Questo assicura che gli sforzi siano mirati, efficienti e direttamente collegati ai rischi core e ai mandati di conformità che l'organizzazione affronta, trattando l'ESG come una disciplina di ingegneria e governance.

Mappare i Controlli alle Politiche e alle Responsabilità

Un ambito ben definito evita sforzi inutili. La sua utilità si realizza solo quando le politiche di alto livello vengono tradotte in controlli operativi tangibili. Qui è dove la teoria della ESG due diligence interseca la pratica della governance dei sistemi.

L'obiettivo è creare una linea ininterrotta di responsabilità da una dichiarazione di policy fino alla persona responsabile della sua implementazione. Questo processo richiede una distinzione critica tra sistemi proattivi e controlli reattivi. I controlli sono i meccanismi che garantiscono la conformità by design, come una policy di accesso configurata o un report energetico automatizzato. Gli audit servono a verificare che quei controlli stiano funzionando efficacemente.

Un audit non può creare conformità; può solo misurarla.

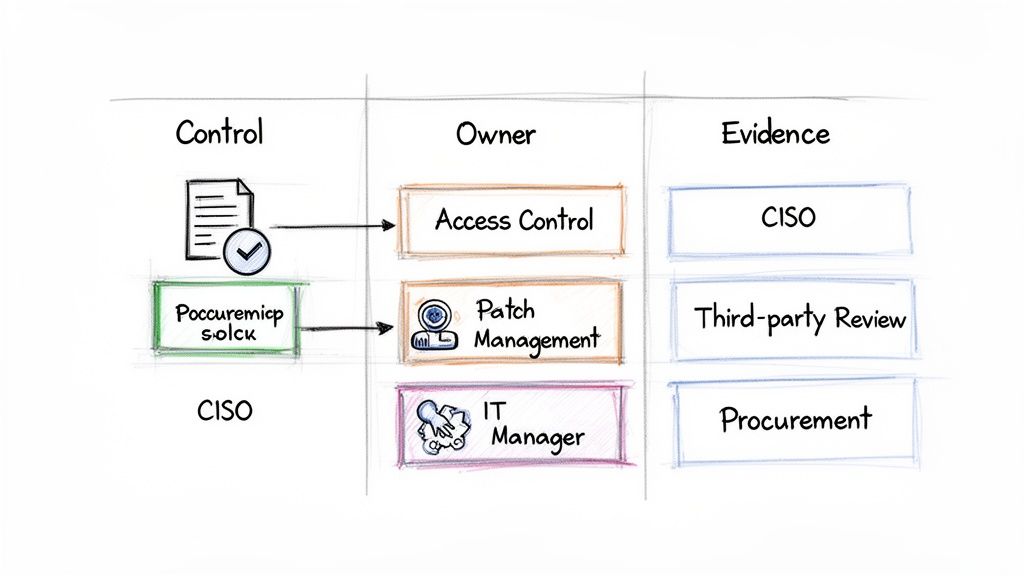

Costruire la Matrice delle Responsabilità

Per eliminare l'ambiguità, è necessaria una Ownership Matrix. Questa non è una lista di compiti ma un documento di governance fondamentale che mappa ogni controllo a un ruolo specifico all'interno dell'organizzazione. Risponde a una sola domanda: chi è responsabile di questo controllo e di fornire evidenza della sua efficacia?

La matrice impone chiarezza e affronta il problema comune della "responsabilità presunta", dove controlli critici vengono trascurati perché nessun proprietario è stato formalmente assegnato. Questo è un punto di fallimento classico negli audit.

Per esempio, una policy ESG potrebbe affermare: "Ci impegniamo a minimizzare l'impatto ambientale dei nostri data center." Questo è un sentimento, non un controllo verificabile. Deve essere scomposto:

- Control E-DC-01: "Devono essere generati report mensili di Power Usage Effectiveness (PUE) per tutti i data center on-premise." Questo è specifico e misurabile.

- Owner: L'IT Manager. Questa persona è responsabile del sistema di monitoraggio e dei report.

- Evidence: I report mensili PUE, archiviati in un repository sicuro e versionato.

Questa linea chiara da policy a controllo a proprietario è prova inequivocabile di governance. Per un'analisi più approfondita di questa struttura, il nostro articolo su governance, risk, and compliance offre maggiore contesto.

Documentare le Mappature per l'Attenta Verifica dell'Audit

La mappatura stessa deve essere documentata per resistere a un audit. I regolatori, in particolare sotto framework come DORA, sono addestrati a identificare lacune nella responsabilità. Questa documentazione è la prima linea di difesa.

La tracciabilità è fondamentale. Un auditor deve poter selezionare qualsiasi dichiarazione di policy ESG e seguire la documentazione direttamente fino al controllo, al suo proprietario e alle prove di supporto. Questo crea un sistema autocontenuto di prove. L'obiettivo è presentare un sistema così ben documentato che l'audit diventi una verifica di un processo funzionante, non un'indagine forense.

Un Esempio Pratico di Mappatura

Consideriamo un altro esempio per il pilastro "Social":

- Dichiarazione di Policy: "Garantiamo che la nostra supply chain software sia priva di componenti provenienti da entità sanzionate."

- Control S-SC-01: "Tutte le librerie software di terze parti devono essere scansionate rispetto a una lista aggiornata di entità sanzionate prima della distribuzione in produzione."

- Owner: Il CISO è responsabile del processo di scansione e degli strumenti associati.

- Evidence: Report di scansione per ogni rilascio in produzione, inclusi timestamp e firme.

Questa mappatura dettagliata fornisce agli auditor un percorso chiaro. Dimostra che ESG non è semplicemente un documento policy ma parte integrata della gestione del rischio operativo, mostrando una governance matura dove la responsabilità è assegnata, non presunta.

Costruire un Sistema per la Raccolta delle Evidenze

Raccogliere prove per la ESG due diligence non è un compito amministrativo; è una disciplina di ingegneria. Limitarsi a raccogliere documenti è insufficiente. È necessario costruire un sistema che garantisca l'integrità, la tracciabilità e la sicurezza delle prove a sostegno delle affermazioni ESG. Questo sistema collega i controlli alla verifica dell'auditor e costituisce la spina dorsale operativa del programma.

Cosa Costituisce una Prova Verificabile

Le prove richieste sono diverse, coprendo tutti e tre i pilastri ESG. Per un'organizzazione IT, questo si traduce in artefatti specifici e tangibili.

- Controlli Ambientali: Questo include report di Power Usage Effectiveness (PUE) dei data center, bollette che dimostrano l'uso di energia rinnovabile o certificati di smaltimento per l'hardware dismesso.

- Controlli Sociali: Le evidenze possono includere report di audit dei fornitori sul lavoro, registri di formazione dei dipendenti anonimizzati su etica dei dati o risultati di simulazioni di phishing interne che dimostrino la consapevolezza sulla sicurezza.

- Controlli di Governance: Questo copre i verbali delle riunioni del consiglio dove sono stati discussi i rischi ESG, documenti di policy firmati con storici completi delle versioni o log di controllo accessi per sistemi critici.

Ogni pezzo di evidenza deve essere gestito con precisione, richiedendo una mentalità ingegneristica.

Garantire l'Integrità e la Sicurezza delle Evidenze

La credibilità dell'intero processo ESG poggia sull'integrità delle sue evidenze. Se un auditor non può fidarsi dell'autenticità di un documento, il controllo che supporta è di fatto non verificato. Le salvaguardie tecniche robuste non sono opzionali; sono un requisito fondamentale.

Un auditor dovrebbe poter presumere che qualsiasi evidenza presentata dal sistema sia autentica, non alterata e sia stata accessibile solo dal personale autorizzato. Il design del sistema è importante quanto le evidenze che contiene.

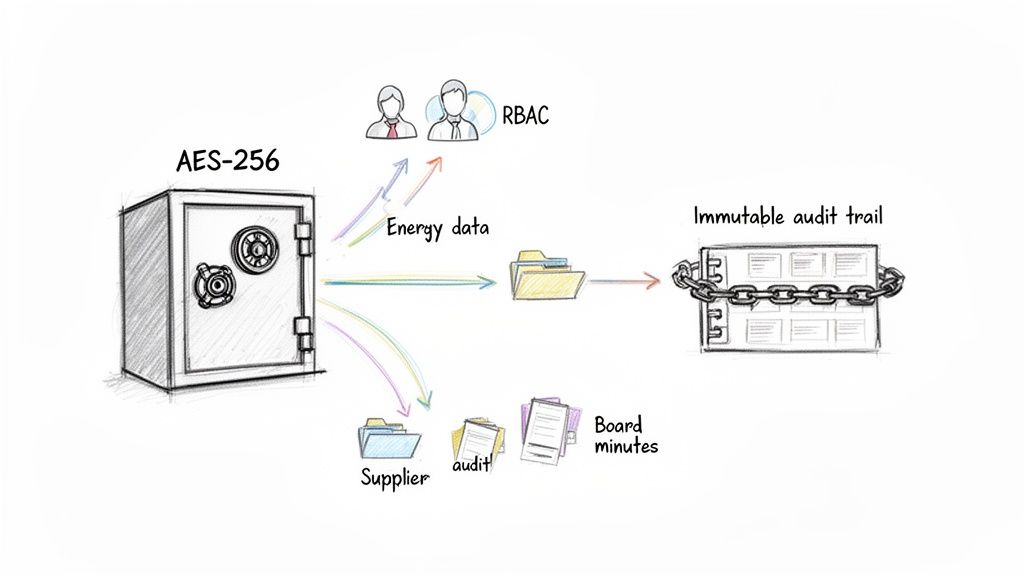

L'obiettivo è proteggere i dati sensibili rendendoli al contempo disponibili per la verifica. Ciò richiede un approccio multilivello.

Componenti Chiave del Sistema per la Gestione delle Evidenze

Un sistema costruito appositamente per la gestione delle evidenze deve includere diversi componenti di sicurezza non negoziabili.

-

Encryption at Rest: Tutte le evidenze archiviate devono essere crittografate usando algoritmi forti e standard di settore come AES-256. Questo è un controllo di base che garantisce che i dati rimangano illeggibili anche se l'archiviazione sottostante viene compromessa.

-

Role-Based Access Control (RBAC): L'accesso alle evidenze deve essere ristretto in base al ruolo. Un IT manager potrebbe caricare report PUE, mentre solo un compliance officer può accedere ai risultati degli audit dei fornitori. Questo applica il principio del minimo privilegio.

-

Immutable Audit Trails: Ogni azione — upload, visualizzazione, download, modifica — deve essere registrata in un log append-only. Questo crea una cronologia immodificabile, dimostrando chi ha fatto cosa e quando. Per un auditor, questa traccia è cruciale per verificare la catena di custodia e assicurare che le evidenze non siano state manomesse.

Questi controlli tecnici creano un repository sicuro e verificabile. La nostra guida dettagliata su audit evidence esplora come questi concetti contribuiscono a uno stato di continuous compliance.

Affrontare le Sfide Pratiche nella Gestione delle Evidenze

Oltre alla sicurezza, l'attrito operativo può minare il processo. Due punti comuni di fallimento sono il controllo delle versioni e la prontezza per l'audit. Un auditor richiede la specifica versione di una policy che era in vigore durante il periodo di audit, non l'ultima versione. Un sistema appropriato mantiene una storia completa delle versioni, permettendo il recupero delle evidenze a un punto nel tempo.

Infine, il formato delle evidenze è importante. Prepararle in un formato pronto per l'audit significa che sono organizzate, indicizzate e facilmente ricollegabili al controllo specifico che supportano. Questo trasforma un audit da una ricerca di documenti in una revisione sistematica, dimostrando lungimiranza e governance matura.

Valutare i Rischi di Terze Parti e della Supply Chain

Il profilo di rischio ESG di un'organizzazione si estende in profondità nella sua supply chain, dove spesso risiedono le vulnerabilità ambientali, sociali e di governance più significative. Una ESG due diligence efficace richiede un processo sistematico e basato sulle evidenze per valutare fornitori, partner e subfornitori.

Questa è una componente fondamentale della resilienza operativa, a supporto diretto dei mandati in framework come NIS2 che richiedono una chiara comprensione delle dipendenze della supply chain. L'obiettivo è verificare le affermazioni, non semplicemente raccoglierle.

Progettare Valutazioni che Scoprano il Rischio

Una solida valutazione di terze parti si basa su un questionario che richiede prove, non promesse. Deve essere progettato per costringere i fornitori a sostenere le loro affermazioni ESG con evidenze verificabili, rendendo più difficile occultare pratiche scadenti. Domande semplici sì/no sono insufficienti. Le richieste devono sollecitare risposte dettagliate e documentazione.

- Domanda inefficace: "Avete una policy ambientale?"

- Domanda efficace: "Fornite una copia della vostra policy ambientale, inclusa la data dell'ultima revisione e il nome del proprietario responsabile. Fornite inoltre i dati di consumo energetico degli ultimi 12 mesi per la specifica struttura che serve il nostro account."

Questo approccio obbliga un fornitore a produrre artefatti tangibili. L'assenza di prove è informativa quanto le prove stesse. Il questionario diventa uno strumento diagnostico piuttosto che una formalità.

Un Processo Sicuro per Richiedere e Verificare le Evidenze

Scambiare informazioni sensibili con terze parti introduce sfide sia di sicurezza sia logistiche. È necessario un metodo sicuro e verificabile per richiedere, ricevere e archiviare le evidenze dei fornitori. Un sistema appositamente progettato può facilitare questo processo fornendo un link sicuro e temporaneo per permettere ai fornitori di caricare documenti direttamente in un repository crittografato. Questo metodo evita allegati email insicuri e crea una chiara traccia di audit time-stamped di ciò che è stato inviato, quando e da chi.

L'obiettivo è rendere facile per il fornitore fornire evidenze in modo sicuro e difficile per qualsiasi parte contestare la loro origine o integrità. Questo costruisce un record difendibile.

Una volta ricevute le evidenze, devono essere valutate confrontando i documenti inviati con le risposte al questionario e i criteri di rischio interni. La verifica è un processo guidato dall'uomo di analisi critica, supportato da un sistema che garantisce che le evidenze siano autentiche e accessibili.

Gestire il Ciclo di Vita della Valutazione dei Terzi

La due diligence della supply chain non è un evento unico; è un ciclo continuo di valutazione, verifica e monitoraggio. Questo processo è una prova significativa per l'industria IT europea. Uno studio recente ha rilevato che solo il 19% delle imprese ha piena visibilità nelle proprie supply chain tecnologiche, nonostante la sostenibilità sia una priorità a livello di consiglio.

Questo rappresenta una vulnerabilità importante. Hardware dall'Asia, dipendenze software complesse e partnership cloud possono nascondere emissioni Scope 3 o altri rischi su cui i regolatori sotto CSRD ora richiedono evidenze. Con il mercato della due diligence ESG previsto crescere a un 13.0% CAGR a livello globale, la pressione per una verifica rigorosa si intensificherà. Ulteriori approfondimenti su questo mercato sono disponibili da Intel Market Research.

Un programma maturo include diverse fasi chiave:

- Initial Onboarding Assessment: Una valutazione completa prima della firma del contratto.

- Periodic Re-assessment: Revisioni annuali o biennali per monitorare i cambiamenti e assicurare la conformità continua.

- Event-Driven Reviews: Attivate da eventi specifici, come un incidente di sicurezza presso un vendor, un cambiamento di proprietà o nuovi requisiti normativi.

Trattando le valutazioni di terze parti come un ciclo continuo, un'organizzazione integra l'ESG direttamente nelle funzioni di procurement e vendor management. Questo dimostra governance proattiva, trasformando un requisito di conformità in uno strumento strategico per costruire una supply chain più resiliente.

Preparare Report Difendibili e Pronti per l'Audit

La fase finale del processo di ESG due diligence è la costruzione di un report coerente e difendibile. L'obiettivo è presentare una narrativa chiara che dimostri un processo di governance maturo e sistematico a un auditor o regolatore.

Un report difendibile è caratterizzato da tracciabilità completa. Deve mostrare una linea ininterrotta da una policy di alto livello al controllo specifico progettato per farla rispettare, e infine all'evidenza immutabile che prova l'efficacia del controllo. Questo riconfigura un audit da un'ispezione a una verifica semplice di un sistema ben progettato.

Costruire la Narrazione

La struttura del report deve essere logica e intuitiva, guidando l'auditor attraverso la metodologia, le decisioni e i risultati senza ambiguità. Un report efficace include diversi componenti core:

- Scope Definition: Una chiara dichiarazione di ciò che è stato incluso nel processo di due diligence e, altrettanto importante, ciò che è stato escluso e perché. Questi confini devono essere giustificati basandosi sulla materialità e sui driver normativi.

- Risk Assessment Methodology: Una spiegazione dettagliata dei criteri usati per identificare e prioritizzare i rischi, inclusa la definizione dei livelli di rischio e i fattori che hanno influenzato quelle classificazioni.

- Control Mapping: Un collegamento diretto tra le policy ESG e i controlli operativi, spesso visualizzato in una matrice che mostra ogni policy, i controlli corrispondenti e i loro proprietari assegnati.

- Evidence Index: Un catalogo organizzato di tutte le evidenze raccolte, indicizzate e collegate direttamente ai controlli specifici che supportano.

Questo approccio strutturato dimostra che il processo è stato deliberato e sistematico.

Il Ruolo degli Strumenti nella Generazione del Report

La creazione manuale del report è dispendiosa in termini di tempo e soggetta a errori. Gli strumenti moderni possono automatizzare la generazione dei pacchetti di audit, garantendo coerenza e integrità. Un sistema dedicato può assemblare tutti i componenti necessari — documenti di scope, mappature dei controlli, evidenze crittografate — in un unico pacchetto organizzato.

Questo sta diventando critico man mano che le richieste normative aumentano. Il rollout CSRD 2025-2026 sta costringendo 49,000 firms in tutta Europa a rivedere le loro infrastrutture dati, con IT e servizi finanziari destinati a sostenere il 65% di questo carico di conformità in paesi chiave come Germania e Francia. Il mercato del software per reporting ESG, valutato $1.1 billion in 2026, è previsto raggiungere $3.1 billion by 2033, con una crescita del 16.8% CAGR. La quota europea di quel mercato è 30%, trainata quasi interamente da questi nuovi mandati. Maggiori dettagli su queste tendenze di mercato ESG sono disponibili.

Un pacchetto di audit ideale è una prova autocontenuta del processo. Non dovrebbe solo presentare i risultati ma anche verificare l'integrità del processo di due diligence stesso.

Garantire l'Integrità Verificabile del Processo

Una caratteristica chiave di un sistema robusto è la capacità di includere log immutabili e storici completi delle versioni all'interno del report esportato. Questo fornisce a un auditor una verifica indipendente dell'integrità del processo. Possono vedere il ciclo di vita completo di ogni pezzo di evidenza: quando è stato richiesto, chi l'ha caricato, quando è stato revisionato e la conferma che non è stato alterato. Questo livello di tracciabilità fornisce uno strato potente di assicurazione che si estende oltre le evidenze stesse, confermando la solidità del sistema di raccolta e revisione dei dati.

In ultima analisi, preparare un report pronto per l'audit è l'espressione tangibile della governance ESG di un'organizzazione. È il culmine di un processo disciplinato progettato per dimostrare responsabilità, controllo e prove verificabili.

Domande Comuni sulla Due Diligence ESG

Mentre le organizzazioni implementano i loro obiettivi ambientali, sociali e di governance, emergono diverse domande comuni. Per i leader tecnici e della compliance, la sfida principale è tradurre i principi ESG di alto livello nel linguaggio specifico dei sistemi, dei controlli e degli ambienti regolamentati.

Le risposte seguenti affrontano le domande frequenti, chiarendo come i processi ESG si sovrappongono con altre funzioni di governance. Un allineamento corretto è la chiave per integrare la due diligence ESG nei framework di rischio esistenti senza creare lavoro ridondante.

In cosa la Due Diligence ESG Differisce dalla Tradizionale Due Diligence Finanziaria?

Entrambe sono forme di valutazione del rischio, ma il loro focus e le evidenze differiscono fondamentalmente. La due diligence finanziaria è retrospettiva e prospettica, analizzando le performance storiche e le previsioni economiche per determinare la valutazione o la solvibilità. Le sue evidenze consistono in bilanci, conti economici e proiezioni di flusso di cassa.

La ESG due diligence, al contrario, valuta fattori non finanziari per valutare la sostenibilità a lungo termine e la resilienza operativa. Le evidenze sono operative, non finanziarie. Includono report di consumo energetico dei data center, certificati di audit dei fornitori, documenti di policy con storici delle versioni e piani di risposta agli incidenti. In un contesto IT regolamentato, l'ESG riguarda meno la valutazione economica e più la dimostrazione di conformità sistemica e governance responsabile verso i regolatori.

Qual è il Ruolo dell'Automazione nella Due Diligence ESG?

Automazione e AI sono componenti di sistema, non attori autonomi. La loro funzione è rendere un processo guidato dall'uomo più efficiente e preciso. Per esempio, un sistema automatizzato può scansionare i documenti dei fornitori per evidenziare parole chiave di rischio o inviare richieste programmate di evidenze ai proprietari dei controlli, riducendo il follow-up manuale.

Tuttavia, rimane un professionista umano responsabile dell'esito. Un componente AI può identificare un pattern che suggerisce un rischio nella supply chain, ma è il compliance manager che indaga, applica giudizio e determina l'azione appropriata.

Il sistema fornisce dati strutturati e segnala anomalie; l'umano fornisce supervisione, contesto e la decisione finale. Questa distinzione è critica per mantenere una responsabilità chiara, soprattutto durante un audit.

Questa divisione del lavoro posiziona la tecnologia come strumento a supporto della governance, non per sostituirla.

Come Possiamo Integrare l'ESG in Framework Come DORA o NIS2?

L'integrazione è una necessità, non un'opzione. Gestire l'ESG separatamente dai framework di resilienza operativa come DORA o dai mandati di cybersecurity come NIS2 crea silos e duplicazioni di sforzo. La chiave è mappare i requisiti comuni.

Le severe regole di gestione del rischio di terze parti di DORA, ad esempio, si allineano direttamente con i componenti ‘Social’ e ‘Governance’ di ESG focalizzati sull'integrità della supply chain. Un approccio pratico è mappare i controlli attraverso i framework:

- Shared Control Objective: Un controllo progettato per valutare la sicurezza di un provider cloud sotto NIS2 può essere esteso. Lo stesso processo può essere usato per raccogliere e valutare evidenze sulle sue politiche di approvvigionamento energetico e sulle pratiche lavorative, soddisfacendo i requisiti ESG.

- Unified Evidence: Una piattaforma centrale può collegare un unico pezzo di evidenza — come un report SOC 2 o un codice di condotta del fornitore — a più controlli attraverso ESG, DORA e NIS2. Questo fornisce una vista complessiva del rischio.

Mappando queste intersezioni, l'ESG non è trattato come un onere di conformità aggiuntivo ma come parte integrante della resilienza operativa complessiva. Questo approccio è più efficiente e fornisce una visione della postura di rischio dell'organizzazione molto più difendibile.

At AuditReady, forniamo un toolkit operativo per le evidenze in ambienti regolamentati. Il nostro sistema aiuta a definire l'ambito, mappare le responsabilità e gestire evidenze crittografate per framework come DORA e NIS2. Ci concentriamo su chiarezza e tracciabilità, permettendoti di esportare pacchetti pronti per l'audit che provano che il tuo processo di governance è efficace. Scopri di più su come supportiamo la defensible due diligence.