A risk appetite framework è un sistema di governance che definisce la quantità e il tipo di rischio che un'organizzazione è disposta ad accettare nel perseguimento dei propri obiettivi. Stabilisce limiti chiari e quantificabili per l'assunzione del rischio, per garantire che le decisioni in ambito tecnologia, operazioni e conformità siano allineate e coerenti.

Comprendere lo scopo centrale del framework

Un risk appetite framework (RAF) traduce la gestione del rischio da un esercizio politico teorico a una disciplina operativa e pratica. La sua funzione principale è eliminare l'ambiguità. Crea un vocabolario condiviso e preciso per i leader aziendali, i responsabili IT e i team di compliance per discutere e gestire il rischio.

Senza un tale sistema, le decisioni vengono spesso prese in silos basandosi su assunzioni incoerenti su cosa costituisca un rischio "accettabile". Questo può portare a un'allocazione inefficiente delle risorse e a risultati imprevedibili.

Per i CISO e i responsabili della conformità, il framework è uno strumento per prendere decisioni difendibili. Fornisce una logica strutturata sul perché un controllo di sicurezza venga finanziato rispetto a un altro, o perché un certo livello di indisponibilità del sistema sia accettabile mentre un altro richiede escalation immediata.

Dall'intento strategico alla realtà operativa

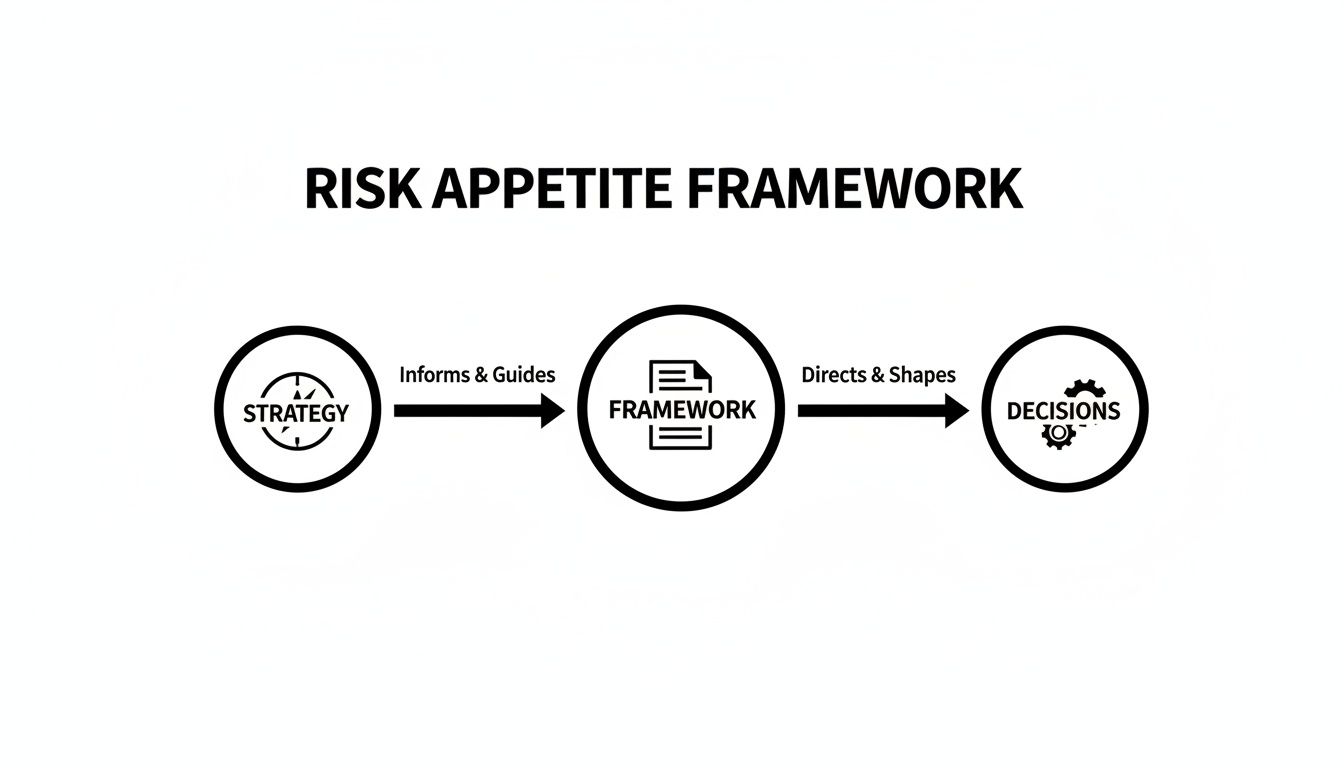

Il valore primario di un risk appetite framework risiede nella sua capacità di collegare la strategia di alto livello alle operazioni quotidiane. Agisce come meccanismo di governance per assicurare che l'effetto cumulativo di molte piccole decisioni individuali non spinga involontariamente l'organizzazione oltre un livello di rischio approvato dalla leadership. Questo allineamento è cruciale per mantenere stabilità e raggiungere gli obiettivi a lungo termine.

Un risk appetite framework ben progettato è fondamentale per dimostrare una governance matura. Fornisce a revisori e regolatori prove verificabili che il rischio è gestito in modo sistematico, non reattivo.

Perché è essenziale negli ambienti regolamentati

Nei settori regolamentati da normative come DORA, NIS2 o GDPR, un RAF documentato e operativo è un componente non negoziabile di una postura di conformità matura. I regolatori lo considerano un indicatore chiave della maturità di gestione del rischio e della resilienza operativa di un'organizzazione. È la prova primaria che il management ha formalmente considerato, approvato e sta supervisionando attivamente l'esposizione al rischio dell'organizzazione.

Questo sistema fornisce la base strutturale per un modello di governance robusto. Il contesto più ampio è dettagliato nella nostra guida su enterprise risk management.

Un framework efficace dimostra che un'organizzazione ha un processo deliberato e ripetibile per:

- Definire i livelli di rischio accettabili: Stabilire limiti espliciti per aree di rischio specifiche come incidenti di cybersecurity, violazioni della privacy dei dati o guasti di servizi di terze parti.

- Guidare l'allocazione delle risorse: Dirigere capitale, personale e tecnologia verso la mitigazione dei rischi più rilevanti, in base all'appetito approvato.

- Garantire decisioni coerenti: Fornire ai team confini chiari entro cui operare, bilanciando agilità e controllo.

I componenti principali di un framework efficace

Un risk appetite framework è un sistema, non un singolo documento. I suoi componenti lavorano in concerto per tradurre la strategia di alto livello in regole operative chiare. Un framework efficace che resiste al controllo di audit richiede una comprensione chiara delle sue parti costituenti.

L'obiettivo è spostare la gestione del rischio da concetti astratti ad azioni concrete e misurabili. Garantisce che quando un ingegnere, un product manager o un responsabile della conformità prende una decisione, tutti operino entro gli stessi confini approvati. Questo distingue una governance matura da una risoluzione reattiva dei problemi.

Il framework fornisce un collegamento diretto tra strategia e decisioni quotidiane. È un meccanismo per l'esecuzione della strategia, non semplicemente un artefatto di conformità.

Questo flusso illustra che il framework non è un esercizio separato ma parte integrante dell'esecuzione della strategia.

Per rendere questo pratico, il framework è costruito da diversi componenti essenziali. Ognuno traduce la visione di alto livello in qualcosa che i team possono misurare e su cui possono agire.

La tabella qui sotto delinea questi componenti principali, spiegandone lo scopo e fornendo esempi pratici in un contesto tecnologico.

Componenti chiave di un Risk Appetite Framework

| Component | Purpose | Practical Example |

|---|---|---|

| Risk Appetite Statement | A board-approved declaration on the type and amount of risk the organisation will accept. | "We have a low appetite for incidents that compromise customer data integrity or disrupt critical services for more than one business hour." |

| Risk Thresholds | The maximum acceptable level of risk before action or escalation is required. | "No more than 5% of production servers may have unpatched critical vulnerabilities older than 14 days." |

| Key Risk Indicators (KRIs) | Predictive metrics that serve as an early warning system when approaching a threshold. | "Percentage of critical third-party suppliers without a current SOC 2 Type II report on file." |

| Governance and Roles | Defines accountability, from the board down to operational teams. | "The CISO is responsible for reporting KRI breaches to the Risk Committee quarterly." |

Questi componenti funzionano come un sistema integrato. La dichiarazione stabilisce la direzione, le soglie definiscono i limiti, i KRI forniscono avvisi precoci e la governance assicura una responsabilità chiara.

Il Risk Appetite Statement

Il Risk Appetite Statement è il documento fondamentale. È una dichiarazione concisa, approvata dal consiglio, che articola il livello di rischio che l'organizzazione è disposta ad accettare per raggiungere i propri obiettivi. Un errore comune è rendere questa dichiarazione troppo vaga per essere operativamente utile.

Una dichiarazione efficace evita il gergo ed è chiaramente comprensibile dal personale a tutti i livelli.

Invece di una frase generica come "un basso appetito per il rischio cyber", una dichiarazione precisa sarebbe: "We have a low appetite for incidents that compromise customer data integrity or disrupt critical services for more than one business hour." Questa chiarezza consente la definizione di obiettivi specifici e misurabili.

Soglie e tolleranze di rischio

Se la dichiarazione è l'obiettivo strategico, le Risk Thresholds sono i guardrail operativi. Sono i limiti specifici e quantificabili che definiscono livelli di rischio inaccettabili.

- Risk Thresholds rappresentano il limite assoluto massimo per uno specifico rischio.

- Risk Tolerances definiscono la deviazione accettabile rispetto a un obiettivo o controllo specifico.

Ad esempio, una soglia di rischio potrebbe essere: "No more than 5% of production servers can have critical vulnerabilities unpatched for more than 14 days." La tolleranza potrebbe consentire una deviazione temporanea al 7% durante una significativa migrazione cloud, ma solo con un'accettazione del rischio formalmente documentata.

Queste metriche devono essere misurabili e direttamente collegate ai dati provenienti dai sistemi esistenti. Una soglia che non può essere monitorata non fornisce alcun controllo efficace.

Key Risk Indicators (KRIs)

I Key Risk Indicators (KRIs) sono il sistema di allerta precoce. Sono metriche predittive progettate per segnalare quando l'organizzazione si sta avvicinando a una soglia di rischio, ben prima che questa venga superata. I KRI misurano l'esposizione al rischio, distinguendoli dai Key Performance Indicators (KPI), che misurano le prestazioni.

Un KRI funziona come un rilevatore di fumo. Il suo scopo non è confermare un incendio ma fornire un avviso precoce, permettendo un intervento proattivo prima che si verifichi un incidente significativo.

Ad esempio, un KRI per il rischio della supply chain potrebbe essere "the percentage of critical vendors without a current SOC 2 Type II report." Una tendenza in aumento in questa metrica su un dashboard di monitoraggio indica un rischio crescente, consentendo azioni correttive prima che si materializzi un incidente legato a un fornitore.

Ruoli e responsabilità nella governance

Un framework è inefficace senza una chiara proprietà. Una struttura di governance robusta stabilisce la responsabilità mappando compiti specifici. Questo è ulteriormente esplorato nella nostra guida su governance, risk, and compliance.

Una tipica struttura di governance include:

- The Board or Management Body: Holds ultimate accountability. This body approves the Risk Appetite Statement and oversees the framework's effectiveness.

- Risk Committees: Review KRI reports, challenge business units on their risk levels, and recommend changes to the framework.

- Operational Teams: Responsible for the day-to-day management of controls, monitoring of KRIs, and reporting of breaches through established escalation paths.

Questa distribuzione dei compiti assicura che la responsabilità sia chiara e tracciabile—un requisito chiave per gli audit regolamentari.

Allineare il tuo framework ai mandati regolamentari

Un risk appetite framework ben costruito fa più che guidare le decisioni interne; serve come indicatore primario della maturità nella gestione del rischio di un'organizzazione ed è considerato una prova centrale della resilienza operativa dai regolatori.

Normative come DORA, NIS2 e GDPR richiedono un approccio dimostrabile e sistematico alla gestione del rischio, non solo l'adesione a liste di controllo. Il framework fornisce questa prova.

Durante un audit, il framework dimostra che l'organizzazione ha una metodologia strutturata e approvata dal consiglio per prendere decisioni basate sul rischio. Sposta la conversazione dal reagire agli incidenti al gestire proattivamente l'esposizione. Invece di presentare una lista di controlli, è possibile dimostrare un sistema coerente che spiega perché quei controlli esistono e come si collegano alla tolleranza strategica al rischio dell'organizzazione.

Questo approccio documentato e basato su evidenze fa sì che la conformità diventi un risultato ingegnerizzato del sistema di gestione del rischio, piuttosto che un esercizio amministrativo separato.

Collegare il framework a regolamenti specifici

Un singolo framework robusto può affrontare i principi fondamentali di più regolamenti contemporaneamente. La chiave è mappare i componenti del framework—dichiarazioni, soglie e KRI—agli esiti specifici che ogni regolamento intende ottenere.

- DORA (Digital Operational Resilience Act): Questa normativa si concentra sul rischio ICT, in particolare sulle dipendenze da terze parti e le interruzioni operative. Un chiaro risk appetite statement per il rischio ICT da terze parti affronta direttamente le preoccupazioni centrali di DORA. Ad esempio, impostare una soglia per il downtime massimo accettabile per un servizio critico fornito da un vendor dimostra la gestione sistematica della resilienza della supply chain.

- NIS2 (Network and Information Security Directive): NIS2 amplia gli obblighi in materia di cybersecurity e impone pratiche di gestione del rischio solide. Il framework può definire l'appetito dell'organizzazione per minacce cyber specifiche, come ransomware o esfiltrazione di dati. Un KRI misurabile, come "the percentage of critical assets with unpatched, high-severity vulnerabilities older than 30 days," fornisce prove tangibili di una postura di sicurezza gestita.

- GDPR (General Data Protection Regulation): Il GDPR è costruito sul principio di responsabilizzazione (accountability). Un risk appetite framework lo dimostra definendo una chiara tolleranza per i fallimenti nella protezione dei dati. Una dichiarazione come "We have zero appetite for the unencrypted storage of sensitive personal data," supportata da un KRI che monitora questa condizione, fornisce prove concrete di una gestione attiva del rischio sulla privacy dei dati.

Come i regolatori esaminano questo nella pratica

I regolatori si concentrano sempre più sull'efficacia operativa dei sistemi di gestione del rischio, non solo sulla loro documentazione. La European Central Bank (ECB), ad esempio, ha reso il risk appetite framework un pilastro del suo Supervisory Review and Evaluation Process (SREP) per i rischi operativi e ICT.

I recenti ECB's supervisory methodology reports indicano che una debole integrazione dell'appetito al rischio nelle operazioni è una constatazione comune, che spesso innesca piani di rimedio obbligatori. I regolatori si aspettano di vedere il framework intrecciato nelle attività e nei processi decisionali di tutti i giorni.

L'obiettivo principale di un revisore è verificare che la gestione del rischio sia sistematica e ripetibile. Un risk appetite framework è il tuo strumento più efficace per dimostrare questo, poiché collega la strategia a livello di consiglio direttamente ai controlli operativi e agli esiti misurabili.

In definitiva, allineare il tuo framework a questi mandati significa dimostrare controllo e lungimiranza. Prova che la tua organizzazione ha un processo deliberato, tracciabile e responsabile per gestire i rischi che più interessano i regolatori. Questo trasforma l'audit da una posizione difensiva a una dimostrazione proattiva di governance matura.

Mettere il framework in pratica

Progettare un risk appetite framework è un esercizio di governance; implementarlo è una sfida ingegneristica e operativa.

L'obiettivo è trasformare il framework da documento teorico in un sistema funzionante che informi le decisioni quotidiane. Il successo dipende da un approccio strutturato e deliberato che incorpori il decision-making consapevole del rischio nei processi core dell'organizzazione.

Ciò richiede un piano di implementazione chiaro che copra coinvolgimento degli stakeholder, integrazione dei processi e meccanismi tecnici di monitoraggio. L'obiettivo è creare un sistema non solo documentato ma attivamente utilizzato per guidare decisioni reali.

Ottenere il coinvolgimento e lo sponsorship degli stakeholder

Un'implementazione efficace inizia con un reale buy-in a tutti i livelli dell'organizzazione, che si riverberi dall'alto verso il basso.

-

Board-Level Sponsorship: Il consiglio deve approvare formalmente il Risk Appetite Statement. Questo atto fornisce al framework il suo mandato, segnalando che è una priorità strategica, non semplicemente un compito di conformità. Questo supporto di alto livello è critico per assicurare risorse e superare l'inerzia organizzativa.

-

Management Buy-In: I middle manager, come i responsabili IT e i leader delle business unit, devono comprendere come il framework supporti i loro obiettivi. L'attenzione dovrebbe essere sui benefici pratici, come confini decisionali più chiari o una base più difendibile per le richieste di budget. Quando lo percepiscono come uno strumento che li responsabilizza, diventano i suoi più forti sostenitori.

-

Operational Team Training: Il personale che gestisce il rischio quotidianamente—ingegneri, analisti e project manager—ha bisogno di formazione pratica che colleghi soglie astratte al loro lavoro specifico. Ad esempio, un team di sviluppo deve capire come l'appetito per le vulnerabilità software influenzi direttamente i loro piani di rilascio e le priorità di patching.

Integrare il framework nei processi aziendali core

Un risk appetite framework è efficace solo se integrato nel tessuto operativo dell'organizzazione. Se rimane un documento isolato, non avrà impatto nella realtà.

Una sfida chiave è assicurare che il framework sia sufficientemente pratico per un uso diffuso. Mentre IACPM research on risk appetite frameworks mostra che molte aziende faticano con questo, quelle che ci riescono vedono significativi benefici, inclusi un migliore allineamento dei profili di rischio con l'appetito e meno violazioni di rischio rilevanti.

I punti chiave di integrazione includono:

- Strategic Planning and Budgeting: Il framework dovrebbe informare l'allocazione delle risorse. Un basso appetito per l'indisponibilità dei sistemi, per esempio, deve essere supportato da budget per infrastrutture resilienti e capacità di ripristino.

- Incident Response Protocols: Le regole di escalation dovrebbero essere direttamente correlate alle soglie di rischio. Una violazione di un KRI critico dovrebbe attivare automaticamente un piano di risposta predefinito, coinvolgendo immediatamente gli stakeholder appropriati.

- Change Management: Tutti i cambiamenti significativi di tecnologia o processo devono essere valutati rispetto all'appetito per il rischio. Questo assicura che nuove iniziative non spingano involontariamente l'organizzazione oltre i limiti di rischio approvati.

Il vero test dell'integrazione di un framework è se influenza le decisioni prima di un evento avverso, non solo durante l'analisi post-mortem. Dovrebbe funzionare come guida proattiva per la pianificazione, non come strumento reattivo per le indagini.

Per le organizzazioni che cercano di sistematizzare questa integrazione, è essenziale un repository strutturato per le evidenze. La nostra guida sull'uso di un document management system for compliance spiega come collegare le policy alle prove operative, creando un registro tracciabile prezioso durante un audit.

Monitoraggio, reporting e miglioramento continuo

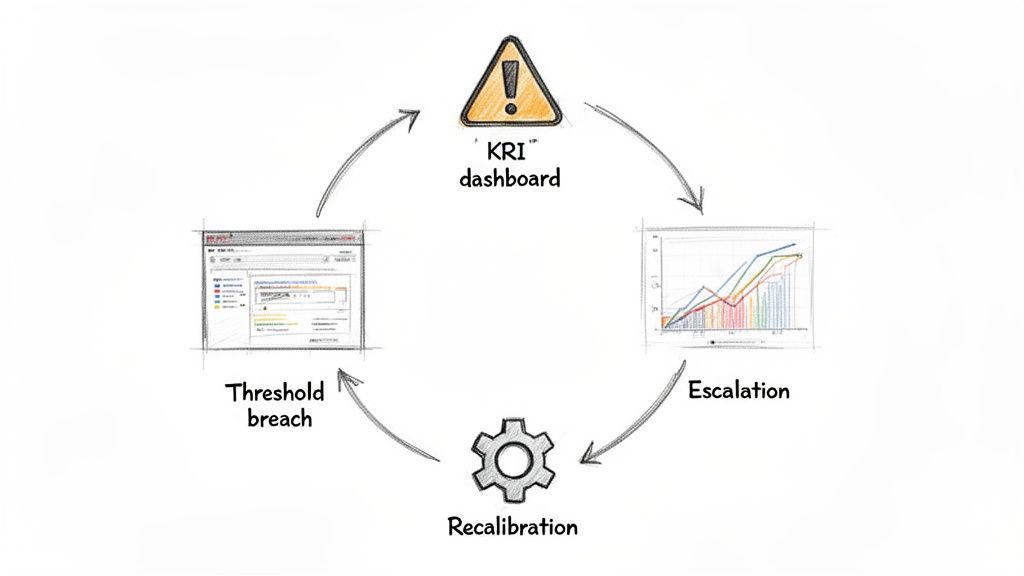

Un risk appetite framework non è un documento statico; è un sistema di governance dinamico. Il suo valore si realizza attraverso processi continui di monitoraggio, reporting e affinamento.

Senza questi loop di feedback, il framework si disconnette dalla realtà operativa e non può adattarsi a nuove minacce o cambiamenti nella strategia aziendale.

Lo scopo del monitoraggio è verificare che l'organizzazione operi entro i limiti di rischio concordati. Ciò si ottiene tracciando sistematicamente i Key Risk Indicators (KRIs) rispetto alle soglie predefinite. Questo processo richiede una chiara responsabilità per la raccolta, l'analisi e l'interpretazione dei dati.

Meccanismi di reporting efficaci

Il reporting efficace traduce i dati grezzi dei KRI in intelligence azionabile. Per essere utili, i report devono essere adattati al loro pubblico per garantirne la pertinenza e stimolare la risposta appropriata.

-

Operational Dashboards: Per i responsabili IT e i team lead, fornire dati granulari e quasi in tempo reale su KRI specifici (es. cadenza del patching, account con privilegi elevati) è necessario per gestire i controlli quotidiani.

-

Management Summaries: Per i comitati di rischio e i senior manager è necessaria una vista aggregata. Questi report dovrebbero evidenziare le tendenze, identificare i KRI che si avvicinano o superano le soglie e fornire spiegazioni concise per le deviazioni.

-

Board-Level Overviews: Il consiglio richiede un sommario strategico di alto livello. Questo report dovrebbe concentrarsi sulla postura di rischio complessiva rispetto all'appetito approvato, dettagliare eventuali violazioni significative, il loro impatto aziendale e i piani di rimedio corrispondenti.

Il ciclo di miglioramento continuo

Monitoraggio e reporting forniscono gli input per un ciclo di miglioramento continuo che mantiene la rilevanza del framework. Questo ciclo si attiva mediante trigger specifici che spingono a una revisione e, se necessario, a una ricalibratura del framework. Un framework che non evolve diventa obsoleto.

Un risk appetite framework dovrebbe essere trattato come un sistema vivente. La sua capacità di adattarsi ai cambiamenti nel business e nel contesto di minaccia determina il suo valore a lungo termine come strumento di governance.

I trigger di ricalibratura assicurano che il framework rimanga allineato alla realtà man mano che l'organizzazione evolve.

Trigger comuni per la ricalibratura:

- Shifts in Business Strategy: Il lancio di un nuovo prodotto o l'ingresso in un nuovo mercato introduce rischi che devono essere valutati rispetto all'appetito attuale.

- Changes in the Threat Landscape: L'emergere di nuovi vettori di attacco può rendere necessarie soglie più basse per rischi correlati.

- Major Regulatory Updates: Nuove legislazioni come DORA o NIS2 richiedono una revisione per garantire che i limiti e i controlli del framework soddisfino i nuovi standard legali.

- Significant Incidents: Una grave violazione di sicurezza—nell'organizzazione o in un peer—dovrebbe innescare una revisione degli appeti e dei livelli di tolleranza corrispondenti.

Questo ciclo continuo di monitoraggio, reporting e ricalibrazione è ciò che trasforma il framework da una politica statica a un sistema attivo che aumenta la resilienza organizzativa e l'intelligence sul rischio. Un analysis of enterprise risk re-engineering fornisce ulteriori dettagli su come i framework integrati e i trigger di ricalibratura riducano la probabilità e l'impatto di eventi di rischio significativi.

Come dimostrare l'aderenza durante un audit

Possedere un documento di risk appetite framework è il punto di partenza. Durante un audit, questo documento è trattato come una dichiarazione di intenti. I revisori sono addestrati a guardare oltre la policy e a verificare che i sistemi funzionino come descritto.

L'obiettivo è presentare una linea di evidenza chiara e tracciabile che dimostri che il framework è parte integrante del modo in cui l'organizzazione si governa e prende decisioni. L'attenzione non è sulla presentazione di una policy ma sulla dimostrazione della sua realtà operativa. Un revisore cerca di verificare che il framework guidi costantemente le scelte, l'allocazione delle risorse e le risposte agli eventi.

Dalla documentazione alla prova dimostrabile

La preparazione efficace per l'audit comporta la raccolta e l'organizzazione di prove che dimostrino che il framework è incorporato nelle operazioni quotidiane. Si tratta di costruire una narrazione di un sistema ben gestito. Un revisore non ispeziona un file; verifica l'efficacia di un sistema di controllo esaminandone gli output.

La chiave è presentare un portfolio di evidenze organizzato, indicizzato e mappato direttamente ai componenti principali del framework. Questo approccio proattivo trasforma l'audit da una ricerca reattiva di documenti in una dimostrazione strutturata di controllo. Mostra che l'organizzazione tratta la conformità come una disciplina ingegneristica e di governance.

Le evidenze devono rispondere a domande fondamentali di audit:

- How does the board or risk committee oversee adherence to the stated appetite?

- What is the defined process when a Key Risk Indicator (KRI) breaches its threshold?

- Where are risk-based decisions documented and justified with reference to the framework?

Assemblare il tuo pacchetto di evidenze

Il pacchetto di evidenze dovrebbe essere una raccolta curata di artefatti operativi che raccontino chiaramente il framework in pratica. Invece di fornire dati grezzi, presentare esempi specifici che si ricolleghino direttamente alle dichiarazioni di appetite e alle soglie di rischio.

Un revisore cerca la fiducia che il tuo framework sia più di un costrutto teorico. Prove tangibili della sua applicazione in scenari reali—dibattiti nelle riunioni, decisioni nei change log e azioni nei report di incidente—forniscono tale garanzia.

Il pacchetto di evidenze dovrebbe includere elementi come:

- Meeting Minutes: Registrazioni delle riunioni del consiglio o del risk committee in cui sono stati rivisti i dashboard KRI e l'appetito al rischio è stato esplicitamente discusso, incluse le decisioni prese in base a tali informazioni.

- Change Logs and Decision Records: Documentazione che mostra come i KRI o le loro soglie siano stati modificati nel tempo, con una chiara motivazione per i cambiamenti. Questo dimostra un framework dinamico e gestito.

- Incident Reports: Analisi post-incidente che riferiscono esplicitamente quali soglie di rischio sono state superate e dettagliano le azioni di escalation e risposta intraprese, come prescritto dal framework.

- System Reports: Esportazioni dagli strumenti di monitoraggio che si correlano direttamente ai KRI definiti, mostrando un tracciamento e un reporting coerente nel tempo.

Assemblare queste evidenze dimostra responsabilità e trasforma l'audit da un test in una convalida di governance matura e sistematica.

Domande frequenti

Questa sezione fornisce risposte dirette alle domande comuni sull'implementazione di un risk appetite framework.

Qual è la differenza tra Risk Appetite e Risk Tolerance?

Questi termini sono spesso usati in modo intercambiabile, ma rappresentano concetti distinti in un sistema di gestione del rischio.

Risk appetite è la dichiarazione strategica di alto livello approvata dal consiglio. Descrive l'atteggiamento generale dell'organizzazione verso l'assunzione del rischio, ad esempio: “We have a very low appetite for any disruption to our core customer-facing services.” È un principio guida, non una metrica specifica.

Risk tolerance è l'operazionalizzazione di quel principio. Imposta un limite specifico e quantificabile. Per l'appetito descritto sopra, una tolleranza corrispondente potrebbe essere: “No more than 4 hours of unplanned downtime for critical systems per quarter.”

La tolleranza è il confine misurabile che indica quando l'organizzazione si è discostata dal suo appetite dichiarato e richiede intervento.

Con quale frequenza dovrebbe essere rivisto un Risk Appetite Framework?

Una revisione formale dovrebbe essere condotta almeno annualmente. Questo consente al consiglio o a un risk committee dedicato di garantire che il framework rimanga allineato agli obiettivi strategici dell'organizzazione.

Tuttavia, un risk appetite framework è uno strumento dinamico. Deve essere riesaminato ogni volta che si verifica un cambiamento significativo.

I trigger per una revisione ad hoc includono un cambiamento importante nella strategia aziendale, l'emergere di una nuova e rilevante minaccia o un incidente significativo che ha messo alla prova o superato i livelli di tolleranza. Mentre i Key Risk Indicators (KRIs) forniscono monitoraggio continuo, queste revisioni formali assicurano che l'intero framework rimanga idoneo allo scopo.

Una revisione non è un esercizio di approvazione meccanica. È un processo attivo di messa alla prova delle ipotesi sottostanti del framework per confermarne la validità nel contesto attuale di business e minaccia.

Le organizzazioni più piccole possono implementare un Risk Appetite Framework?

Sì. Per le organizzazioni in settori regolamentati, è una pratica raccomandata. I principi fondamentali di un risk appetite framework sono scalabili.

Il framework di una società più piccola sarà meno complesso rispetto a quello di una multinazionale, ma serve lo stesso scopo fondamentale: concentrare risorse limitate sui rischi che contano di più.

La chiave è la proporzionalità. Il framework dovrebbe essere pratico, usando metriche chiare e semplici che possano essere monitorate senza una grande funzione dedicata alla gestione del rischio. Questo approccio dimostra a regolatori, partner e clienti che l'approccio dell'organizzazione al rischio è sistematico e deliberato, un indicatore chiave di maturità indipendentemente dalle dimensioni.

Una risk appetite framework è una dichiarazione di intenti fino a quando non è supportata da prove verificabili. Per un audit, è richiesta una prova operativa chiara e tracciabile. AuditReady è progettato per collegare policy e controlli alle evidenze operative di cui gli auditor hanno bisogno per verificare. Visita AuditReady per scoprire come affrontare il tuo prossimo audit con una traccia completa di evidenze.