Rischio, conformità e governance non sono funzioni amministrative separate; sono componenti integranti di un unico sistema operativo interconnesso. La governance stabilisce il quadro e le regole di funzionamento. La gestione del rischio identifica e valuta i potenziali fallimenti all'interno di quel quadro. La conformità fornisce le prove verificabili che le regole vengono seguite e i rischi vengono gestiti come previsto.

Understanding Governance, Risk, and Compliance

Per costruire un'organizzazione resiliente in grado di resistere allo stress operativo e al controllo normativo, queste funzioni devono essere affrontate con una mentalità ingegneristica, non come concetti astratti.

Quando queste funzioni operano in silos, creano punti ciechi critici. Un approccio integrato, invece, stabilisce un sistema coerente per la gestione dell'integrità operativa. Questa struttura unificata garantisce che ogni decisione sia guidata da una politica, valutata per il rischio e verificata per la conformità.

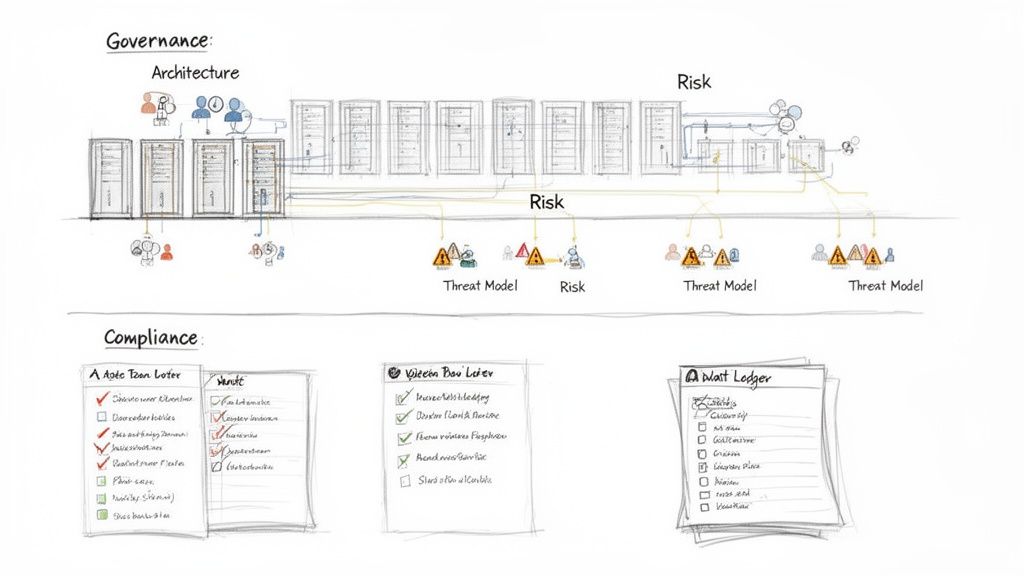

A Data Centre Analogy

Considera l'esempio pratico della gestione di un data centre sicuro. Perché la struttura sia sia sicura che affidabile, tutte e tre le discipline devono lavorare in concerto. Trattarle come funzioni separate introduce vulnerabilità sistemiche.

- Governance fornisce il progetto operativo e il regolamento. Definisce le policy di controllo degli accessi, i protocolli per l'installazione dell'hardware e assegna la responsabilità per il monitoraggio del sistema. Risponde alla domanda: "Come ci siamo organizzati per operare correttamente?"

- Risk Management è l'analisi sistematica delle minacce. Questa funzione identifica i potenziali guasti, come interruzioni di corrente, violazioni della sicurezza fisica o malfunzionamenti del sistema HVAC. Si chiede: "Cosa potrebbe realisticamente andare storto e quali sono le strategie di mitigazione corrispondenti?"

- Compliance è il meccanismo per generare prove verificabili. Coinvolge processi come l'audit dei log di accesso rispetto alla policy di accesso, la revisione dei registri di manutenzione e il test dei gruppi elettrogeni di backup. Il suo scopo è rispondere: "Come dimostriamo che i nostri sistemi operano come progettato?"

The Problem with Silos

Quando queste funzioni sono gestite da team disconnessi, emergono lacune significative. Il team del rischio può identificare una vulnerabilità critica, ma senza un collegamento chiaro con la governance non esiste un proprietario o un processo definito per assicurare la remediation.

Allo stesso modo, il team di conformità potrebbe concentrarsi sulla validazione dei controlli rispetto a una policy obsoleta, mancando completamente un nuovo rischio identificato dal team di sicurezza.

Per chiarire come queste discipline differiscano ma dipendano l'una dall'altra, è utile scomporle nel loro ruolo primario.

Functional Distinctions Between Governance, Risk, and Compliance

Questa tabella chiarisce il ruolo unico, il focus principale e l'output operativo di ciascuna disciplina, fornendo un modello chiaro per la loro integrazione.

| Discipline | Primary Function | Core Question It Answers | Key Output |

|---|---|---|---|

| Governance | Establishes direction and authority. | "How should we operate?" | Policies, roles, and decision frameworks. |

| Risk | Identifies and assesses threats and vulnerabilities. | "What could go wrong?" | Risk register, control requirements, and treatment plans. |

| Compliance | Verifies adherence to rules and controls. | "Are we doing what we said we would?" | Audit evidence, attestation reports, and control tests. |

Questa suddivisione illustra la loro interdipendenza. Una policy (governance) senza un test di controllo corrispondente (compliance) è mera carta. Un rischio (risk management) senza un proprietario designato (governance) è una passività non gestita.

Un approccio a silos può creare l'illusione di sicurezza in cui un'organizzazione è tecnicamente conforme ma fondamentalmente vulnerabile. Questo incoraggia una cultura dell'adesione alla checklist piuttosto che una comprensione sistemica della resilienza operativa.

La vera resilienza si raggiunge solo quando governance, rischio e conformità sono trattati come componenti interconnesse di un unico sistema unificato.

Questa visione integrata è la base di un'organizzazione difendibile. Sposta l'obiettivo dal superare un audit a costruire un sistema intrinsecamente robusto e tracciabile. Ogni controllo può essere mappato a un rischio specifico e a un chiaro mandato di governance, creando una catena di responsabilità ininterrotta che fornisce alla leadership una visione chiara della salute operativa dell'organizzazione.

Building a Centralized Risk and Governance Framework

Per gestire efficacemente rischio, conformità e governance, le organizzazioni devono smantellare i silos funzionali. È ancora comune che i team di sicurezza si concentrino sui controlli tecnici, i team di conformità sulle checklist normative e le operazioni IT sulla disponibilità del sistema, ognuno operante in modo indipendente.

Questo approccio frammentato crea difetti sistemici, portando a sforzi duplicati, implementazione incoerente dei controlli e prove di audit sparse su sistemi disparati.

Il problema centrale dei silos è l'assenza di una visione unificata del rischio. Ogni team possiede un pezzo del puzzle ma manca dell'immagine completa. Questo è particolarmente pericoloso in ambienti regolati da normative sovrapposte come DORA, NIS2 e GDPR, dove un singolo controllo può spesso soddisfare requisiti multipli. Senza una struttura centrale, mappare queste connessioni diventa un processo manuale soggetto a errori.

Un approccio centralizzato tratta risk, compliance, and governance come un sistema integrato. Stabilisce una singola fonte di verità per policy, controlli e prove, assicurando che tutte le azioni siano coerenti e tracciabili.

The Systemic Benefits of a Unified Strategy

Centralizzare queste funzioni non è semplicemente un cambiamento organizzativo; è una trasformazione fondamentale nel modo in cui il rischio è gestito. Il beneficio principale è la visibilità olistica. Un framework unificato permette ai leader di vedere come un rischio in un reparto possa influenzarne un altro o come il guasto di un singolo controllo possa innescare molteplici violazioni di conformità.

Questa struttura favorisce anche un'applicazione coerente delle policy in tutta l'organizzazione. Invece di diversi team che interpretano le regole in modo indipendente, una funzione di governance centrale garantisce un'implementazione uniforme, essenziale per produrre prove di audit affidabili.

Un modello centralizzato rende inoltre più efficiente la mappatura dei controlli. Quando viene introdotta una nuova normativa, i suoi requisiti possono essere mappati rispetto alla libreria di controlli esistente, evitando la necessità di progettare nuovi controlli da zero. Per maggiori dettagli su questo approccio strutturato, vedi la nostra guida a enterprise risk management.

Questo è lo standard operativo emergente. Nel campo del rischio e della conformità IT, 91% delle organizzazioni ora opera con team GRC centralizzati—il livello più alto degli ultimi sei anni. Questi dati, disponibili in this compliance benchmark report on hyperproof.io, indicano una chiara tendenza lontano dai modelli a silos.

Connecting Governance to Executive Oversight

Un solido framework di governance fornisce una linea diretta di visibilità per la leadership esecutiva e il consiglio di amministrazione. Il comitato di audit, ad esempio, si affida a questo sistema centrale per assolvere le proprie responsabilità di supervisione. Senza una vista unica e coerente del rischio, il consiglio deve prendere decisioni basate su informazioni frammentate e potenzialmente contraddittorie.

Questa necessità di reporting chiaro sta guidando una maggiore richiesta di alfabetizzazione in cybersecurity a livello di board. Ora ci si aspetta che i direttori comprendano non solo l'impatto finanziario del rischio ma anche i suoi fondamenti tecnici e operativi. Un framework centralizzato fornisce i dati concisi e affidabili necessari per una guida efficace.

Un framework centralizzato trasforma la governance da funzione di reporting passiva a meccanismo attivo di supervisione. Fornisce alla leadership gli strumenti per verificare che le policy dichiarate dall'organizzazione siano eseguite efficacemente.

In definitiva, un modello centralizzato consente una gestione efficace creando le condizioni per responsabilità chiare, operazioni efficienti e conformità difendibile. Garantisce che quando un auditor richiede prove, l'organizzazione possa fornire un record completo, coerente e tracciabile che dimostri che i controlli sono progettati correttamente e operano come previsto.

Engineering Compliance Systems and Controls

Una efficace risk compliance and governance è una disciplina ingegneristica, non un esercizio di burocrazia. L'obiettivo è costruire sistemi robusti e verificabili che traducano politiche astratte in controlli tangibili e auditabili. Ciò richiede la creazione di una linea chiara e tracciabile tra l'intento dichiarato e l'implementazione effettiva.

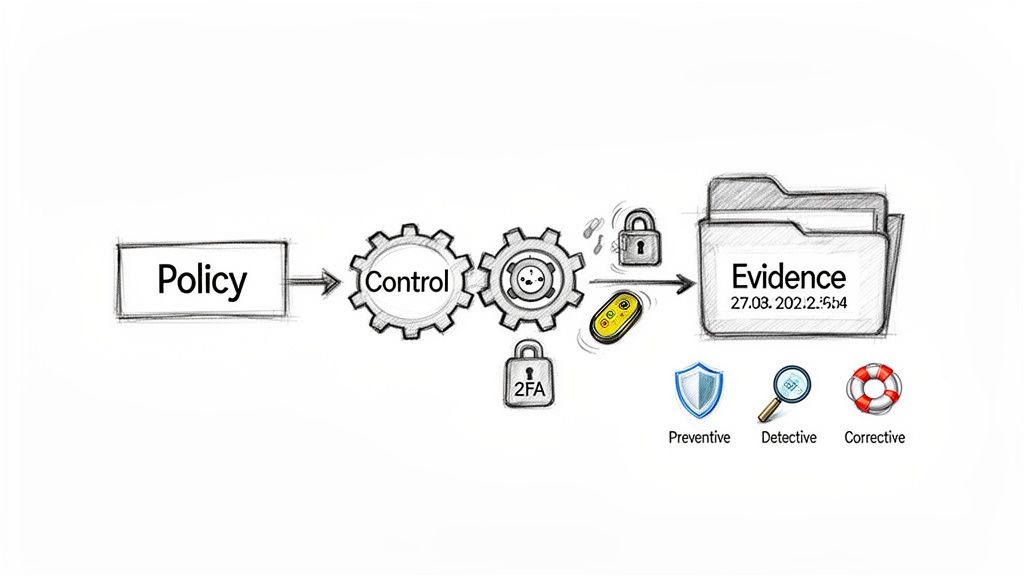

Il processo inizia distinguendo tra policy e controlli. Una policy definisce il 'cosa' e il 'perché'—è la dichiarazione formale d'intento della governance. Un controllo è il 'come'—il meccanismo o la procedura specifica che implementa la policy.

Ad esempio, una policy di sicurezza potrebbe affermare: "L'accesso all'infrastruttura di produzione deve essere limitato al personale autorizzato tramite autenticazione forte." Questo è l'obiettivo. Il controllo corrispondente è l'implementazione obbligatoria di autenticazione a due fattori (2FA) per tutti gli account amministrativi. Il controllo è l'applicazione tecnica diretta della policy.

Designing a Layered Control Environment

Un sistema resiliente non si basa su un singolo controllo. Adotta un approccio a strati, combinando diversi tipi di controlli per gestire il rischio in varie fasi. Ogni tipo di controllo serve uno scopo distinto.

Questi controlli ricadono in tre categorie principali:

- Preventive Controls: Progettati per prevenire il verificarsi di un evento avverso. Esempi includono regole firewall che bloccano il traffico non autorizzato o policy di Identity and Access Management (IAM) che impongono il principio del minimo privilegio. La loro funzione è la difesa proattiva.

- Detective Controls: Progettati per identificare e segnalare quando si è verificato un evento avverso. Sistemi di rilevamento delle intrusioni (IDS), logging di sicurezza e monitoraggio dell'integrità dei file sono esempi comuni. Operano con l'assunzione che la prevenzione possa fallire e forniscono la visibilità necessaria per la risposta.

- Corrective Controls: Progettati per mitigare l'impatto di un incidente dopo che è stato rilevato. Un piano di risposta agli incidenti automatizzato che isola un sistema compromesso o un processo di backup e ripristino dei dati sono controlli correttivi. La loro funzione è ripristinare il sistema in uno stato operativo e sicuro.

From Control Design to Verifiable Evidence

Progettare un controllo è solo il primo passo. Per qualsiasi audit, devi dimostrare che esso opera efficacemente. L'evidenza è la prova immutabile che un controllo è una parte funzionante del tuo sistema, non solo una dichiarazione su carta.

Un controllo non documentato è una voce di corridoio. Un controllo senza evidenza è una credenza. Solo un controllo che produce prove verificabili e coerenti può essere considerato efficace in un contesto regolamentato.

Qui la distinzione tra uno strumento e un sistema diventa critica. Uno scanner di vulnerabilità è uno strumento. Il sistema completo documentato include la scansione programmata, il processo per la triage dei risultati, i ticket che assegnano i compiti di remediation e la verifica finale che le vulnerabilità siano state patchate.

Lo strumento automatizza un'attività, ma il sistema assicura responsabilità. Gli operatori umani rimangono responsabili per la progettazione, l'esecuzione e la supervisione del sistema. Le prove che esso produce—report di scansione, ticket di triage, conferme di patch—dimostrano che l'intero sistema funziona come previsto. Una gestione efficace delle evidenze richiede un'organizzazione accurata, un argomento che trattiamo nella nostra panoramica su document management system software.

In definitiva, ingegnerizzare la conformità significa integrare queste connessioni nelle operazioni quotidiane. Ogni policy deve avere uno o più controlli che la applicano, e ogni controllo deve generare prove tangibili della sua performance. Questo crea una catena ininterrotta dagli obiettivi di governance di alto livello alle specifiche configurazioni tecniche che li sostengono, formando la base di un'organizzazione pronta per l'audit.

Integrating AI Governance into Your Risk Framework

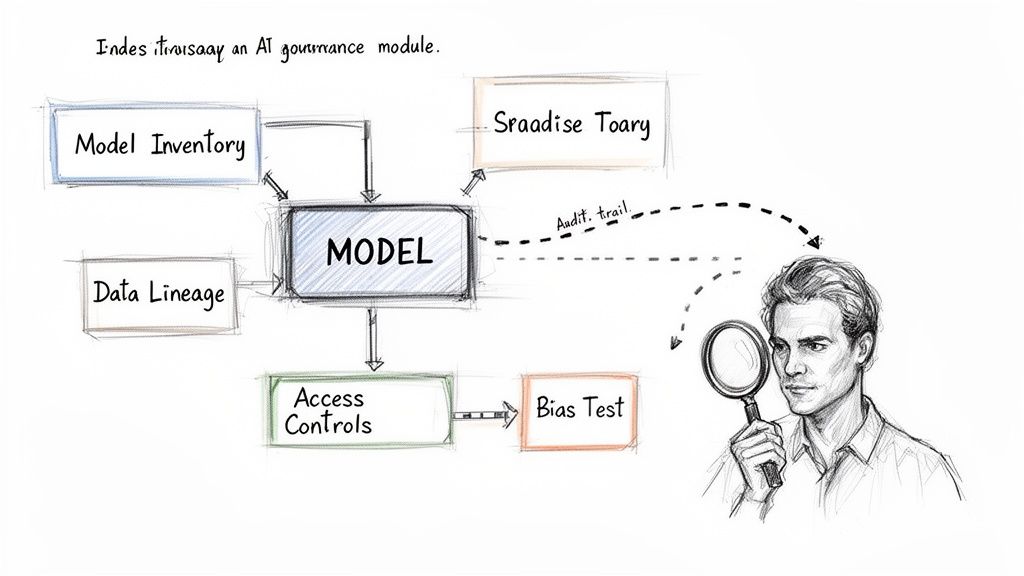

L'intelligenza artificiale introduce sfide di governance che i tradizionali framework di rischio non sono stati progettati per affrontare. È un errore considerare un modello AI come un attore autonomo. Dovrebbe essere trattato come un altro componente di sistema complesso che richiede una rigorosa supervisione, confini chiari e responsabilità umana diretta. Integrare l'AI nelle operazioni richiede l'estensione delle esistenti strutture di risk, compliance, and governance per coprire i suoi modi di guasto unici.

Molti rischi significativi legati all'AI derivano da pratiche di ingegneria e governance inadeguate, non da minacce completamente nuove. Questi includono fallimenti pratici come una scarsa versioning dei dataset, che rende impossibile tracciare il comportamento di un modello, o controlli di accesso deboli sugli ambienti di training. Un'altra debolezza comune è l'incapacità di produrre una traccia di audit coerente per una decisione guidata dall'AI—un requisito basilare in qualsiasi settore regolamentato.

I modelli di governance tradizionali sono insufficienti perché sono stati progettati per sistemi deterministici, dove un input produce un output prevedibile. I modelli di machine learning sono probabilistici e possono produrre risultati inaspettati. Questa realtà richiede un nuovo strato di controlli specializzati per gestire responsabilmente il ciclo di vita del modello.

Establishing New Controls for AI Systems

Una governance AI efficace richiede l'implementazione di controlli che coprano l'intero ciclo di vita del modello, dalla sorgente dei dati al deployment e al monitoraggio continuo. Questi controlli sono essenziali per stabilire tracciabilità e responsabilità in contesti regolamentati.

I controlli chiave per i sistemi AI includono:

- Model Inventories: Un registro centrale di tutti i modelli AI in uso, che dettagli lo scopo di ciascun modello, il proprietario, le fonti dei dati e la storia delle versioni. Questo inventario funge da unica fonte di verità per tutte le attività di governance e valutazione del rischio.

- Bias Testing Protocols: Procedure formali e ripetibili per valutare i modelli rispetto a bias algoritmici, sia prima del deployment sia durante l'operazione. Questo comporta test con dataset diversificati per garantire risultati equi e la documentazione dei risultati come evidenza auditabile.

- Documented Data Lineage: Un record completo e tracciabile dei dati usati per addestrare e validare ogni versione di un modello. Questa documentazione deve includere le fonti dei dati, le trasformazioni e i controlli di qualità, consentendo a un auditor di ricostruire la storia di sviluppo del modello.

Questi controlli trasformano l'AI da una "scatola nera" opaca in un componente gestito e verificabile dello stack tecnologico. Forniscono le prove necessarie per dimostrare che il sistema opera entro limiti definiti e accettabili.

Connecting AI Governance to Existing Regulations

La governance AI non esiste in isolamento; è un'estensione delle obbligazioni di conformità esistenti. Quando un sistema AI elabora dati personali, rientra nel campo di applicazione di regolamenti come il GDPR. Di conseguenza, i requisiti per la protezione dei dati by design, i diritti degli interessati e una base legale per il trattamento si applicano direttamente al sistema AI.

L'AI sta rimodellando il panorama del rischio e della conformità IT. Secondo AI governance findings on knostic.ai, solo 7% delle organizzazioni ha pratiche di governance AI completamente integrate, mentre 93% sta già usando l'AI. Inoltre, 97% delle vittime di violazioni legate all'AI mancava di adeguati controlli di accesso, indicando che i fallimenti nell'applicazione, non solo le lacune nelle policy, sono una vulnerabilità primaria.

Trattare la governance AI come una disciplina separata e di nicchia è un errore strategico. È l'applicazione pratica dei principi fondamentali di gestione del rischio, sicurezza e conformità a una nuova classe di tecnologia.

In ultima analisi, la responsabilità per le azioni di un sistema AI ricade sull'organizzazione e sulle persone che lo hanno implementato. Ingegnerizzando framework robusti di governance e controllo, si creano le prove auditabili necessarie per dimostrare che questi potenti strumenti sono gestiti responsabilmente. Questo approccio proattivo garantisce che l'AI supporti gli obiettivi organizzativi senza introdurre rischi ingestibili.

The End of Checklists: Navigating the New Regulatory World

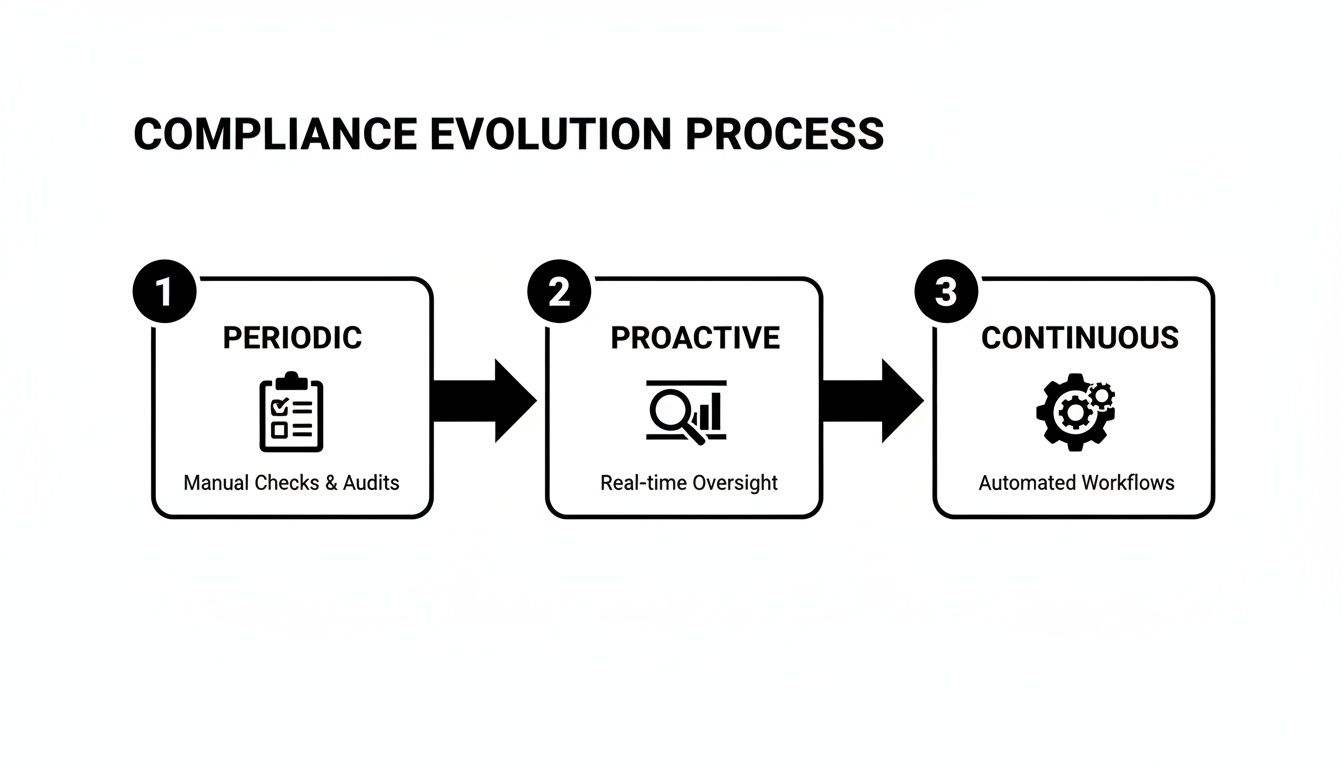

Il campo della risk, compliance, and governance sta subendo una trasformazione significativa. Il modello precedente basato su checklist periodiche viene sostituito dalla necessità di prove continue e verificabili dell'efficacia dei controlli. Questo non è un cambiamento facoltativo; è una risposta diretta a una nuova generazione di normative progettate per un mondo dipendente dalla tecnologia.

Framework come il Digital Operational Resilience Act (DORA), la direttiva NIS2 e l'EU AI Act rappresentano un cambiamento fondamentale nelle aspettative normative. Richiedono resilienza operativa dimostrabile e una rigorosa gestione del rischio di terze parti, andando oltre le semplici dichiarazioni di conformità. Queste normative sono elementi interconnessi di una spinta più ampia verso la responsabilità sistemica.

Ora ci si aspetta di essere "always audit-ready". La pratica tradizionale di raccogliere documenti settimane prima di un audit non è più solo inefficiente—è una responsabilità operativa e legale.

Why Periodic Compliance Fails

Questo cambiamento è guidato dalla crescente complessità. Le richieste normative si espandono, le catene di approvvigionamento sono interconnesse e la tecnologia sottostante è in costante evoluzione. Tentare di gestire questo ambiente dinamico con valutazioni statiche e puntuali lascia pericolose aree d'ombra tra un audit e l'altro.

Un approccio periodico non può catturare la realtà delle operazioni IT moderne. Un controllo efficace a gennaio può essere mal configurato a marzo. Un fornitore terzo sicuro lo scorso trimestre potrebbe introdurre una vulnerabilità critica domani. I regolatori lo comprendono e ora si aspettano che i sistemi e i processi organizzativi riflettano questa realtà continua.

I dati del PwC’s 2025 Global Compliance Survey confermano questa tendenza. 85% degli intervistati ha riportato che la conformità IT è diventata più complessa negli ultimi tre anni. In risposta, 91% delle aziende prevede di implementare la continuous compliance entro cinque anni.

From Claims to Systemic Proof

Per operare sotto queste nuove normative, le organizzazioni devono progettare i loro programmi di conformità in modo da produrre evidenze dell'efficacia come output operativo naturale. Questo richiede una transizione verso il monitoraggio proattivo e la raccolta automatizzata delle prove.

La nuova domanda normativa non è, "Eri conforme il giorno dell'audit?" ma piuttosto, "Puoi fornire un record immutabile e con marca temporale che provi che i tuoi controlli hanno operato efficacemente ogni giorno dall'ultimo audit?"

Rispondere a questa domanda è impossibile senza un approccio sistemico. Richiede controlli e processi che generino una traccia di prove verificabile e immutabile. Per esempio, invece di campionare manualmente le modifiche alle regole del firewall, un sistema continuo registra automaticamente ogni modifica, la correla con una richiesta approvata e segnala qualsiasi deviazione dalla policy in tempo quasi reale.

Questo cambiamento richiede l'integrazione di risk, compliance, and governance nelle operazioni quotidiane. Comporta la costruzione di una linea di vista chiara da un requisito normativo fino a una policy specifica, al controllo tecnico che la applica e, infine, alle prove automatizzate che dimostrano la sua operatività continua. Questa è la nuova base per costruire un'organizzazione difendibile e resiliente.

Implementing a Practical GRC Program

Le discussioni su risk, compliance, and governance sono teoriche; l'implementazione è pratica.

Un programma GRC efficace non è una collezione di documenti ma un sistema vivente ingegnerizzato per tracciabilità, responsabilità e prova. L'obiettivo è passare da controlli di conformità periodici e reattivi a uno stato di continuous audit-readiness.

L'intera struttura dipende da una chiara ownership. L'ambiguità mina la responsabilità.

Una Ownership Matrix, come un grafico RACI (Responsible, Accountable, Consulted, Informed), è un passo fondamentale. Mappa ogni controllo, policy e processo a un ruolo specifico, eliminando l'ambiguità sulla responsabilità. Questo grafico è uno strumento di governance che collega la policy di alto livello alle persone che svolgono il lavoro quotidiano.

Mastering the Evidence Management Lifecycle

L'evidenza è l'output tangibile di un sistema GRC. Un'affermazione di controllo senza prova è infondata.

La gestione delle evidenze richiede un ciclo di vita disciplinato per garantirne l'autenticità, la disponibilità e la prontezza per l'audit. Questo processo trasforma le affermazioni di conformità in fatti verificabili.

Le fasi chiave includono:

- Collection: Raccogliere sistematicamente prove dai controlli, come file di log, screenshot di configurazione o attestazioni firmate.

- Encryption and Storage: Assicurare che tutte le evidenze siano criptate a riposo (es. usando AES-256) e archiviate in un repository sicuro e tamper-evident.

- Versioning: Mantenere una cronologia chiara delle evidenze nel tempo per dimostrare l'efficacia dei controlli tra gli audit.

- Secure Sharing: Fornire agli auditor accesso controllato alle evidenze necessarie senza compromettere l'intero sistema.

L'esecuzione corretta di questo ciclo di vita è fondamentale. Ne parliamo più in dettaglio nella nostra guida a effective audit evidence management.

Preparing for Audits as System Verification

Un audit dovrebbe essere trattato come una verifica del sistema, non come un'ispezione. È un'opportunità per dimostrare che il programma GRC funziona come progettato. Questa mentalità sostituisce la preparazione dell'ultimo minuto con una presentazione organizzata di prove preesistenti.

Per raggiungerlo, le organizzazioni possono condurre regolari gap assessment per individuare le debolezze dei controlli prima di un audit esterno. Le simulazioni di risposta agli incidenti testano i controlli detective e correttivi in condizioni realistiche, generando prove potenti di resilienza.

Questo rappresenta un'evoluzione nella maturità della conformità, passando da controlli manuali a campione verso workflow continui e automatizzati.

Come illustra il diagramma, le normative moderne richiedono monitoraggio proattivo e raccolta automatizzata delle evidenze, rendendo i metodi manuali più vecchi insufficienti.

La prova definitiva di un programma GRC è la sua tracciabilità. Un auditor dovrebbe essere in grado di selezionare qualsiasi requisito normativo e tracciarlo fino alla policy corrispondente, ai controlli specifici che lo applicano e alle evidenze con marca temporale che provano che quei controlli sono efficaci.

Una pratica fondamentale è la preparazione di un audit day pack. Questo non è un compito reattivo ma una raccolta curata e indicizzata di tutte le policy rilevanti, descrizioni dei controlli, dettagli di ownership e prove per uno specifico ambito di audit.

Generare questo pacchetto dimostra la maturità organizzativa e permette all'audit di concentrarsi sulla verifica piuttosto che sulla scoperta. Questo approccio proattivo e basato sulle prove è il segno distintivo di una funzione GRC matura.

Frequently Asked Questions

What Is the Difference Between GRC and Compliance Software?

Il software di conformità è tipicamente progettato per affrontare un insieme specifico di regole, spesso in isolamento, funzionando molto come una checklist.

Una piattaforma Governance, Risk, and Compliance (GRC) fornisce un framework integrato. Collega gli obiettivi di governance di alto livello e le attività di gestione del rischio ai compiti quotidiani di conformità. Questo crea una vista unica e coerente di come i controlli supportano gli obiettivi aziendali ed evita i silos operativi che gli strumenti focalizzati solo sulla conformità possono creare. È un approccio a livello di sistema per la gestione dell'integrità organizzativa.

How Do GRC Tools Support NIS2 and DORA Compliance?

Le moderne piattaforme GRC sono progettate per gestire normative complesse e sovrapposte come NIS2 e DORA. Non trattano queste come progetti separati.

Invece, mappano gli articoli e i requisiti specifici di entrambe le normative a un unico insieme unificato di controlli interni. Questo permette a un'organizzazione di condurre una sola valutazione del rischio, gestire una dipendenza da terze parti una sola volta e raccogliere una singola evidenza che soddisfi i requisiti di entrambi i framework. La piattaforma crea un collegamento tracciabile da un controllo a molteplici richieste regolamentari, che è ciò che gli auditor richiedono.

Are GRC Tools Only for Heavily Regulated Industries?

Sebbene l'adozione iniziale sia stata guidata da settori come finanza e sanità, i framework GRC sono ora utilizzati in tutti i settori.

Qualsiasi organizzazione che affronti rischi operativi complessi, gestisca una rete di fornitori terzi o abbia bisogno di dimostrare l'efficacia dei propri controlli di cybersecurity può trarne beneficio. Nel suo nucleo, il GRC fornisce una struttura per responsabilità e gestione basata sulle prove—un requisito aziendale universale, non solo normativo.

Una efficace risk compliance and governance non riguarda il mantenere politiche su uno scaffale; riguarda la costruzione di un sistema per tracciabilità e prova. AuditReady fornisce il toolkit operativo per gestire il tuo ciclo di vita delle evidenze, collegare i controlli alle policy e generare pacchetti di audit che dimostrano resilienza continua.