Conducting due diligence VDR is not a file-sharing exercise; it is a controlled governance discipline. The objective is to manage and verify information with structured precision, ensuring data integrity, confidentiality, and a complete, auditable record of the due diligence process.

La due diligence VDR come disciplina di governance

Per i CISO e i professionisti della compliance che operano all'interno di quadri regolamentari come DORA o NIS2, trattare la due diligence VDR come una disciplina di governance è un requisito di base. Questo approccio posiziona il VDR non come un repository di file, ma come un ambiente progettato specificamente per gestire il rischio e verificare le informazioni. Le funzioni primarie sono garantire l'integrità dei dati, mantenere la massima riservatezza e produrre un registro immutabile di ogni azione. Ciò richiede di andare oltre una mentalità basata su semplici checklist verso un approccio orientato ai sistemi.

Principi fondamentali di un sistema di governance VDR

Questa disciplina si fonda su tre principi fondamentali.

Il primo è l'evidenza. Ogni documento caricato non è semplicemente un file; è un pezzo di prova che supporta una specifica affermazione o convalida un controllo. Deve essere gestito con rigore procedurale, inclusa una chiara gestione delle versioni e un collegamento contestuale alla richiesta di due diligence che soddisfa.

Il secondo è la tracciabilità. Un auditor deve essere in grado di ricondurre qualsiasi elemento di evidenza direttamente alla specifica richiesta di due diligence, controllo o policy a cui risponde. Questo collegamento è ciò che crea una traccia d'audit difendibile e dimostra un ambiente di controllo maturo.

L'ultimo principio è la responsabilità. Ogni azione all'interno del VDR — dal caricamento alla revisione fino all'approvazione — deve avere una proprietà chiara e inequivocabile. Le moderne pratiche di governance, rischio e compliance si basano su questo livello di responsabilità definita.

Una Virtual Data Room dovrebbe funzionare come un sistema controllato per la gestione delle evidenze e la valutazione del rischio. Il suo ruolo primario nella due diligence non è lo storage ma la verifica, stabilendo una singola fonte di verità che sia sia sicura che verificabile.

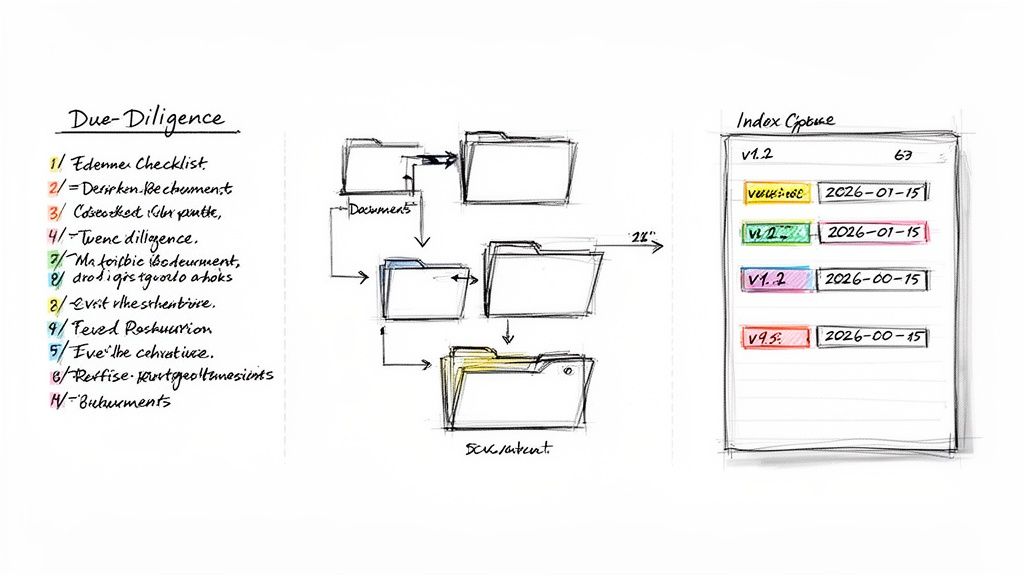

Il seguente flusso di processo illustra come un VDR opera quando gestito come sistema di governance.

Il diagramma chiarisce che una robusta auditabilità non è una funzionalità aggiuntiva. È il risultato di assicurare sistematicamente sia l'integrità sia la riservatezza delle evidenze durante l'intero ciclo di vita della due diligence.

Distinguere strumenti e sistemi

È fondamentale distinguere tra l'uso di un VDR come strumento e il suo funzionamento come sistema. Uno strumento semplicemente contiene file. Un sistema integra processi, controlli e responsabilità per raggiungere un risultato di governance specifico.

Una piattaforma generica di condivisione file è uno strumento. Al contrario, un VDR configurato con controlli di accesso basati sui ruoli, watermarking dinamico e log di audit immutabili diventa un sistema progettato per le esigenze specifiche della due diligence VDR. Questo approccio sistemico fornisce la difendibilità richiesta nelle industrie regolamentate, trasformando una data room in un componente centrale di un framework di gestione del rischio. L'attenzione si sposta dal semplice scambio di documenti alla dimostrazione della conformità e alla gestione del rischio con prove verificabili.

Configurare i controlli di sicurezza e compliance del VDR

Una due diligence efficace non è determinata dai documenti caricati ma dall'ambiente di controllo stabilito prima che qualsiasi dato entri nella Virtual Data Room. Questa configurazione iniziale è la base di un processo difendibile e controllato. Errori in questa fase compromettono l'integrità dell'intera operazione.

La pietra angolare della sicurezza del VDR è il Role-Based Access Control (RBAC), che esiste per applicare il principio del minimo privilegio. Agli utenti deve essere concesso accesso solo alle informazioni e alle funzioni strettamente necessarie per il loro ruolo. In qualsiasi ambiente regolamentato, questo è un requisito non negoziabile.

Dalle categorie ampie al controllo granulare

Un errore comune è definire gruppi di utenti con etichette vaghe come ‘Buyer’ o ‘Seller’. Questo approccio manca della granularità necessaria e introduce rischio non necessario. Un VDR sicuro richiede ruoli definiti per funzione e necessità informative.

Ad esempio, un team legale esterno necessita di accesso a contratti e registri societari ma non ha necessità operative di visualizzare proiezioni finanziarie. Al contrario, il team finanziario interno ha bisogno di quelle proiezioni ma deve essere limitato dall'accesso a comunicazioni legalmente privilegiate. RBAC è il controllo che permette l'implementazione di queste separazioni logiche direttamente nell'architettura del VDR.

Questo richiede di mappare ogni partecipante e le sue specifiche esigenze informative prima di inviare gli inviti. Definire chi può visualizzare, chi può scaricare e chi è limitato a sola visualizzazione è la prima linea di difesa contro l'esposizione accidentale dei dati e stabilisce una responsabilità chiara.

Un VDR è un ambiente controllato, non una cartella ad alta sicurezza. La configurazione dei controlli di accesso è ciò che trasforma uno strumento di condivisione in un sistema per la gestione sicura e verificabile delle evidenze. L'obiettivo è costruire un perimetro difendibile prima che qualsiasi dato sensibile venga introdotto.

L'adozione dei VDR è centrale nei processi di due diligence a livello globale, guidata dalla necessità di mitigare i rischi, incluso l'errore umano. Controlli come permessi di accesso granulari e autenticazione forte sono progettati per questo scopo. Funzionalità come 256-bit AES encryption sono ora uno standard di base per qualsiasi piattaforma VDR professionale e sono critiche per soddisfare standard come NIS2. Il mercato globale dei VDR continua ad espandersi, come dettagliato da Fortune Business Insights.

Rafforzare l'ambiente VDR

Oltre al RBAC, diversi altri controlli sono essenziali per rafforzare il VDR contro accessi non autorizzati e perdite di dati.

Time-Based One-Time Password (TOTP) two-factor authentication (2FA) è un controllo obbligatorio. Verifica l'identità di un utente oltre la password, riducendo significativamente il rischio di compromissione dell'account. Un altro controllo efficace è il whitelisting IP, che limita l'accesso al VDR a indirizzi IP pre-approvati, bloccando i tentativi di connessione da località non autorizzate.

La sicurezza deve estendersi anche ai documenti stessi. Il watermarking dinamico sovrappone a ogni documento informazioni specifiche del visualizzatore, come nome, email, IP e orario di accesso. Questo funge da deterrente alla condivisione non autorizzata e garantisce tracciabilità in caso di fuga di documenti. Per file altamente sensibili, come la proprietà intellettuale o dati finanziari non redatti, disabilitare tutte le funzioni di stampa e download è un controllo necessario. Ciò assicura che le informazioni rimangano all'interno dell'ambiente sicuro del VDR.

Questi controlli operano in concerto per creare un ambiente sicuro e multilivello.

Controlli di sicurezza essenziali per il VDR e il loro scopo

This table outlines the fundamental security controls for a VDR, explaining their function and the specific risks they mitigate during due diligence.

| Control | Purpose | Risk Mitigated |

|---|---|---|

| Granular RBAC | Enforces the principle of least privilege by assigning permissions based on user function. | Prevents unauthorized access to sensitive data categories by internal or external users. |

| Mandatory TOTP 2FA | Adds a second layer of identity verification beyond a password. | Protects against account compromise resulting from stolen or weak credentials. |

| IP Whitelisting | Restricts VDR access to a pre-approved list of IP addresses. | Blocks access attempts from unauthorized networks or geographic locations. |

| Dynamic Watermarking | Imprints user-specific information on all viewed or downloaded documents. | Deters unauthorized sharing and provides traceability if a document is leaked. |

| Disable Print/Download | Restricts users to view-only access for specific high-sensitivity documents. | Prevents the physical or digital exfiltration of the most critical information. |

Implementando questi controlli in modo sistematico, un'organizzazione può costruire una postura di sicurezza robusta. Ogni controllo affronta un vettore di rischio diverso e insieme creano un ambiente VDR difendibile, pronto per l'analisi della due diligence VDR.

Organizzare le evidenze per chiarezza e tracciabilità

Un VDR è un sistema per presentare una traccia coerente e verificabile di evidenze, non solo una posizione di archiviazione per documenti. L'efficacia della due diligence non dipende dal volume di informazioni condivise, ma da quanto chiaramente esse sono strutturate.

Il metodo più efficace è strutturare il VDR in modo che rispecchi la checklist di due diligence o il framework di controllo oggetto di valutazione. Per un audit ISO 27001, le cartelle principali del VDR dovrebbero mappare direttamente ai controlli dell'Annex A. Questo stabilisce una struttura immediata e logica che permette ai revisori di trovare le evidenze richieste in modo efficiente. Questo assicura che ogni policy, screenshot e report abbia un contesto immediato, guidando l'auditor direttamente verso l'evidenza per un controllo specifico senza ambiguità.

Costruire un'architettura dati difendibile

Una struttura di cartelle logica è solo il primo passo. L'integrità delle evidenze dipende da una gestione disciplinata dei dati per ogni file, che richiede regole chiare e applicate con coerenza per la nomenclatura, l'indicizzazione e il versioning. Una convenzione di denominazione prevedibile e descrittiva è essenziale per prevenire il disordine.

Una convenzione funzionale dovrebbe includere:

- Control ID: L'identificatore specifico del framework (es., A.12.1.2).

- Document Type: Un tag breve come

POL(Policy),PROC(Procedure) oEV(Evidence). - Description: Un nome chiaro e leggibile (es.,

Change-Management-Process). - Version: Un numero di versione semplice (es.,

v1.2). - Date: La data di approvazione o revisione in formato YYYY-MM-DD.

Un file chiamato A.12.1.2_PROC_Change-Management-Process_v1.2_2024-10-28 è autoesplicativo. Questa disciplina rimuove l'ambiguità, rendendo il VDR ricercabile e favorevole all'audit.

Creare collegamenti tracciabili tra policy e pratica

L'obiettivo è stabilire un collegamento chiaro e verificabile tra le policy documentate e le evidenze operative. Un VDR ben strutturato dimostra che la governance è implementata nella pratica, non solo sulla carta.

Ad esempio, una Information Security Policy può richiedere scansioni delle vulnerabilità trimestrali. Per dimostrare la conformità, la cartella VDR relativa a quella policy dovrebbe collegare a:

- La procedura scritta che dettaglia come vengono condotte le scansioni, gli strumenti utilizzati e le parti responsabili.

- I report delle scansioni degli ultimi quattro trimestri, dimostrando l'esecuzione coerente.

- I record di change management che mostrano che le vulnerabilità identificate sono state tracciate e mitigate.

Questa catena di evidenze collegate crea una narrazione completa e difendibile, rendendo esplicita la relazione tra policy, procedura e prova. Maggiori informazioni su cosa costituisce una solida evidenza di audit nella nostra guida.

Un VDR ben organizzato fa più che presentare documenti; dimostra resilienza operativa. Ogni file è una componente di una narrazione più ampia, che mostra come le policy ad alto livello siano tradotte in controlli tangibili. Questa tracciabilità è il tratto distintivo di un programma di governance maturo.

Questo livello di organizzazione fornisce un significativo valore interno offrendo una vista chiara e in tempo reale dell'ambiente di controllo. Trasforma il VDR da una data room temporanea a un sistema persistente per la governance continua. Trattare l'organizzazione delle evidenze come una disciplina centrale costruisce una base di chiarezza capace di resistere al rigore di qualsiasi processo di due diligence VDR.

Gestire l'accesso e monitorare l'attività durante la due diligence

Una Virtual Data Room è un ambiente live che richiede governance operativa continua, non un archivio statico. Durante un progetto di due diligence attivo, i permessi degli utenti richiederanno aggiustamenti, nuove evidenze saranno aggiunte e l'ambito di indagine potrà cambiare. Mantenere la supervisione è una funzione core nella gestione di questo ambiente controllato e ad alto rischio. Qui, il ruolo del VDR come sistema di governance si sposta dalla configurazione iniziale al controllo dinamico in tempo reale.

Sfruttare la traccia d'audit immutabile

La base della governance durante la due diligence attiva è il registro di audit immutabile e append-only del VDR. Questa funzionalità fornisce un record completo e non alterabile di ogni azione intrapresa all'interno del sistema. È lo strumento principale per verificare che i controlli funzionino come previsto e per identificare comportamenti che deviano dalle norme attese.

Questo log è una fonte di intelligence operativa, fornendo risposte verificabili a domande critiche di governance:

- Chi ha accesso a cosa? Tiene traccia di ogni visualizzazione di documento, creando un registro chiaro delle parti coinvolte con specifiche evidenze.

- Quando è stato accessato? Timestamp per tutte le attività, dal login al logout, aiutano a stabilire timeline e confermare l'impegno.

- Quali azioni sono state compiute? Registra ogni download, tentativo di stampa (anche se bloccato) o submission Q&A, creando un registro completo di responsabilità.

La revisione di questi log permette di confermare che i pattern di accesso siano allineati ai ruoli assegnati. Ad esempio, se un utente del team finanziario tenta ripetutamente di accedere a schemi tecnici da cui è limitato, si tratta di un evento che richiede indagine immediata.

Eseguire revisioni periodiche degli accessi

Il principio del minimo privilegio non è un controllo statico. I ruoli evolvono durante un progetto di due diligence. Un membro del team che inizialmente richiedeva ampio accesso può passare a un ruolo più limitato, o può arrivare un nuovo specialista con esigenze informative molto specifiche. La sicurezza richiede che i permessi siano riesaminati e adattati di conseguenza.

Una review strutturata e periodica degli accessi è il meccanismo per questo processo. Essa implica l'esame sistematico di ogni account utente e dei permessi assegnati per assicurare che rimangano appropriati per la fase corrente del progetto. Per esempio, alla conclusione di una fase specifica di diligence, come la revisione legale iniziale, è prudente rivedere i permessi concessi al team legale esterno. Se il loro lavoro in quell'area è terminato, il loro accesso dovrebbe essere limitato o revocato. Questa pratica minimizza la finestra di esposizione e aderisce strettamente al principio del minimo privilegio.

Il log di audit del VDR dovrebbe essere trattato come una fonte primaria di verifica del sistema. Fornisce evidenze oggettive e generate da macchina del comportamento degli utenti, permettendoti di validare che i tuoi controlli di accesso non siano solo progettati correttamente ma stiano anche funzionando efficacemente in un ambiente live.

Identificare e rispondere a comportamenti anomali

Oltre alle revisioni programmate, il monitoraggio continuo della traccia d'audit è essenziale per identificare anomalie che potrebbero indicare un rischio di sicurezza. Questo comporta il riconoscimento di pattern che si discostano dalle norme attese.

Considera uno scenario in cui un account utente si autentica improvvisamente da un paese diverso a un'ora insolita. Pur potendo essere legittimo, richiede una verifica immediata. Un'altra anomalia potrebbe essere un singolo utente che tenta di scaricare un volume insolitamente elevato di documenti in un breve periodo, il che potrebbe indicare un tentativo di esfiltrazione di dati.

La risposta a un'anomalia rilevata deve essere sistematica. Il primo passo è sospendere temporaneamente l'account per contenere il rischio potenziale. Successivamente, indagare l'attività utilizzando i dettagli del log di audit. Infine, in base ai risultati, si può decidere di ripristinare l'accesso, adattare i permessi o revocare definitivamente l'account. Questo approccio tratta il VDR come un ambiente controllato dove ogni azione è osservabile e ogni deviazione è responsabilizzabile. Una efficace due diligence VDR si basa su questa vigilanza continua.

Usare l'AI come componente di sistema, non come decisore

Molti Virtual Data Room moderni incorporano funzionalità basate sull'AI. È importante vederle non come soluzioni autonome, ma come componenti di sistema. Per i CISO e i team di compliance, l'AI è uno strumento che opera entro un framework di governance, non un attore indipendente.

L'obiettivo è aumentare il giudizio umano, non sostituirlo. L'AI può automatizzare compiti ripetitivi e ad alto volume, rendendo il processo di due diligence VDR più efficiente e accurato. Tuttavia, questo è vero solo quando opera all'interno di una struttura di supervisione umana e responsabilità. L'AI dovrebbe essere trattata come un componente specializzato che esegue compiti specifici e ben definiti, mentre la responsabilità finale per tutti i risultati rimane agli operatori umani.

Casi d'uso pratici dell'AI (sotto controllo umano)

Diverse funzioni guidate dall'AI possono accelerare l'analisi, ma ognuna richiede un processo chiaro per la verifica umana. Questi strumenti amplificano la capacità di un team; non ne rimuovono la responsabilità.

Applicazioni pratiche includono:

- Indicizzazione documentale con AI: Un'AI può scansionare i documenti e suggerire classificazioni che mappano a una checklist di due diligence. Un revisore umano, tuttavia, deve sempre convalidare queste classificazioni per assicurarsi che riflettano accuratamente le evidenze nel giusto contesto.

- Redazione automatica PII: Questi strumenti possono ridurre significativamente lo sforzo manuale scansionando i file per identificare potenziali Personally Identifiable Information (PII) da redigere. Un professionista della compliance deve comunque rivedere ogni suggerimento per confermarne l'accuratezza e assicurarsi che nessun dato sensibile sia stato omesso o che dati non sensibili siano stati scorrettamente oscurati.

- Analisi del sentiment: Quando si analizzano grandi volumi di comunicazioni, un'AI può identificare pattern di sentiment negativo o positivo. Questo può aiutare a segnalare aree che meritano un'indagine più approfondita da parte dei team legali o HR.

In ogni caso d'uso, il modello è coerente: l'AI esegue l'analisi iniziale ad alto volume, mentre il giudizio finale e critico resta una responsabilità umana. Il sistema funziona come un filtro, dirigendo l'attenzione degli esperti verso dove è più necessaria.

Uno strumento AI può identificare mille potenziali istanze di PII in un pomeriggio. Ma l'ufficiale della compliance che approva la redazione finale è colui che è in ultima istanza responsabile. Lo strumento fornisce leva, non assoluzione.

Come governare l'AI come componente di sistema

L'uso responsabile dell'AI nella due diligence richiede un robusto framework di governance focalizzato sulla comprensione dei limiti del sistema e sul mantenimento di una traccia d'audit completa. È essenziale sapere come funzionano i modelli e garantire che il loro output sia sempre verificabile.

Una considerazione significativa è il potenziale bias insito nei modelli AI, che può avere limitazioni legate ai dati di addestramento. Il team di governance è responsabile di comprendere questi potenziali bias e implementare controlli mitiganti. Ad esempio, se uno strumento di redazione non riesce sistematicamente a identificare un formato specifico di numero identificativo, deve essere progettato un processo di verifica manuale per catturare quell'errore.

Infine, ogni azione intrapresa da un sistema AI deve essere registrata nella traccia d'audit immutabile del VDR. Se un sistema AI redige automaticamente una clausola, il log deve indicare chiaramente che l'azione è stata generata dal sistema. Crucialmente, deve anche identificare quale utente umano ha poi revisionato e approvato quell'azione. Questo crea una catena di responsabilità ininterrotta, dimostrando che, pur essendo stata utilizzata l'automazione, la supervisione umana non è mai stata abbandonata — un dettaglio critico per costruire un record di due diligence difendibile.

Generare pacchetti di evidenze difendibili e pronti per l'audit

Il deliverable primario di un processo di due diligence VDR riuscito è il record completo e difendibile di quel processo. Questo pacchetto finale di evidenze funge da narrazione timestamped e verificabile dell'intero esercizio, dimostrando che è stato gestito con il rigore, la trasparenza e la responsabilità richiesti nelle industrie regolamentate.

Al termine della due diligence, il VDR non dovrebbe essere semplicemente disattivato. È necessaria una procedura di esportazione definita per generare un pacchetto di audit autonomo. Questo è uno snapshot statico del VDR alla chiusura del progetto, fornendo prova inoppugnabile di ciò che è stato condiviso, chi vi ha avuto accesso e quando. Questa esportazione finale serve come difesa contro future verifiche regolamentari o controversie legali, poiché permette a revisori terzi o consulenti legali di esaminare il record senza richiedere accesso al sistema live originale.

Anatomia di un pacchetto di evidenze difendibile

Un pacchetto pronto per l'audit è più di una raccolta di documenti; è un sistema strutturato e autoesplicativo che trasmette la storia completa del processo di due diligence. Un pacchetto generato correttamente deve contenere tre componenti fondamentali.

- Tutte le evidenze organizzate: Ogni documento, foglio di calcolo e presentazione condivisi, esportati con esatta struttura di cartelle e convenzioni di denominazione usate nel VDR per preservare il contesto logico.

- Un indice completo dei documenti: Un indice master, tipicamente in formato CSV o PDF, che elenca ogni file nel pacchetto con metadata come nome file, numero di versione e posizione nella struttura delle cartelle.

- I log di audit completi e immutabili: La traccia d'audit completa e integrale dal VDR, incluse ogni login, visualizzazione documento, download e submission Q&A, con timestamp precisi e dettagli utente.

Insieme, questi elementi formano un corpus coerente di evidenze. Un auditor può usare l'indice per localizzare un documento, rivedere l'evidenza e incrociare il log di audit per verificare esattamente chi ha avuto accesso a quel file e quando.

Suggerimenti pratici per strutturare l'esportazione

Il metodo di esportazione dei dati è importante. Un grande scarico di dati disorganizzato è di scarso valore per un auditor. L'obiettivo è un pacchetto intuitivo per una persona senza conoscenza pregressa del progetto.

Una best practice è esportare l'intero pacchetto di evidenze come un singolo file ZIP compresso. All'interno dell'archivio, le evidenze dovrebbero rispecchiare la loro struttura di cartelle originale. L'indice dei documenti e i log di audit completi dovrebbero essere salvati come PDF chiaramente etichettati a livello root. Questa struttura fornisce all'auditor un record logico e autonomo.

Se ti stai preparando per un audit, potresti trovare utile la nostra guida su come selezionare il giusto document management system software.

Il pacchetto finale di evidenze è la prova ultima di un processo di due diligence VDR ben eseguito. Il suo valore non risiede solo nei documenti che contiene, ma nella sua capacità di dimostrare controllo sistematico, tracciabilità e responsabilità dall'inizio alla fine.

Questo approccio metodico trasforma il VDR da strumento transazionale temporaneo in un sistema permanente di record. Fornisce l'evidenza concreta e verificabile che un'organizzazione ha gestito un processo sensibile con la disciplina richiesta da auditor, regolatori e stakeholder.

At AuditReady, we provide an operational evidence toolkit designed for the complexities of regulated environments. Our platform helps you organize evidence, manage controls, and generate defensible, audit-ready packs with the clarity and traceability required for frameworks like DORA and NIS2. Learn more and prepare for your next audit with confidence at https://audit-ready.eu/?lang=en.